Supermicro製サーバー4万7000台超に影響を及ぼす脆弱性「USBAnywhere」

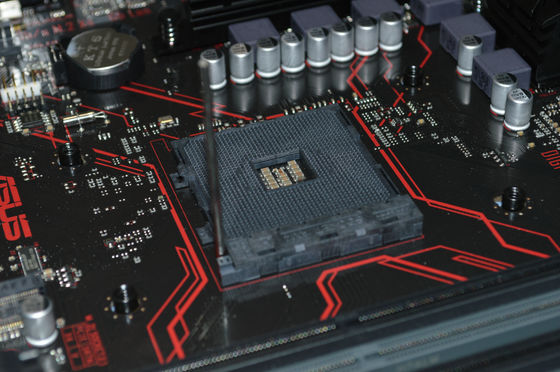

全世界の90カ国に4万7000台超も存在するSupermicro製サーバーのベースボード管理コントローラー(BMC)に影響を及ぼす脆弱性「USBAnywhere」を、サイバーセキュリティ企業のEclypsiumが報告しています。

Virtual Media Vulnerability in BMC Opens Servers to Remote Attack - Eclypsium

https://eclypsium.com/2019/09/03/usbanywhere-bmc-vulnerability-opens-servers-to-remote-attack/

New USBAnywhere Vulnerabilities Leave Supermicro Server BMCs Open to Remote Attack - SecAlerts - Security vulnerabilities in your inbox

https://secalerts.co/article/supermicro-server-bmcs-left-exposed-to-remote-attack-by-any-usb-device/67ea5a84

EclypsiumがSupermicro製サーバーで発見した新しい脆弱性の「USBAnywhere」は、攻撃者がサーバーに接続し、リモートでサーバーに選択した任意のUSBデバイスを仮想的にマウントすることが可能になるというもの。Supermicro製のサーバーボードであるX9/X10/X11シリーズ上のBMCが仮想メディアを実装する際、ディスクイメージを仮想のUSB・CD-ROM・フロッピードライブとして扱うための仮想メディアサービスに複数の脆弱性が見つかったそうです。

Supermicro製のサーバーボード上のBMCにリモートでアクセスすると、仮想メディアサービスはプレーンテキストで認証を許可するため、ほとんどのトラフィックが暗号化されないまま送信される模様。一部のトラフィックは暗号化されるものの、多くが暗号化されないままであるため認証をバイパスされてしまう可能性が非常に高くなるとのこと。

攻撃者はサーバーへのアクセス権を持つユーザーの通信内容を傍受して資格情報を盗んだり、デフォルトの資格情報を使用したりすることでサーバーにアクセスできるようになります。また、資格情報なしでアクセスできてしまうケースもある模様。

by Taylor Vick

リモートからサーバーにアクセスすると、仮想メディアサービス経由で攻撃者はUSBデバイスとしてホストシステムと通信可能となる模様。仮想メディアサービスへのアクセスは、通常BMCのTCPポート623でリッスンしている「仮想メディアサービスに接続するためのJavaアプリケーションによるBMCのウェブインターフェイス」によりアクセスが容易となります。

Eclypsiumの分析によると、問題の1つは「Javaアプリケーションの認証」にあり、ユーザー名およびパスワードがプレーンテキストのまま利用されているとのこと。

2つ目の問題点は「ネットワークトラフィックが暗号化されていない」点で、クライアントの要求により暗号化を利用することもできるものの、デフォルトではJavaアプリケーションの初期認証パケットのみ暗号化されており、その他のトラフィックはすべて暗号化されていないそうです。

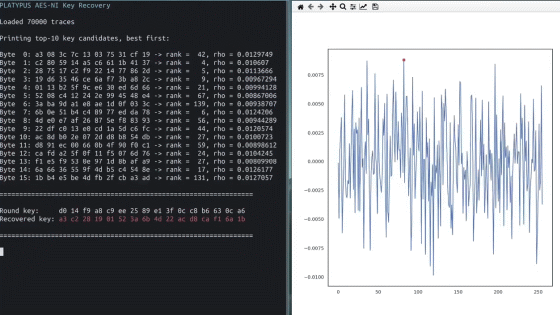

3つ目の問題点は「暗号化が弱い」点。Supermicro製サーバーボード上のBMCは、暗号化にBMCファームウェアにコンパイルされた固定キーを使用しており、RC4で暗号化を行います。しかし、この暗号化キーはすべてのSupermicro製サーバーボード上のBMCで共有されており、さらにRC4は複数の暗号化における脆弱性が指摘されているため多くのウェブブラウザが対応を終了しています。

4つ目の問題点は「認証バイパス」で、これはX10シリーズおよびX11シリーズにのみ存在する脆弱性だそうです。これらのシリーズでは、クライアントが仮想メディアサービスから切断された後にも、クライアントに関する内部状態の一部が誤って残ったままになるそうです。この内部状態はクライアントのファイル記述子にリンクされており、BMCのOSによってはこのファイル記述子が別のクライアントに対しても引き続き使用されるという問題があるそうです。そのため、新しいクライアントが間違った資格情報で認証しようとした場合でも、以前のクライアントの認証を継続してしまうケースがある模様。

by Thomas Jensen

特に問題となるのが4つ目の「認証バイパス」に関する脆弱性で、ZDNetはこれについて「この脆弱性は正当な管理者が使用したのと同じサーバーソケットに配置されることで、ハッカーがBMCウェブインターフェイスの仮想メディアサービスに繰り返し接続することが可能になる」と指摘しています。

Eclypsiumは「ソフトウェアにUSBデバイスを実装できるフレームワークと(USBAnywhereを)組み合わせることで、攻撃者はデバイスをエミュレーションできるようになります。このような機能の組み合わせにより、攻撃者がブートできる可能性まであります」と指摘しています。

なお、SupermicroはEclypsiumの報告を受け、X9/X10/X11シリーズ向けのパッチをリリースしています。

BMC/IPMI Security Vulnerability Update September 3, 2019

https://www.supermicro.com/support/security_BMC_virtual_media.cfm

・関連記事

Supermicroのスパイチップ報道は一体何だったのか? - GIGAZINE

中国に悪意あるチップを仕込まれたという「スパイチップ報道」を否定する外部機関の調査結果をSuper Microが公表 - GIGAZINE

「中国のスパイチップによるサイバー攻撃疑惑」記事がなぜ間違いなのかをサーバー専門家が解説 - GIGAZINE

「中国にスパイチップを仕込まれた」と報じられたSupermicroがAppleに続いてBloombergに記事の撤回を要求 - GIGAZINE

「サーバー用マザーボードへのスパイチップ埋め込み」に専門家から疑問の声、一方でBloombergからはさらなる新情報 - GIGAZINE

中国軍がSupermicro製マザーボードにスパイ・チップを製造段階で仕込んだという仰天報道がもたらしたものとは? - GIGAZINE

Apple&Amazonサーバーが中国人民解放軍の実働部隊にデータを盗むチップを仕込まれたとBloombergが報道、Apple・Amazonは完全否定 - GIGAZINE

・関連コンテンツ

in ハードウェア, ソフトウェア, セキュリティ, Posted by logu_ii

You can read the machine translated English article Vulnerability 'USBAnywhere' affecting ov….