「中国のスパイチップによるサイバー攻撃疑惑」記事がなぜ間違いなのかをサーバー専門家が解説

「Supermicro製のサーバー用マザーボードに中国人民解放軍がスパイチップを仕込ませた」可能性を報じるBloomberg Businessweekの記事は、スケールの大きさとサイバー攻撃手法の奇抜さで大きな話題になりました。SupermicroやApple、Amazonなどの記事に登場した企業が「事実無根」と内容を全面的に否定し、対するBloombergは「自信あり」と互いに一歩も譲らない状況ですが、サーバー技術に精通した専門家からは、「技術的に不可能で、信憑性は大いに疑問」という評価が下されています。

Investigating Implausible Bloomberg Supermicro Stories

https://www.servethehome.com/investigating-implausible-bloomberg-supermicro-stories/

Bloombergによるスパイチップ記事については、以下の記事を見ればわかります。

Apple&Amazonサーバーが中国人民解放軍の実働部隊にデータを盗むチップを仕込まれたとBloombergが報道、Apple・Amazonは完全否定 - GIGAZINE

スパイチップ記事が登場して間もない段階から、「技術的に大いに疑問が残る」として批判していたサーバー情報サイトのServe The Home(STH)のパトリック・ケネディ氏が、BloombergのSupermicro記事を技術的に検証する長文記事を掲載しました。内容にはサーバー技術に関する専門性の高いものが含まれているため、一定の知識を持つことが前提という注釈つきの記事では、以下の通り、スパイチップ記事の内容には技術的理由から信憑性がないと結論づけています。

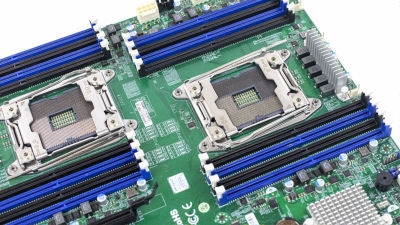

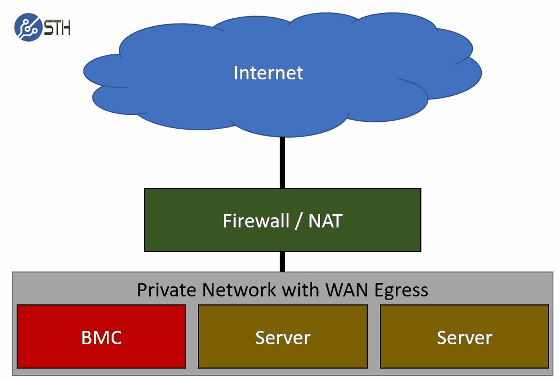

まず、「スパイチップ記事の『telling the device……』から始まる『この端末(スパイチップ)はネット上のコンピューターと通信する』という部分は意味がない」とケネディ氏は述べています。業界関係者はもちろん「ベースボード管理コントローラー(BMC)」に関するSTH記事を読んでいる人なら誤りだとすぐにわかるはずだとのこと。

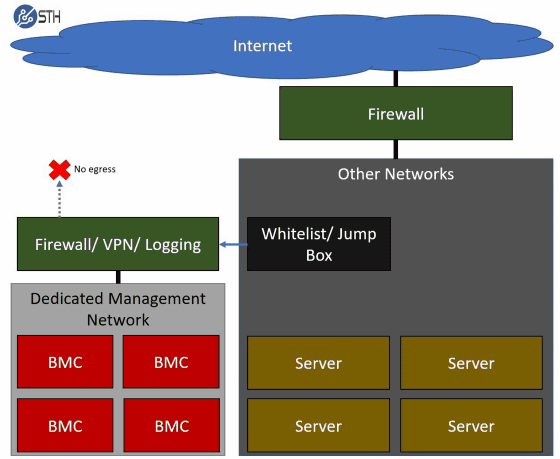

ケネディ氏は「たとえ専門的な知識がない人でもBMCがどのようにネットワーク化されているかを考えると、上記記述の誤りは明らかだとわかる」と述べています。運用するサーバー数が少ない組織でも、一般的にBMCネットワークは分離して切り離されているとのこと。

さらに大規模なサーバーを運用する企業の場合、より洗練された手法でBMCが分離され、優れた保護機能で武装しているとのこと。スパイチップ記事でとりあげられた「アメリカの大手30社」に対して不可能な攻撃内容が記述されているとケネディ氏は述べています。

次に、スパイチップ記事の「baseboard management controller……」以下の記述では、サーバーが電源オフの状態でも機密性の高いコードにアクセスできると述べていますが、これも間違いだとのこと。たしかにBMCは遠隔からサーバーの電源をオフにすることはできますが、システム上の機密データはBMCではなくメインサーバー群にあります。機密コードを持つサーバーの電源が切られているとストレージには電力が供給されずアクセス不能なため、Bloombergの記述は技術的には不正確だとケネディ氏は指摘しています。

次に、Bloombergが記事で「CPU hack」と呼んでいた部分に関する間違いも指摘されています。

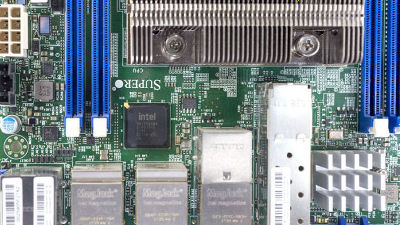

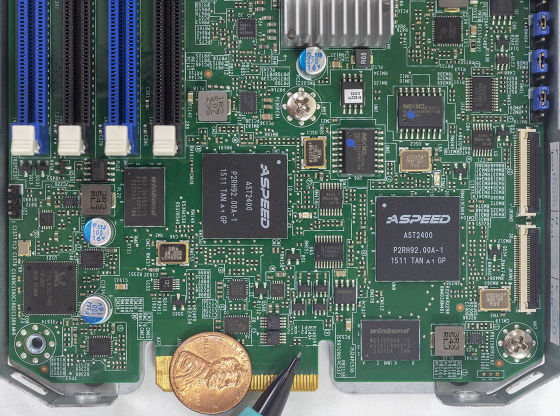

スパイチップ記事で取り上げられたSpuermicroのマザーボード「X10DRI」は、LGA2011のIntelチップ搭載モデルです。つまり、2011本のピンでマザーボードとCPUが接続されており、ピンの大半のメモリ用のRAMピンが占めています。このメモリ-CPU間の通信はかなり高速なクロックで行われるので、「小さなチップがこの通信を攻撃する余地はない」とのこと。

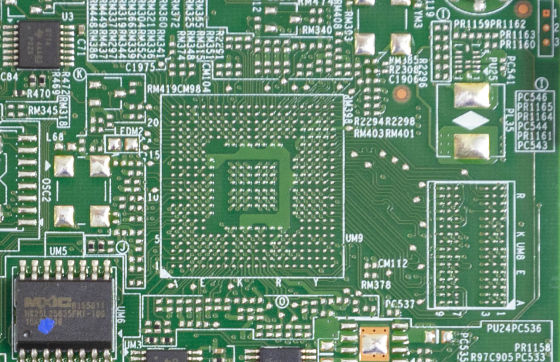

Bloombergのレポートがこの文脈で「BMC」と書くところを間違って「CPU」と書いたと仮定しても、BMC RAMは一時的なメモリであり別の面でやっかいだとのこと。Bloomebergが何度も描写するサイズのチップでは、コードを注入する目的でメモリを監視するにはピン数がまったく足りないとケネディ氏は指摘します。高速通信できるピンに対応するプロセッサパワーを持たせられるかの問題を脇に置いても、物理的なピン数が圧倒的に足りないというわけです。

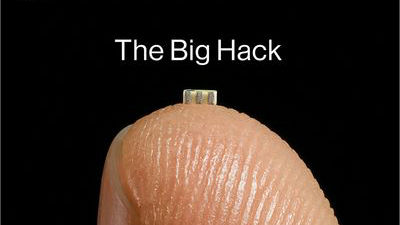

そして、スパイチップ記事ではチップの正確性に関する議論が多数あるのに対して、実際のチップの写真が出てきていないという点をケネディ氏は不審に感じています。スマートフォンカメラを含めて、ありとあらゆる場所にカメラがあるこの時代に、17人いるとされる情報源の誰もそのチップ実物の写真を収めていないというのは変だとケネディ氏は考えています。

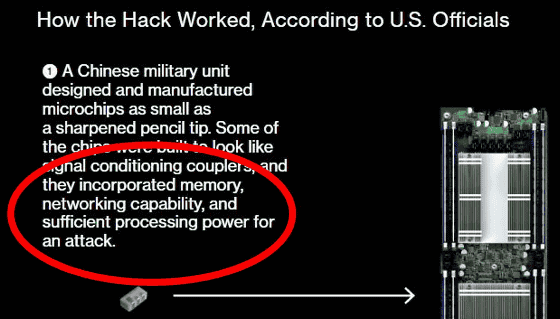

Bloombergはスパイチップ記事でイメージ画像として小さなチップを出していましたが、「技術に精通していない一般の人は小さなチップを恐れるようだ」と述べ、イメージ画像が効果的だったとケネディ氏は指摘しています。しかし、そんな小さなチップについて「電源がなければ電子機器は動かない」「コンデンサや抵抗器など追加部品の言及はない」「長時間電源オフでも内部データを保持し続けるためには、NANDなどの不揮発性メモリやコントローラーが要るはず」など、小さなチップに求められることは多いとのこと。

さらに、Bloombergはチップにはネットワーク機能もあると述べています。しかし、ネットワークMACのために大きなダイスペースが求められることや、低速の1GbE規格では4本のワイヤーペアを使ってデータ送受信しますが、PCBに大きな設計変更を加えることなく配線するのは難しく、すぐに通信傍受の企てが検出されてしまうリスクもあることなどから、ネットワーク機能には大きな疑問が残るとケネディ氏は考えています。

そして、仮にCPU-メモリ間に割って入る性能を持ち、コードを保持でき、ネットワーク機能を備えた「小さなチップ」があったとして、「いったいどうやって製造したのか?」という疑問が残るとのこと。小さなチップでBloombergの述べる機能をもたせるとすれば製造には驚くほど微細なリソグラフィ技術が必要なはずで、2014年時点でそれが可能だったのはTSMC、Intel、Samsung、Global Foundariesの大手4社に限られます。

中国は「Made in China 2025」プログラムによって技術革新を進めていますが、2014年時点で要求されるチップを作る技術レベルはなかったはず。また、最先端の製造ラインはスマートフォンやPC、サーバーなどの高価なチップの生産に割りあてられており、少量生産では古い世代のプロセスノードを使わざるを得ず、高性能で小さなチップを作るのはかなり難しい課題だろうとケネディ氏は考えています。

スパイチップ記事で情報源として登場したおおまかな人物は、6人の現在および過去の国家安全保障関係者、3人のAppleの内部関係者、6人の元Supermicro従業員などですが、いずれも匿名の情報者であり、情報の真偽を確認するための外部からの検証が不可能な状態です。Bloombergが「スパイチップ記事の内容は事実だ」との主張を曲げないのなら、Bloomberg自身でスパイチップによって何が起こったのかを「もっともらしく」示すための情報を提示すべきであり、それができないならば、記事を取り下げ、記事がどのようにして作り出されたのかを調査する必要があり、当然、Amazon・Apple・Supermicro各社に与えた損害を賠償すべきだとケネディ氏は述べています。

・関連記事

Apple&Amazonサーバーが中国人民解放軍の実働部隊にデータを盗むチップを仕込まれたとBloombergが報道、Apple・Amazonは完全否定 - GIGAZINE

「サーバー用マザーボードへのスパイチップ埋め込み」に専門家から疑問の声、一方でBloombergからはさらなる新情報 - GIGAZINE

「中国にスパイチップを仕込まれた」と報じられたSupermicroがAppleに続いてBloombergに記事の撤回を要求 - GIGAZINE

「Supermicroのスパイ・チップ疑惑」をSupermicroだけの問題だととらえるべきではないと専門家が指摘 - GIGAZINE

中国軍がSupermicro製マザーボードにスパイ・チップを製造段階で仕込んだという仰天報道がもたらしたものとは? - GIGAZINE

AIやX線を使ってマザーボードに仕込まれたスパイチップを見破るシステム - GIGAZINE

・関連コンテンツ

in ハードウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article A server expert explains why the article….