AmazonのDNSサービス「Route 53」が攻撃され時価1600万円の仮想通貨がユーザーから奪われる

AWSのオンラインDNSサービス「Route 53」がサイバー攻撃を受けました。Route 53を利用していた仮想通貨サービスがトラフィックを不正にリダイレクトされた結果、サービス利用者が約15万ドル(約1600万円)分の仮想通貨を盗み出されるという被害が発生しています。

Hijack of Amazon’s internet domain service used to reroute web traffic for two hours unnoticed

https://doublepulsar.com/hijack-of-amazons-internet-domain-service-used-to-reroute-web-traffic-for-two-hours-unnoticed-3a6f0dda6a6f

Suspicious event hijacks Amazon traffic for 2 hours, steals cryptocurrency | Ars Technica

https://arstechnica.com/information-technology/2018/04/suspicious-event-hijacks-amazon-traffic-for-2-hours-steals-cryptocurrency/

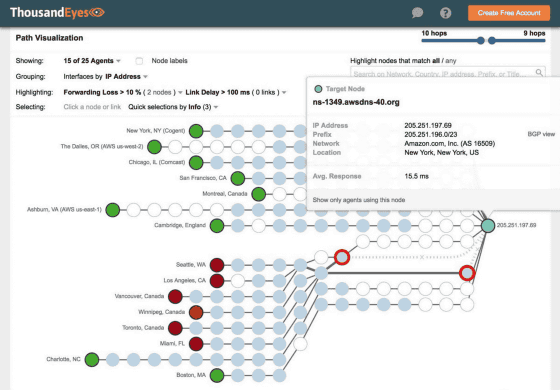

2018年4月24日11時頃から約2時間、AWSのクラウドDNSサービス「Route 53」のDNSトラフィックが乗っ取られていることをInternetIntelligenceが発見し、Twitterで報告しました。

BGP hijack this morning affected Amazon DNS. eNet (AS10297) of Columbus, OH announced the following more-specifics of Amazon routes from 11:05 to 13:03 UTC today:

— InternetIntelligence (@InternetIntel)

205.251.192.0/24

205.251.193.0/24

205.251.195.0/24

205.251.197.0/24

205.251.199.0/24

サイバー攻撃者はEquinixサーバを利用した中間者攻撃によってRoute 53のDNSトラフィックをリルートしたとみられています。InternetIntelligenceによると、悪意あるリダイレクトによって1300ものIPアドレスがハイジャックされたとのこと。また、攻撃者は世界中のインターネットトラフィックをルーティングするために利用されているプロトコルのBGPを使っており、Amazonなどが攻撃を防ぐのに有効な手段がないとも指摘されています。

記事作成時点でRoute 53のDNSトラフィックリダイレクトによって被害を受けたのは、仮想通貨のオンラインウォレットを提供するMyEtherWalletのみだとのこと。MyEtherWallet利用者は、トラフィックをロシア国内のサーバにリダイレクトされ、偽のHTTPS証明書を利用してクリック操作させられた結果、仮想通貨Ethereumを盗み出されており、被害額は約15万ドル(約1600万円)と報告されています。なお、今回のサイバー攻撃の実行前の時点で攻撃者の仮想通貨ウォレットには約1700万ドル(約19億円)分の仮想通貨が保有されていたことが確認されているため、MyEtherWalletが唯一のターゲットではないだろうと推測されています。

・関連記事

Bitcoinの有名クラウドマイニングサービス「NiceHash」がハッキング被害か、70億円が盗まれた疑い - GIGAZINE

Bitcoinの銀行がハッキングで6300万円相当のBitcoinを盗まれ即時閉鎖 - GIGAZINE

ロシア政府の管理下にある通信事業者が金融サービスのインターネットトラフィックをハイジャック - GIGAZINE

仮想通貨マイニングPCのウォレットアドレスを書き換えて採掘コインを根こそぎ奪う恐るべきマルウェア「Satori Coin Robber」 - GIGAZINE

オンラインバンキングで数百万件のハッキングを可能にする手法とは? - GIGAZINE

・関連コンテンツ