ルーター・NAS経由でトラフィックを傍受したり中間者攻撃を仕掛けるマルウェア「VPNFilter」の被害が拡大中

ルーターやネットワークアタッチトストレージ(NAS)をターゲットとする新しいマルウェア「VPNFilter」の存在が、セキュリティ企業のシマンテックにより報告されています。シマンテックのセキュリティ研究者によると、VPNFilterは感染したデバイス経由でネットワークトラフィックを監視したり、中間者攻撃を仕掛けたり、悪質なコードを挿入したりすることが可能です。

VPNFilter: New Router Malware with Destructive Capabilities | Symantec Blogs

https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware

Cisco's Talos Intelligence Group Blog: VPNFilter Update - VPNFilter exploits endpoints, targets new devices

https://blog.talosintelligence.com/2018/06/vpnfilter-update.html

VPNFilter malware infecting 500,000 devices is worse than we thought | Ars Technica

https://arstechnica.com/information-technology/2018/06/vpnfilter-malware-infecting-50000-devices-is-worse-than-we-thought/

ルーターやNASをターゲットとするマルウェア「VPNFilter」は、世界54カ国で50万台以上に感染するマルウェアとして2018年5月に報告されたものです。

世界54カ国で50万台以上のネットワーク機器に感染するマルウェア「VPNFilter」、作成には国家が関与している疑い - GIGAZINE

調査により徐々に攻撃の全貌が明らかになってきており、SCADAのような産業制御システムのトラフィックを傍受するために利用されていることや、感染と共に少しずつ機能を追加していき、最終的には通信内容を傍受したり感染した端末を使用不能な状態にしたりできることまで明らかになっています。

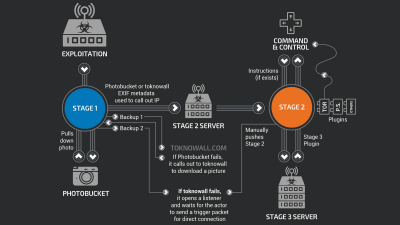

VPNFilterはファームウェアに感染した後、一定時間毎に特定のコマンドを実行するcrontabに自身を実行する設定を追加します。これにより、端末が再起動されてもマルウェアの活動を維持可能となります。続いて、C&Cサーバーに接続して、ファイルの収集・コマンドの実行・データの抽出・デバイス管理などを可能とするためのモジュールをダウンロード。これによりアタッカーから指示があれば、感染したデバイスのファームウェアの一部を上書きして再起動することで、使用不能な状態に陥れることもできるようになります。その他、ウェブサイトの資格情報を盗んだり、ModbusのSCADAプロトコルを監視したり、Torを使って外部と通信することもできるそうです。

新しく発見された「ssler」というモジュールは、ポート80経由でデバイスを通過する全てのトラフィックを傍受することが可能となります。また、HTTPS要求をHTTP要求に変更することもできるため、通信内容の暗号化を邪魔し、トラフィックから機密情報を盗み取ることができるようになります。他にも、「dstr」というモジュールを使い、感染したデバイス上からVPNFilterに関するあらゆる痕跡を削除することまで可能です。

Cisco Talosによると、VPNFilterの活動は2018年5月から増加しており、攻撃者は特にウクライナをターゲットにしているふしがあるとのこと。なお、VPNFilterはMiraiなどのIoTへの脅威となっている他のマルウェアとは異なり、脆弱性を持ったデバイスをスキャンして無差別に感染させようとするようなマルウェアではないとのことです。

なお、VPNFilterに感染する可能性のある端末のほとんどが購入時の認証情報をそのまま使用しているとのことですが、記事作成時点ではゼロデイ脆弱性の悪用は確認されていません。

VPNFilterに感染する恐れのあるデバイスの一覧は以下の通り。ASUS、D-Link、Huawei、Linksys、MikroTik、Netgear、TP-Link、Ubiquiti、Upvel、ZTEなどのエンタープライズ向けおよび小規模オフィス向けのルーター、NASなどが感染の可能性があります。

・Asus RT-AC66U

・Asus RT-N10

・Asus RT-N10E

・Asus RT-N10U

・Asus RT-N56U

・Asus RT-N66U

・D-Link DES-1210-08P

・D-Link DIR-300

・D-Link DIR-300A

・D-Link DSR-250N

・D-Link DSR-500N

・D-Link DSR-1000

・D-Link DSR-1000N

・Huawei HG8245

・Linksys E1200

・Linksys E2500

・Linksys E3000

・Linksys E3200

・Linksys E4200

・Linksys RV082

・Linksys WRVS4400N

・MikroTik CCR1009

・MikroTik CCR1016

・MikroTik CCR1036

・MikroTik CCR1072

・MikroTik CRS109

・MikroTik CRS112

・MikroTik CRS125

・MikroTik RB411

・MikroTik RB450

・MikroTik RB750

・MikroTik RB911

・MikroTik RB921

・MikroTik RB941

・MikroTik RB951

・MikroTik RB952

・MikroTik RB960

・MikroTik RB962

・MikroTik RB1100

・MikroTik RB1200

・MikroTik RB2011

・MikroTik RB3011

・MikroTik RB Groove

・MikroTik RB Omnitik

・MikroTik STX5

・Netgear DG834

・Netgear DGN1000

・Netgear DGN2200

・Netgear DGN3500

・Netgear FVS318N

・Netgear MBRN3000

・Netgear R6400

・Netgear R7000

・Netgear R8000

・Netgear WNR1000

・Netgear WNR2000

・Netgear WNR2200

・Netgear WNR4000

・Netgear WNDR3700

・Netgear WNDR4000

・Netgear WNDR4300

・Netgear WNDR4300-TN

・Netgear UTM50

・QNAP TS251

・QNAP TS439 Pro

・その他QNAPのNAS端末(QTSソフトウェアを実行しているもの)

・TP-Link R600VPN

・TP-Link TL-WR741ND

・TP-Link TL-WR841N

・Ubiquiti NSM2

・Ubiquiti PBE M5

・Upvel端末(モデル不明)

・ZTE ZXHN H108N

シマンテックはVPNFilterに感染する恐れのある端末を持ったユーザーには再起動することを推奨しており、端末が感染している場合は再起動により一部の機能が削除され、端末を使用不能にされることは防げるようになります。ただし、再起動してもVPNFilterが完全に削除されるわけではないため、再び追加モジュールをダウンロードされる危険があるので、最新のパッチを適用して購入時の認証情報を使用しないことをオススメしています。

・関連記事

Steamクライアントで過去10年にわたってユーザーのPCをリモート制御できる深刻な脆弱性が放置されていたとの報告 - GIGAZINE

Chromeの広告ブロッカー拡張機能を装ったマルウェアの存在が判明、すでに2000万回以上ダウンロード済 - GIGAZINE

Huawei、Xiaomi、Oppo、Samsungなどのスマホにマルウェアがインストールされて出荷される - GIGAZINE

サイバー攻撃のトレンドは50万台以上のPCが感染したNSA製ツールを悪用したマルウェア - GIGAZINE

Ciscoのルーターで少なくとも4カ国にバックドアが仕込まれていたことが判明 - GIGAZINE

・関連コンテンツ