「HDMIやDVIの著作権保護に使われているHDCPは完全に崩壊している」と専門家が指摘

By Home Cinema Pictures

プロジェクターやディスプレイの接続などで用いられる「DVI」やデジタル家電の接続に使われる「HDMI」にはHDCPというコピーガード形式が用いられています。しかし、このHDCPの暗号化を行っているマスターキーは2010年9月の時点で漏洩していて、開発元であるインテルもそれがマスターキーであったことを認めています。

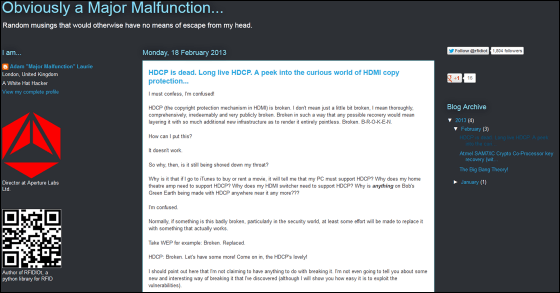

にも関わらずなぜか今もHDCPが使われ続けているということに対して、ロンドン在住のハッカーであり、セキュリティ関連コンサルタント会社Aperture Labsを運営しているというAdam Laurieさんがブログで疑問を呈しています。

Obviously a Major Malfunction...: HDCP is dead. Long live HDCP. A peek into the curious world of HDMI copy protection...

http://adamsblog.aperturelabs.com/2013/02/hdcp-is-dead-long-live-hdcp-peek-into.html

Laurieさんは、HDCPはすでに「わずか」というレベルではなく、回復不可能なレベルで突破されていることを断言、そうであるにも関わらず、なぜiTunesで映画をレンタルしたりするだけなのに「PCはHDCPに対応しているか」「ホームシアターのアンプはHDCP対応か」「HDMIスイッチャーはHDCP対応か」といちいち確認されるのかが理解できない、と不満をあらわにしています。

「何かが壊れていたら、特にそれがセキュリティに関することなら、少なくとも、ちゃんと動作するものに取り替えようと努力すべきでしょう」と、Laurieさんは無線ネットワークのセキュリティアルゴリズムであるWEPが容易に解読されてしまったために廃れてしまったことを例に挙げています。

暗号システムにおいて、もっとも大切なものは暗号化時に用いられる「暗号化キー」であり、そのシステム内では暗号化キーを守ることが何よりも優先されるべきです。しかし、HDCPについてはこの点で弱点があるということが、2001年の時点で指摘されていました。以下のPDFはカーネギーメロン大学のScott Crosbyさん、ゼロナレッジシステムズのIan Goldbergさん、カリフォルニア大学バークレー校のRobert Johnsonさん、Dawn Songさん、David Wagnerさんによるもの。

A Cryptanalysis of the High-bandwidth Digital Content Protection System

(PDFファイル)http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.70.184&rep=rep1&type=pdf

そもそも、HDCPはインテルが開発した仕組みで、デバイス製造メーカーは「信頼できる機関」であるDCP(Digital Content Protection) LLCというライセンス団体からHDCPのライセンス供与を受けます。ライセンスにはデバイスA用として公開鍵(vA、KSVとも呼ばれる)と秘密鍵(uA)が含まれています。これは、デバイスB用であればvBとuBということになります。

デバイスAとBは相互に通信を行うとき、vAとvBを交換します。デバイスAではuAとvBを、デバイスBではuBとvAと用いた計算が行われ、鍵中の秘密情報によって計算結果は同じになるようになっています。この方法はデバイス同士の通信(ダウンストリーム)、コンピュータ搭載のHDCP対応デバイスとソフトウェア間の通信(アップストリーム)のいずれでも使用されています。

ここにHDCPの暗号化設計のミスがあるというのがCrosbyさんらの指摘です。鍵の生成は完全に線形で、HDCP対応デバイスは公開鍵をいつでもオープンにしているため、攻撃者はデバイス内部の秘密鍵を抽出しようという努力をしなくても、40対の鍵ペア(公開鍵と秘密鍵)を試すことでマスターキー(暗号化キー)が何なのかを知ることが可能です。この手順はデスクトップPCを使えばわずか数秒で可能であり、以後、攻撃者は任意の端末になりすますことが可能になり、「信頼できる機関」の代わりに新たな鍵ペアを生成することが可能になります。DCP LLCでは、漏れたHDCPキーをブラックリスト化することができますが、攻撃者はこのブラックリストを回避することが可能になってしまうのです。

By (UB) Sean R

Crosbyさんらは「HDCPの暗号体系を放棄して、スタンダードな暗号プリミティブに変更すべきだ」と指摘していましたが、今でもHDCPが使い続けられているのは周知の通り。その結果、このCrosbyさんらの懸念通り、2010年9月にHDCP用の鍵を無限に作成できる「マスターキー」が漏洩してしまいました。

それでも、ある特定端末のキーを抜き出すことは容易ではないと見られていましたが、Laurieさんは「手近な道具とネットから得られる知識だけで、デバイスを壊すことなくキーを抜き出せるものだろうか?」と考えて、実際に試してみました。

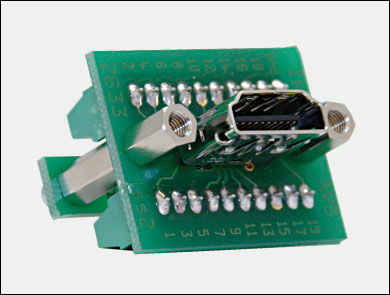

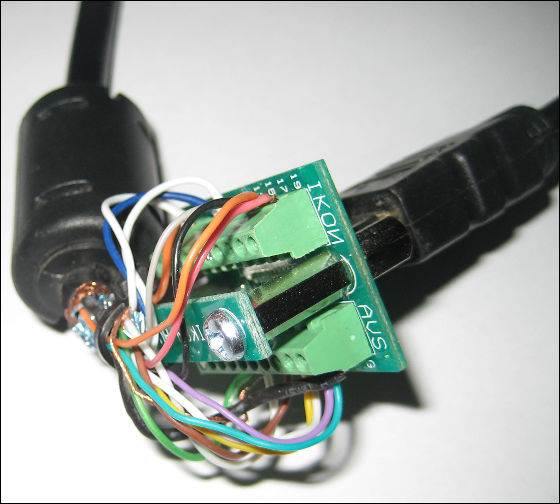

Laurieさんが製作した「HDMIスクリュー端子」

HDMIケーブルのうち、片方をこの自作端子に差し込み、もう一方の端は端子を切り取って内部のケーブルをむき出しにして、それぞれが元々出ていたところとループを形成するように繋ぎ直します。これで「HDMI突破ケーブル」あるいは「HDMI脱獄ケーブル」とでも表現されるようなケーブルが完成。コレを使って、ケーブル内の通信をリアルタイムでモニターします。

以下はI2Cの通信をモニタリングした場合のRAWデータをデコードしたもので、「

ズームアウトすると、今のはあくまで長い対話の冒頭部分に過ぎないことがわかります。

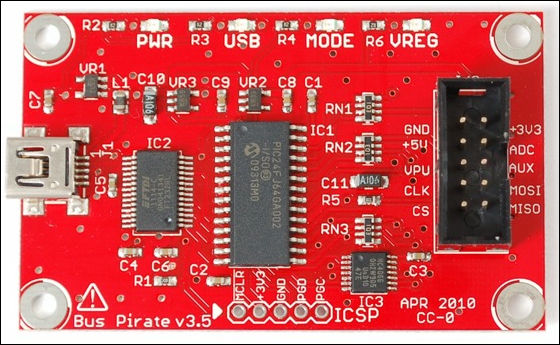

このモニタリングのためには「Bus Pirate」を使用。

これでHDCPのキー交換が行われているかどうかを調べたところ、パケットがBus Pirateの対応速度よりも早く流れていることが判明。しかし、最新ファームウェアを当てることで、Laurieさんは上述のように、自在にキーを作り出せる状況にたどり着くことができました。

「だから言ったんだ、HDCPはもう崩壊している」とLaurieさん。コメント欄には「これはすごい記事だ」と絶賛する声もありますが、「HDCPが廃止されないのは、一般の大衆が誰でも破れるわけではないからだ。HDCPは物置につけてある南京錠のようなもので、ボルトカッタを持ちだされたらひとたまりもないけれど、わざわざ錠前破りをしようとしない正直者や一般大衆を物置から遠ざけることはできる」と反論するコメントも行われています。

実際のところ、インテルはHDCPを破るようなツールが出てきた場合は法的措置も検討する姿勢を取っていて、WEPの自動暗号解読ツールが無料で出回っているのに対して、HDCPに関するツールは出回っていないため、Laurieさんの考えすぎなのかもしれませんが……。

・関連記事

B-CASに対抗する著作権保護の新方式登場へ、地デジ受信機器が安価で小型に - GIGAZINE

地デジ・BSデジタル・CS110°のコピーワンスを無効化するコード公開 - GIGAZINE

ついにあの「フリーオ」がB-CASカード不要に、とんでもない方法を採用 - GIGAZINE

B-CASカードを有料放送見放題カード「BLACKCAS」にする手順が判明するまでの経緯まとめ、一体ネット上で何が起きたのか? - GIGAZINE

伝送の際の減衰がなくノイズの影響も受けないHDMIレーザーケーブル発売へ - GIGAZINE

・関連コンテンツ

in メモ, Posted by logc_nt

You can read the machine translated English article "HDCP used for copyright protection of H….