掲示板のスレッド経由の遠隔操作で犯罪予告を行う「iesys.exe」の正体まとめ

By iKorp

「飛行機に爆発物を仕掛けた」としてオウム真理教の松本智津夫死刑囚の釈放を求める内容のメールが日本航空の顧客対応窓口に届いて米国行きの便が引き返す事件が発生したり、大阪市の市政への意見募集欄に「(大阪・日本橋の)オタロードで歩行者天国にトラックで突っ込み、無差別にひきまくります」と書き込んだ件で誤認逮捕されてしまった北村真咲さんのパソコンから発見された遠隔操作を行うウイルス(バックドア、要するに裏口を作る不正プログラム)は「iesys.exe」というファイル名であったことがわかったわけですが、一体コレはどういうものなのかというのをウィルスバスターで有名なトレンドマイクロが解説しています。

注意喚起:不正プログラムを使用した遠隔操作によるなりすまし犯行予告事件に関する注意喚起

http://www.trendmicro.co.jp/support/news.asp?id=1851

まず昨今の攻撃の常套手段として「バックドア」「ボット」と呼ばれる種類の不正プログラムがあり、これらの不正プログラムは外部からの遠隔操作を目的としており、パソコンの中から銀行のオンラインバンキング用のIDやパスワード、クレジットカード番号などを密かに抜き出す情報窃取、あるいは他の攻撃への「踏み台」を作成することで身元を隠すために使われることが大半だったわけですが、今回はついに「本人によるなりすまし」による犯罪予告なども起き始めると予想されます。

例えば10月1日から違法ダウンロードに対する刑事罰化が施行されたわけですが、先ほどのバックドアやボットによって「踏み台」にされていた場合、実際には自分は何のファイルもダウンロードしていないのに、今回の事件のように警察や検察は「IPアドレスという確証がある」と主張して逮捕しに来るわけです。警察などから見れば捜査結果で出てくるIPアドレスはいわば「指紋」のようなものだと考えており、今回はたまたま「iesys.exe」が検知されたから良かったようなものの、類似のバックドアの中には役目を果たした後は自分自身を削除するものもあり、そうなれば踏み台にされた人は自分が踏み台にされたことを証明する手段が事実上なくなるだけでなく、踏み台にされていたということにすら気づかないわけで、そうであるにもかかわらず警察や検察からは「認めたら罪が軽くなる」などと言われ、さらに今回のように無罪であるにもかかわらず実際に逮捕までされてしまう可能性があるので、セキュリティについてはこれまで以上に注意しておかなければ、いつ自分が被害者になるかが分からない、というわけです。

で、今回の「iesys.exe」は主に以下のような特徴があります。

遠隔操作により犯罪予告を行うバックドア型不正プログラム「BKDR_SYSIE.A」 | トレンドマイクロ セキュリティ ブログ (ウイルス解析担当者による Trend Micro Security Blog)

http://blog.trendmicro.co.jp/archives/6098

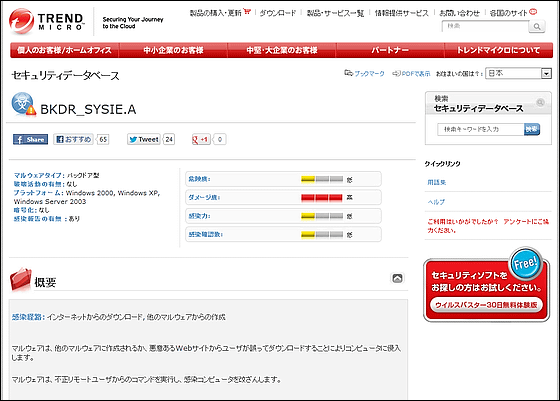

BKDR_SYSIE.A | 危険度: 低 | トレンドマイクロ:セキュリティデータベース

http://about-threats.trendmicro.com/malware.aspx?language=jp&name=BKDR_SYSIE.A

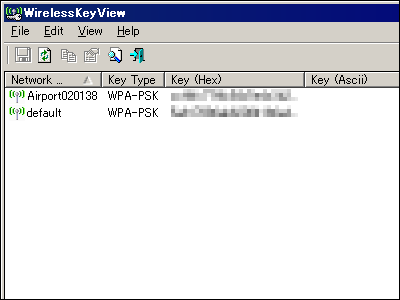

このiesys.exeに感染するとcfg.datという設定ファイルが作られ、Windows起動時に自動的に起動するようにレジストリの以下の箇所に不正なエントリーが加えられます。

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

{malware filename}.exe = "{malware path}\{malware filename}.exe"

どのような遠隔操作をされるかというと、以下のような感じです。

・ユーザのキー入力操作情報およびマウスの操作の記録(いわゆるキーロガー、入力したパスワードなどはすべて筒抜け)

・隠しブラウザで特定のURLを操作および開く(今回の事件の書き込みはおそらくこれで行われたもの)

・ファイルのダウンロード(この機能によって感染したパソコンの持ち主が誰なのかといった情報を収集可能)

・ファイルのアップロード(児童ポルノ画像でも何でも送りつけることができるのでさらなる犯人として捏造しようと思えばできる機能)

・スクリーンショットの取得(これによってもそのパソコンの持ち主の情報をいろいろと得ることが可能)

・ファイルおよびフォルダの列挙(重要なファイルを見つけてダウンロードされてしまう)

・ファイルの実行(ファイルのコピーや削除も自由自在ということ)

・デフォルトのインターネットブラウザの取得

・自身のアップデート(アンチウイルスソフトが更新される前に自分自身を更新し続けることで検知されないようにすることも可能になるような機能で、もっと高機能なボットやバックドアではよくある機能)

・環境設定ファイルの更新(後述する遠隔操作のために必要)

・利用した掲示板のスレッドの更新(後述する遠隔操作のために必要)

・コンピュータを一定の時間スリープする

・コンピュータから自身を削除する(自分自身を削除することで証拠を一切無くすことができる)

また、「遠隔操作」はどのようにして行われるのかというと、ネット上の掲示板サイトにある特定のURLのスレッドにアクセスし、スレッド内に書いてある特定のコマンドを示す書き込みによって、上記のコマンドを実行していくわけです。トレンドマイクロによると、アクセスする掲示板のURLは以下のようになっているとのこと。

http://<省略>s.<省略>or.jp/bbs/<省略>.cgi/<掲示板のカテゴリ>/<BBSのID>/<スレッドのID>/

http://<省略>s.<省略>or.jp/bbs/<省略>.cgi/<掲示板のカテゴリ>/<BBSのID>/

この形式に当てはまるのは「livedoor したらば掲示板 : 無料レンタル掲示板」です。例えば「コンピューター」のカテゴリに掲示板を作るとアドレスは以下のようになります。「99999」と書いてある数字の部分が上記の「<BBSのID>」になります。

http://jbbs.livedoor.jp/computer/99999/

さらにその中にスレッドを立てると以下のようなアドレスになります。「0000000000」の部分が「<スレッドのID>」です。

http://jbbs.livedoor.jp/bbs/read.cgi/computer/99999/0000000000/

このようにして特定の掲示板内にある特定のスレッドを設定ファイルである「cfg.dat」内に記述している、というわけです。

なぜこのようにして「ネット上の掲示板サイトを経由してコマンドを発行する」ということをしているのかというと、この掲示板を開設する際に使い捨てのメールアドレスと海外の複数あるプロキシサーバやそれこそ「踏み台」を経由することによって身元を簡単に隠すことができるため。スレッドに書き込んだコマンドがちゃんと実行されたかどうかはこのバックドア・ボットである「iesys.exe」自体がコマンドの発行結果をスレッドに書き込むことで簡単かつ安全に確認が可能になる、というわけです。しかもどの掲示板のどのスレッドをコマンドの送受信に使うかということ自体もまた、コマンド発行の書き込みによって制御することができる「環境設定ファイルの更新」や「利用した掲示板のスレッドの更新」という機能が用意されており、どこから遠隔操作しているかがばれないようにするため、かなり高機能に作り込まれていることが分かります。

既に海外では「IRC」や「ニュースグループ」などを経由してコマンドの送受信を行うタイプがはるか以前から存在しているわけですが、それを日本独特の「スレッド型掲示板」で代用するという部分が、今回のかなり特殊な部分であり、しかもニセの「犯行予告」を行うことで警察や検察に誤認逮捕させること自体が目的になっており、これまでにないタイプの犯罪だと言っても過言ではありません。

なお、今後、このようなタイプの「犯人に仕立て上げる」タイプのバックドアやボットがあることを前提に警察や検察が捜査をしなければ、無罪であるにもかかわらず逮捕されてしまうケースが多発すると予想され、なおかつ現時点では「IPアドレス」を「指紋」のように警察や検察が扱っている以上、これまで以上にセキュリティに気をつけて自己防衛しなければ、いつこのような犯罪に巻き込まれてもおかしくない、というわけです。さまざまなソフトのセキュリティ関係のアップデートをこまめにすることが自衛のための基本ですが、場合によっては「ゼロデイアタック」のように脆弱性が発見されてセキュリティアップデートされる前にその脆弱性を突いて感染や遠隔操作をするということもあるため、完全な防衛は事実上、不可能です。

・2012/10/11 20:00追記

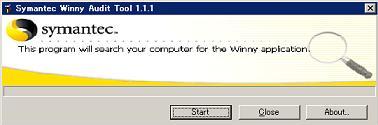

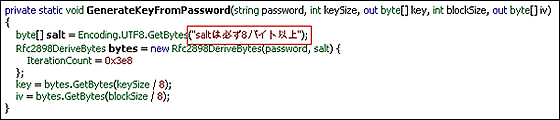

ノートンアンチウイルスシリーズで有名なシマンテックによると、独自の解析結果からこのバックドアを行う不正プログラムの作者が高確率で日本人、あるいは日本語に非常に堪能な者であるとしており、その証拠として解析結果に含まれていた日本語の文字列を公式ブログで公開しています。

さらにバージョンが2つあることも確認済みで、1つは「2.23」、もう1つが「2.35」となっているそうです。バージョンの間が連続していないことから、この間に未知のバージョンが存在するか、あるいはすでにかなり高確率で違うバージョンにどんどんアップグレードされて検知を免れたり、あるいは追加機能が実装されるなどしてバージョンアップしている可能性が大です。

なお、シマンテックが公開している情報ではコマンドを受信するために使われている掲示板サイトを「http://jbbs.livedoor.jp/」であると明記、「したらば掲示板」を経由してコマンドを受信するので「したらば」をもじって「Backdoor.Rabasheeta(バックドア・らばしーた)」と命名しています。ほかにも、コマンド自体は「BASE64 でエンコードされ、Rijndael で暗号化されたコマンド」であると書かれており、ファイルをアップロードするアップローダのアドレスも「http://sysdeck.boxhost.me/upld.php」であると明記しています。

・つづき

「iesys.exe」の作者であり遠隔操作事件の真犯人からのメール全文が公開中、最大の問題点は何か? - GIGAZINE

・関連記事

「svchost.exe」の正体を探る - GIGAZINE

Windowsで動いているプロセスがウイルスかどうかを検査できるフリーソフト「System Explorer」 - GIGAZINE

svchost.exeなど各プロセスやサービスの動きと正体がわかるフリーソフト「Process Hacker」 - GIGAZINE

無料で使える1億5000万人が使用中のアンチウイルスソフト「Avast!」 - GIGAZINE

無料でAndroidアプリがウイルスかどうか40種類以上のエンジンで確認できるアプリ「VirusTotal」 - GIGAZINE

Android向け無料アンチウイルスソフトは無意味 - GIGAZINE

・関連コンテンツ

in メモ, Posted by darkhorse

You can read the machine translated English article Concluding remarks of "iesys.exe" to mak….