アメリカ政府が1年間に脆弱性39件を発見して報告していたことが判明、ただし秘密のままにしているものが相当数ある可能性も

アメリカ政府が、脆弱性の存在をベンダーに報告したり、一般に開示したりした件数が2023年の1年間で39件あったことが、報告資料によって明らかになりました。ただし、ジャーナリストのキム・ゼッター氏は「開示された脆弱性は39件あるが、発見して報告していないものが何件かはわからない」と指摘しています。

U.S. Government Disclosed 39 Zero-Day Vulnerabilities in 2023, Per First-Ever Report

https://www.zetter-zeroday.com/u-s-government-disclosed-39-zero-day-vulnerabilities-in-2023-per-first-ever-report/

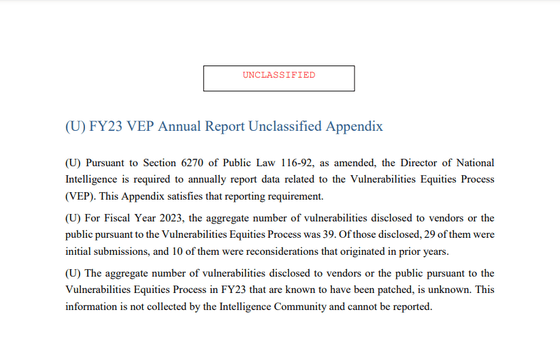

資料には、まず「改正法116-92の第6270条に従い、国家情報長官はVulnerabilities Equities Process(VEP:脆弱性公平性プロセス)に関連するデータを毎年報告することが要求されています。本資料はその報告要件を満たすものです」と書かれています。

ただ、数々の年次レポートやニュースリリースが公開されている国家情報長官事務所の公式サイトにこの資料は見当たりませんでした。探したところ、民主党のロン・ワイデン上院議員のサイト内にあるのを発見しましたが、なぜ国家情報長官事務所が資料を掲載していないのかは不明です。

(U) FY23 VEP Annual Report Unclassified Appendix

https://www.wyden.senate.gov/imo/media/doc/fy23_unclassified_vep_annual_reportpdf.pdf

続いて資料には「2023年度にVEPに基づいてベンダーまたは一般に開示された脆弱性の総数が39件だった」という旨が記されています。ゼッター氏によると、アメリカ政府がVEPに基づいて数字を公表するのは初だとのことです。

しかし、この後ろに「開示されたもののうち、29件は初めて提供されたもので、10件は過去数年間に発生したものの見直し」とあるため、ゼッター氏は「アメリカ政府が発見した脆弱性が全部で何件あるのかはわからない」と指摘しています。

そもそもVEPというのは、アメリカ政府が発見した脆弱性を法執行機関や警察、軍などがハッキング作戦を実行する際に活用できるよう秘密のままにしておくか、それともベンダーに指摘して修正させるかを判断するのに用いるプロセスのことです。政府が「利用できる」と思った脆弱性に関しては、ベンダーと情報が共有されないままになっている可能性があるというわけです。ゼッター氏は、過去には7年以上経過してからベンダーに報告された脆弱性も存在していると述べています。

なお、資料は最後に「VEPに基づきベンダーまたは一般に開示された脆弱性のうち、修正された総数は不明。この情報はインテリジェンス・コミュニティによって収集されたものではなく、報告することはできません」と締めくくられています。

・関連記事

ロシアが圧縮・解凍ツール「7-Zip」の脆弱性を悪用してウクライナを攻撃していたことが発覚 - GIGAZINE

AMD製CPUにセキュリティ上の脆弱性があることをGoogleが報告 - GIGAZINE

AppleのAおよびMチップにブラウザでGmailやiCloudカレンダーにアクセスすると機密データが流出する脆弱性が存在することが発覚 - GIGAZINE

アメリカの規制当局がWi-Fi機器メーカー大手のTP-Linkを調査、大規模な販売禁止措置の可能性も - GIGAZINE

ハッカー集団「ボルト・タイフーン」の背後に中国政府がいるというアメリカ政府とMicrosoftの主張を中国側が「自作自演の茶番」だと否定 - GIGAZINE

「過去10年で最悪のサイバー攻撃」と評されるSolarWindsハッキングについて、バイデン大統領は専門委員会に調査を命令も実際に調査は行われず被害が拡大していたことが明らかに - GIGAZINE

・関連コンテンツ

in メモ, Posted by logc_nt

You can read the machine translated English article It turns out that the US government disc….