D-Linkが6万台以上のルーターに影響がある深刻な脆弱性の修正を放棄し「買い換えて」と声明

台湾の通信機器メーカー・D-Linkが製造した複数の型番のルーターに、深刻度が「致命的」とされる重大な脆弱(ぜいじゃく)性を含む複数の不具合が立て続けに発見されました。しかし、D-Linkはそれらの製品のサポートが終了していることを理由に修正を行わない方針を示し、ユーザーに対して機器の更新を促しました。

D-Link won’t fix critical flaw affecting 60,000 older NAS devices

https://www.bleepingcomputer.com/news/security/d-link-wont-fix-critical-flaw-affecting-60-000-older-nas-devices/

D-Link won’t fix critical bug in 60,000 exposed EoL modems

https://www.bleepingcomputer.com/news/security/d-link-wont-fix-critical-bug-in-60-000-exposed-eol-modems/

D-Link urges users to retire VPN routers impacted by unfixed RCE flaw

https://www.bleepingcomputer.com/news/security/d-link-urges-users-to-retire-vpn-routers-impacted-by-unfixed-rce-flaw/

D-Link says it won't patch 60,000 older modems, as they're not worth saving | TechRadar

https://www.techradar.com/pro/security/d-link-says-it-wont-patch-60-000-older-modems-as-theyre-not-worth-saving

問題の脆弱性は、セキュリティ研究者のNetsecfish氏が、中小企業でよく使われているD-Link製ネットワーク接続ストレージ(NAS)デバイスの複数モデルで発見したものです。

「CVE-2024-10914」と付番されたこの脆弱性の影響を受けるのは、以下のモデルです。

・DNS-320 バージョン1.00

・DNS-320LW バージョン1.01.0914.2012

・DNS-325 バージョン1.01、バージョン1.02

・DNS-340L バージョン1.08

CVE-2024-10914は、脆弱性の深刻度を評価する国際的な指標であるCVSSのスコアが9.2で「致命的」とされており、悪用されると、認証されていない攻撃者でも特別に細工したHTTPのGETリクエストをデバイスに送信して、任意のシェルコマンドを仕込むことが可能だとのこと。

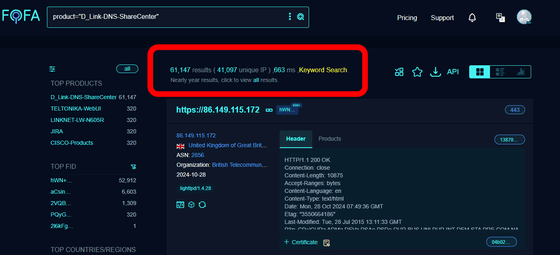

Netsecfish氏がIoTデバイス検索エンジンであるFOFAで、CVE-2024-10914の影響を受けるデバイスを検索したところ、「4万1097件の固有IPアドレスで6万1147件ある」との結果が出ました。

しかし、D-Linkは2024年11月8日に発表したセキュリティ勧告で、「サポート終了(End Of Life:EOL)もしくはサービス終了(End of Service Life:EOS)に達した製品は、ソフトウェアの更新とセキュリティパッチを受け取れなくなり、D-Linkによるサポートも受けられなくなります」と述べて、問題の製品群のサポートが2021年までに打ち切られていることを理由に修正パッチの配布は行われないことを案内しました。

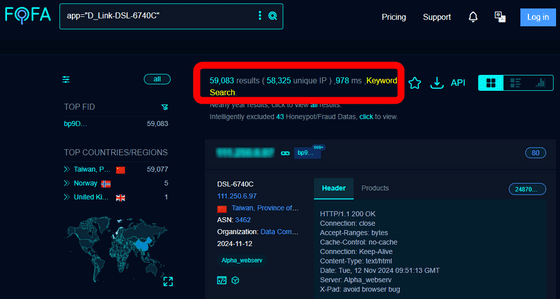

その後、セキュリティ研究者のChaio-Lin Yu氏が行った調査により、D-Linkの「DSL6740C」でさらに7件の脆弱性が見つかりました。その中には、攻撃者が任意のユーザーのパスワードを変更できることから、深刻度が極めて高い「CVSSスコア9.8」と評価されているものもあります。

DSL6740Cも、約6万台が稼働中であることが確認されています。

さらに、あまりにも悪用のリスクが危険であるため詳細が伏せられており、識別子の割り当てもなされていない脆弱性もあるとのこと。セキュリティ研究者・delsploit氏によって発見されたこの脆弱性の影響を受ける製品は以下の通りです。

| モデル | EOS |

|---|---|

| DSR-150 | 2024年5月1日 |

| DSR-150N | 2024年5月1日 |

| DSR-250 | 2024年5月1日 |

| DSR-250N | 2024年5月1日 |

| DSR-500N | 2015年9月30日 |

| DSR-1000N | 2015年10月30日 |

しかし、D-Linkはこれらについても同様に修正パッチを配布せず、セキュリティ勧告に「新しい製品にアップグレードしてください」と記しました。

IT系ニュースサイトのBleepingComputerは、「スキャンにより数万の無防備なエンドポイントが見つかったにもかかわらず、D-Linkはリスクに対処しないことを決め込みました」と述べました。

BleepingComputerのコメント欄には「確かに、別のメーカーのデバイスへと交換する時期が来たようです」とのコメントや、「それならAmazonでの販売も停止すべきでは」とのコメントなどが寄せられています。

・関連記事

わずか3日間で60万台ものルーターを破壊したマルウェア攻撃「Pumpkin Eclipse」について明らかに - GIGAZINE

26万台ものルーターやネットワークカメラにマルウェアを感染させた中国のボットネット「Raptor Train」をFBIが破壊 - GIGAZINE

ルーター・NAS経由でトラフィックを傍受したり中間者攻撃を仕掛けるマルウェア「VPNFilter」の被害が拡大中 - GIGAZINE

Google Chromeは「DNSルートサーバー」に大きな負荷をかけている、その理由とは? - GIGAZINE

Wi-Fiルーターのファームを書き替えてハッキングツールにするCIAの知られざる手法「Cherry Blossom」がWikileaksの文書から明るみに - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1l_ks

You can read the machine translated English article D-Link abandons patch for critical vulne….