26万台ものルーターやネットワークカメラにマルウェアを感染させた中国のボットネット「Raptor Train」をFBIが破壊

連邦捜査局(FBI)とアメリカの電気通信会社・Lumenのセキュリティ研究者が、26万台のネットワークデバイスにマルウェアを感染させて構築した中国のボットネット「Raptor Train」を破壊したと発表しています。Raptor Trainはアメリカを含む複数の国の重要なインフラストラクチャーをターゲットとするサイバー攻撃に活用されていました。

Office of Public Affairs | Court-Authorized Operation Disrupts Worldwide Botnet Used by People’s Republic of China State-Sponsored Hackers | United States Department of Justice

https://www.justice.gov/opa/pr/court-authorized-operation-disrupts-worldwide-botnet-used-peoples-republic-china-state

Derailing the Raptor Train - Lumen

https://blog.lumen.com/derailing-the-raptor-train/

Chinese botnet infects 260,000 SOHO routers, IP cameras with malware

https://www.bleepingcomputer.com/news/security/flax-typhoon-hackers-infect-260-000-routers-ip-cameras-with-botnet-malware/

「Raptor Train」は主にアメリカおよび台湾の軍隊・政府・高等教育機関・通信設備・防衛産業基盤・IT企業をターゲットに使用されたボットネットで、2020年5月頃から運用が始まったことが確認されています。Lumenの脅威研究・運用部門であるBlack Lotus Labsの研究者が、侵害されたルーターを調査している時にRaptor Trainの存在を発見しました。

Raptor Trainはサーバー、ルーター、モデム、ネットワークビデオレコーダー(NVR)、デジタルビデオレコーダー(DVR)、ネットワークカメラ(IPカメラ)、NASなど、マルウェアに感染した消費者向けデバイスをベースとしたボットネットワークです。

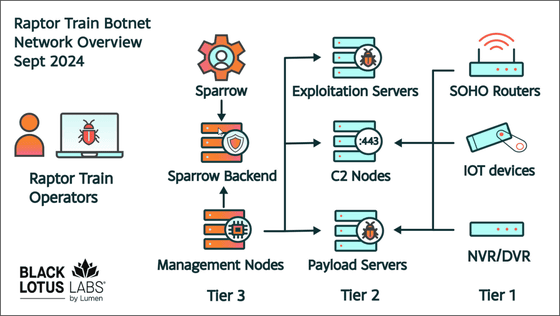

Raptor Trainの主なペイロードは、分散型サービス拒否(DDoS)攻撃用のマルウェアであるMiraiの亜種「Nosedive」です。ただし、Raptor TrainがDDoS攻撃を展開していることは、記事作成時点では確認されていません。Raptor Trainは3層のレイヤーで構築されており、各層が「タスクの送信」「エクスプロイトサーバーまたはペイロードサーバーの管理」「コマンド&コントロール(C2)システムの操作」などを担います。

Raptor Train内のアクティブな侵害デバイスの数は時間と共に変動していますが、2020年5月の開始以来、20万台以上のデバイスがRaptor Trainのボットネットワークに活用されてきました。Raptor Trainの活動のピークは2023年6月で、この時は6万台以上のデバイスが動作していた模様。

Black Lotus Labsの調査によると、2024年8月以降、Raptor Trainを構築しているデバイスの数は数千台ずつ変動しています。

FBIによると、これまでRaptor Trainに感染したデバイスの数は26万台超で、その内訳は以下の通り。

| 国・地域 | 感染デバイス数 | 割合 |

|---|---|---|

| アメリカ | 12万6000台 | 47.9% |

| ベトナム | 2万1100台 | 8.0% |

| ドイツ | 1万8900台 | 7.2% |

| ルーマニア | 9600台 | 3.7% |

| 香港 | 9400台 | 3.6% |

| カナダ | 9200台 | 3.5% |

| 南アフリカ | 9000台 | 3.4% |

| イギリス | 8500台 | 3.2% |

| インド | 5800台 | 2.2% |

| フランス | 5600台 | 2.1% |

| バングラディッシュ | 4100台 | 1.6% |

| イタリア | 4000台 | 1.5% |

| リトアニア | 3300台 | 1.3% |

| アルバニア | 2800台 | 1.1% |

| オランダ | 2700台 | 1.0% |

| 中国 | 2600台 | 1.0% |

| オーストラリア | 2400台 | 0.9% |

| オーランド | 2100台 | 0.8% |

| スペイン | 2000台 | 0.8% |

現地時間の2024年9月18日にアメリカのニューヨークで開催されたセキュリティサミット・Aspen Cyber Summitに出席したFBIのクリストファー・レイ長官は、Raptor Trainを運用していたのが中国政府が支援する脅威アクターであるFlax Typhoonであると報告しました。

レイ長官は、FBIが裁判所の許可を得た作戦を実行することで、Raptor Trainの制御を奪取したと発表しています。一連の作戦時、Flax Typhoonは感染デバイスを新しいサーバーに移行しようとしたり、FBI側にDDoS攻撃を仕掛けようとしたりしたことも明かされています。

FBIは2024年6月に、Raptor Trainのボットネット(ティア1)、C2サーバー(ティア2)から数えて3層目にあたるティア3の上流管理サーバーからMySQLデータベースを取得しましたが、そこには侵害されたデバイス120万台の記録があり、そのうち38万5000台がアメリカ国内にある個別のシステムだったとのことです。Raptor Trainが北京にある中国聯通通信のIPアドレスを使用していたことから、FBIはRaptor Trainを用いたサイバー攻撃が「Flax Typhoonとして知られている北京の中国企業・Integrity Technology Groupに勤務する中国の国家支援ハッカーが実行したサイバー攻撃である」と特定しました。

なお、FBIはRaptor Trainの影響を受けたことが確認されたデバイスおよび製造元のリストを公開しており、リストは以下の通り。

◆モデム・ルーター

・ActionTec PK5000

・ASUS RTシリーズ/GTシリーズ/ZenWifi

・TP-LINK

・DrayTek Vigor

・Tenda Wireless

・Ruijie

・Zyxel USG

・Ruckus Wireless

・VNPT iGate

・Mikrotik

・TOTOLINK

◆ネットワークカメラ

・D-LINK DCSシリーズ

・Hikvision

・Mobotix

・NUUO

・AXIS

・パナソニック

・NVR/DVR

・Shenzhen TVT NVRs/DVRs

◆NAS

・QNAP(TSシリーズ)

・富士通

・Synology

・Zyxel

Black Lotus Labsの研究者も、FBIと同じようにRaptor Trainの運営者は国家支援を受けた中国系ハッカーであり、具体的にはFlax Typhoonである可能性が高いと評価しました。Black Lotus Labsがこのような判断を下した理由は、Raptor Trainが攻撃対象としたのが中国の利益に合致する標的であったというだけでなく、コードベースやインフラストラクチャーで使用されている言語、その他採用している戦術・技術・手順が中国のものに似通っているためです。また、Raptor Trainのティア3レイヤーからティア2レイヤーへの接続が、中国の平日勤務時間と合致している点についても、Black Lotus Labsの研究者は指摘しています。

また、Black Lotus LabsはRaptor Trainについて、「ゼロデイ脆弱(ぜいじゃく)性とNデイ脆弱性を持つ20種類以上のデバイスタイプを悪用してボットネットワークを構築した」と指摘。さらに、ティア1レイヤーのペイロードサーバーと、ティア2レイヤーのペイロードサーバーをRaptor Trainが区別している点について、「前者はより一般的なペイロードを配信し、後者は特定のデバイスタイプに対する標的を絞った攻撃を実行している」とBlack Lotus Labsは指摘しています。研究チームはペイロードサーバーが区別されている理由について、「攻撃に使用されたゼロデイ脆弱性をうまく隠ぺいするための取り組みの一環である可能性がある」と言及しました。

Raptor Trainはアメリカ政府、アメリカ軍、ITプロバイダー、防衛産業基盤を対象としたスキャン活動に利用されたことが確認されていますが、同時にカザフスタンの政府機関を標的とするサイバー攻撃にも利用されているため、アメリカだけを標的としているわけではなく世界規模で活動を実行している可能性があると指摘されています。

なお、Black Lotus Labsの研究チームは、一般ユーザーに対してルーターを定期的に再起動し、ファームウェアを最新のものにアップデートすることを推奨しています。

・関連記事

約200カ国で130万台近いAndroidベースのTVボックスがマルウェアに感染していることが判明 - GIGAZINE

Android端末をターゲットに「OCRソフトウェアで仮想通貨の認証情報を盗むマルウェア」が280種類以上も見つかる - GIGAZINE

GoogleがAndroidアプリの脆弱性を報告した開発者に報奨金を支払う「Google Play Security Reward Program」を2024年8月31日で終了することを発表 - GIGAZINE

世界中の何百万台ものPixelデバイスに影響を与えるAndroidの脆弱性が発見される - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logu_ii

You can read the machine translated English article FBI destroys Chinese botnet 'Raptor Trai….