約200カ国で130万台近いAndroidベースのTVボックスがマルウェアに感染していることが判明

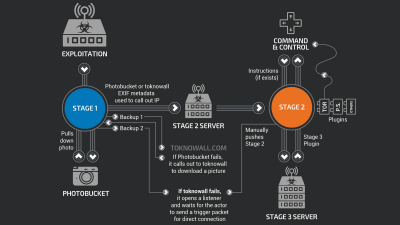

世界197カ国の130万台近いAndroidベースのTVボックスが、「Android.Vo1d」と名付けられたマルウェアに感染していると、セキュリティ企業のDr.Webが報告しました。Android.Vo1dはシステムストレージ領域に自身のコンポーネントを配置し、バックドアを通じて追加のマルウェアをひそかにダウンロードする機能を備えているとのことです。

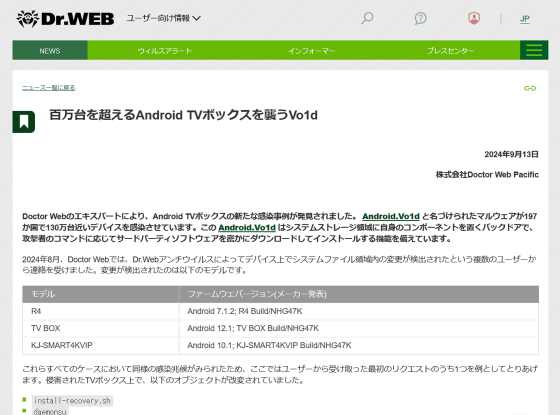

百万台を超えるAndroid TVボックスを襲うVo1d

https://news.drweb.co.jp/show/?i=14900

New Vo1d malware infects 1.3 million Android streaming boxes

https://www.bleepingcomputer.com/news/security/new-vo1d-malware-infects-13-million-android-streaming-boxes/

1.3 million Android-based TV boxes backdoored; researchers still don’t know how | Ars Technica

https://arstechnica.com/security/2024/09/researchers-still-dont-know-how-1-3-million-android-streaming-boxes-were-backdoored/

Dr.Webは2024年8月に、ユーザーから「Dr.Webが提供するアンチウイルスソフトウェアがシステムファイル領域内の変更を検出した」という報告を複数受け取りました。調査したところ、複数のTVボックスが同様のマルウェアに感染していることが判明しました。

TVボックスは自宅のTVに接続することでストリーミングサービスなどにアクセスできるデバイスであり、配信サービスの隆盛に伴って広く普及しています。今回マルウェアへの感染が判明したのはいずれもAndroidベースのTVボックスでしたが、採用しているOSはGoogleが公式に展開しているAndroid TVではなく、オープンソースとして公開されている「Android Open Source Project(AOSP)」をベースにしたものでした。AOSPをベースにしたOSはさまざまなスマートフォンやIoTデバイスで使用されていますが、Android TVなどとは異なりGoogleによる品質や安全性のテストが行われていません。

Android.Vo1dはTVボックス上の「install-recovery.sh」「daemonsu」といったオブジェクトを改変し、ファイルシステム内に「/system/xbin/vo1d」「/system/xbin/wd」「/system/bin/debuggerd」「/system/bin/debuggerd_real」という4つの新たなファイルを作成します。

主要な機能は「/system/xbin/vo1d」と「/system/xbin/wd」に隠されており、攻撃者のサーバーから送信されたコマンドに応じてファイルをダウンロードして実行したり、指定されたディレクトリを監視してAPKファイルをインストールしたりするとのことです。

Android.Vo1dに感染していたTVボックスは、「Android 7.1.2; R4 Build/NHG47K」「Android 12.1; TV BOX Build/NHG47K」「Android 10.1; KJ-SMART4KVIP Build/NHG47K」など、古いAndroidベースのファームウェアを実行していました。

マルウェアがTVボックスに感染した経路は不明ですが、Dr.Webはこれらのファームウェアの脆弱(ぜいじゃく)性が標的にされた理由だと考えています。Dr.Webは、「そのようなバージョンにはパッチの適用されていない脆弱性が存在し、アップデートのサポートも終了しています。たとえば今回のケースでは、ユーザーはAndroid 7.1を搭載するモデルを使用していました」と述べています。

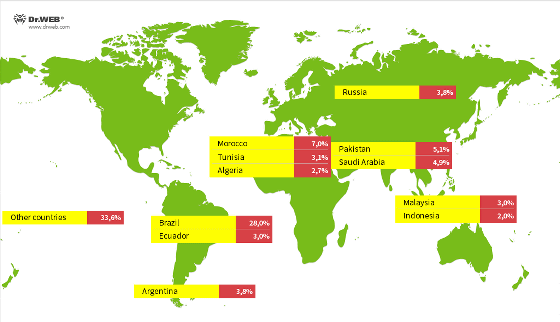

以下の地図は、Android.Vo1dに感染したデバイスが特に多かった国を示したもの。感染が多かった国はブラジル(28%)、モロッコ(7%)、パキスタン(5.1%)、サウジアラビア(4.9%)、アルゼンチン(3.8%)、ロシア(3.8%)などです。

Dr.Webは、「現時点では、TVボックスがバックドアに感染した経路については明らかになっていません。可能性として考えられるのは、オペレーティングシステムの脆弱性を悪用してroot権限を取得する中間マルウェアによる攻撃です。もう1つの可能性としては、root権限を持つ非公式ファームウェアの使用が考えられます」と述べました。

・関連記事

世界113カ国のAndroidデバイスがSMS経由でワンタイムパスワードを盗み出すマルウェアに感染していることが発覚 - GIGAZINE

Android端末をターゲットに「OCRソフトウェアで仮想通貨の認証情報を盗むマルウェア」が280種類以上も見つかる - GIGAZINE

世界中の何百万台ものPixelデバイスに影響を与えるAndroidの脆弱性が発見される - GIGAZINE

数百万台のAndroidスマホやAndroid TVにマルウェアがあらかじめインストールされていることが判明 - GIGAZINE

マルウェアが最初からインストールされているとんでもないAndroid TVデバイス「T95」がAmazonとAliExpressで販売中 - GIGAZINE

Android版Chromeを装ってPINコードやパスワードを盗み出すマルウェア「Chameleon」が発見される - GIGAZINE

・関連コンテンツ

in ハードウェア, ソフトウェア, セキュリティ, Posted by log1h_ik

You can read the machine translated English article Nearly 1.3 million Android-based TV boxe….