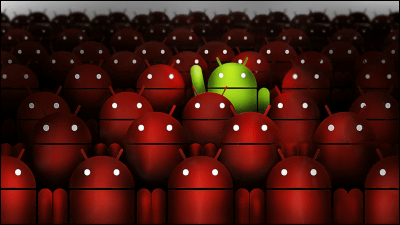

世界中の何百万台ものPixelデバイスに影響を与えるAndroidの脆弱性が発見される

スマートフォン向けのセキュリティ製品を提供するiVerifyが、2017年9月以降に出荷されたGoogleのPixelデバイスには、非常に高い確率でリモートコード実行やリモートパッケージインストール機能を含む過剰なシステム権限を持つAndroidパッケージ「Showcase.apk」が含まれていると指摘しています。

iVerify Discovers Android Vulnerability Impacting Millions of Pixel Devices Around the World

https://iverify.io/blog/iverify-discovers-android-vulnerability-impacting-millions-of-pixel-devices-around-the-world

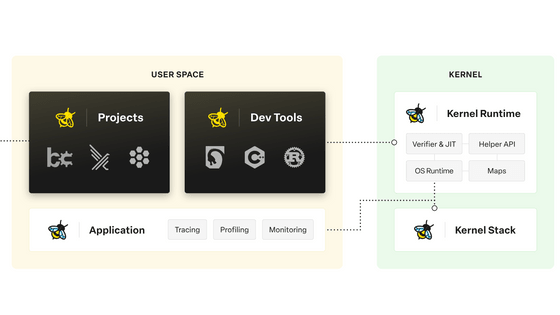

2024年初頭、iVerifyのセキュリティツールであるEDRが、「Palantir Technologiesが使用しているAndroidデバイスが安全ではない」と判断しました。そこで、iVerifyはPalantirおよびセキュリティ企業のTrail of Bitsと共同で調査を開始。調査により、ファームウェアの一部であるAndroidアプリケーションパッケージの「Showcase.apk」の存在が明らかになりました。

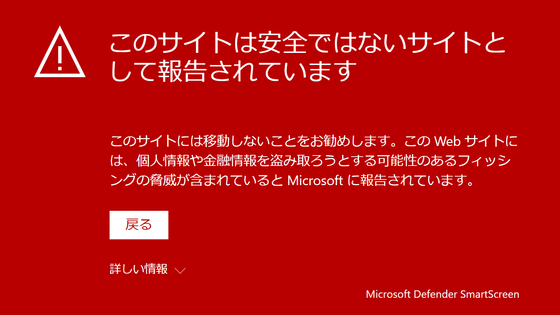

Showcase.apkを有効にすると、ハッカーがオペレーティングシステムにアクセスできるようになり、中間者攻撃やコード・インジェクション、スパイウェアによる攻撃を受けやすくなるとのことです。この脆弱性の影響は大きく、数十億ドル(数千億円)にも上るデータ損失につながる可能性をiVerifyは指摘しています。

Showcase.apkは、南北アメリカとEMEAで事業を展開し、リモートアクセスやペアレンタルコントロール、データ消去ツールといったソフトウェアパッケージを提供するソフトウェア開発企業のSmith Microが開発したもの。Smith MicroはVerizonストアでPixelデバイスおよびAndroidスマートフォンの販売を促進するために、このアプリケーションパッケージを設計した可能性があるとiVerifyは指摘しています。Showcase.apkはファームウェアイメージの一部であるため、世界中の何百万台ものPixelデバイスで、Showcase.apkがシステムレベルで実行されているとのことです。

アプリケーションパッケージはセキュリティ保護されていないHTTP経由で構成ファイルを取得するように設計されています。これにより、アプリはバックドアを開く可能性のあるシステムコマンドでモジュールを実行でき、サイバー犯罪者がデバイスに侵入しやすくなります。このアプリは本質的に悪意のあるものではないため、ほとんどのセキュリティ技術では見逃され、悪意のあるものとしてフラグが立てられることはありません。また、Showcase.apkはシステムレベルでインストールされたファームウェアイメージの一部であるため、ユーザーが自身の手でアンインストールすることはできません。

Showcase.apkのコードはシステムレベルで実行され、デバイスをデモデバイスに変えるよう設計されており、オペレーティングシステムの動作を根本的に変更してしまう模様。アプリケーションが高度な権限を持つコンテキストで実行されるため、「アプリケーションの本来の目的には不必要であるという点も注目に値する」とiVerifyは指摘しています。

Showcase.apkのその他の注目すべき特徴は以下の通り。

・アプリケーションの構成ファイルの取得中に、静的に定義されたドメインの認証または検証に失敗します。アプリケーションがすでに永続的な構成ファイルを保持している場合、コマンド&コントロールまたはファイル取得の構成パラメータが最新であることを確認するための追加のチェックが実施されているかどうかは不明です。

・アプリケーションは証明書と署名の検証中に安全でないデフォルトの変数初期化を実行し、失敗後に有効な検証チェックが行われます。

・アプリケーションの構成ファイルは、取得または対象の電話機に転送される前に変更される可能性があります。

・アプリケーションは、公開鍵・署名・証明書がリソースにバンドルされていない状態を処理できません。これらの必須でないファイルを除外すると、パッケージまたはファイルのダウンロード中に検証プロセスが完全にバイパスされる可能性があります。

・アプリケーションは、リモートファイルとアプリケーション構成ファイルを取得するために、HTTP経由で事前定義されたURLと安全でない方法で通信します。URLは予測可能な方法で構築されます。

iVerifyは「サードパーティー製アプリをオペレーティングシステムの一部として実行することに関して、さらなる透明性と議論の必要性を浮き彫りにしています。何百万台ものデバイスにインストールされているサードパーティー製アプリの安全性を確保するために、品質保証と侵入テストの必要性も示しています」と指摘。さらに、Showcase.apkを必要とするデバイスはごく少数であるにもかかわらず、GoogleがすべてのPixelデバイスにこれをインストールしている理由も不明だと指摘しています。

なお、iVerifyは90日間の開示プロセスを経て、Googleに詳細な脆弱性レポートを通知しています。Googleが潜在的なリスクを修正するためのパッチを配布するか、当該ソフトウェアをスマートフォン上から削除するかは不明です。

・関連記事

AndroidのパスワードマネージャーからWebViewを悪用して資格情報を盗み出せる脆弱性「AutoSpill」が発見される - GIGAZINE

AndroidのセキュリティアップデートによりGoogle Pixelで発生していた「ストレージにアクセスできなくなるバグ」が解消 - GIGAZINE

Googleが配信停止した通販アプリに「Androidのゼロデイ脆弱性を狙う悪意のあるコード」が含まれていたことが証明される - GIGAZINE

TikTokのAndroid向けアプリに「1タップでアカウントが乗っ取られる脆弱性」があったという報告 - GIGAZINE

数百万ダウンロードされたAndroid向けアプリに影響する深刻度の高い脆弱性の存在が明らかに - GIGAZINE

・関連コンテンツ

in ソフトウェア, スマホ, セキュリティ, Posted by logu_ii

You can read the machine translated English article Android vulnerability discovered affecti….