マルウェア混入が発覚したJavaScriptライブラリ「Polyfill.io」のドメインを登録事業者が停止

マルウェアが混入されていることが発覚したJavaScriptライブラリ「Polyfill.io」のドメインを、ドメイン登録事業者のNamecheapが停止しました。

Namecheap Takes Down Polyfill.io Service Following Supply Chain Attack - Socket

https://socket.dev/blog/namecheap-takes-down-polyfill-io-service-following-supply-chain-attack

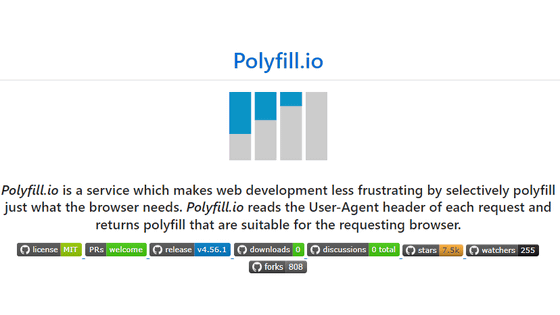

「Polyfill.io(polyfill.js)」はアンドリュー・ベッツ氏が開発した、ウェブブラウザのバージョン間で存在する機能の違いを気にすることなく開発を進めることができるというJavaScriptライブラリです。ベッツ氏はすでにプロジェクトを離脱しており、メンテナーだったジェイク・チャンピオン氏がプロジェクトを引き継ぎ、2024年2月に中国の方能(Funnull)に売却されました。オーナーが方能に変わったのち、cdn.polyfill.ioを埋め込んだサイトを介して、モバイル端末にマルウェアを感染させる試みが確認されています。

JavaScriptライブラリ「Polyfill.io」にマルウェアが混入され10万以上のサイトに影響 - GIGAZINE

cdn.polyfill.ioが埋め込まれたウェブサイトの数は11万を超えるとも指摘されており、影響を受ける企業にはAtlassian、Sendgrid、JSTOR、Intuit、世界経済フォーラム、FlatIcon、SiteGround、政府系ウェブサイトなどが含まれます。GoogleはPolyfill.ioの影響を受けるウェブサイトを持つ企業に対し、警告を発しています。

Google is now sending a warning about loading 3rd party JS from domains like polyfill.io bootcss.com bootcdn.net & staticfile.org that may do nasty things to your users if your site uses JS from these domains. pic.twitter.com/EUVAgbFXJn

— Michal Špaček (@spazef0rze) June 25, 2024

Polyfill.ioの影響を鑑み、ドメイン登録事業者のNamecheapはPolyfill.ioのドメインである「polyfill.io」を削除することを決定しました。

Very important/big update: in the past hour, @Namecheap finally decided to nuke the polyfill[.]io domain.

— MalwareHunterTeam (@malwrhunterteam) June 26, 2024

No 👏 for them, not at all, because it took them way too much time than it should have, but probably a little thanks still for doing late than never doing it...

🤷♂️ pic.twitter.com/BIJgjGpvhP

なお、自己ホスト型のpolyfill.jsインスタンスと、より信頼性の高い組織によってホストされているインスタンスは今回の影響を受けません。加えて、CloudflareとFastlyは、記事作成時点でPolyfill.ioの代替クローンを提供しています。

Tens of millions of websites (4% of the web) uses Polyfill(.)io. Extremely concerning malware has been discovered impacting any site using Polyfill. Cloudflare is stepping in with a secure clone and a service to automatically replace Polyfill on pages. https://t.co/oOFWhqBMQp

— Matthew Prince 🌥 (@eastdakota) June 26, 2024

一方で、Polyfill.ioの公式X(旧Twitter)アカウントは、「Polyfill.ioを中傷するメディアメッセージを発見しました。当社のサービスはCloudflareにキャッシュされており、サプライチェーンにリスクはありません」と投稿し、Polyfill.ioにマルウェアが混入されているという指摘を否定しています。

We found media messages slandering polyfill. We want to explain that all our services are cached in Cloudflare and there is no supply chain risk.

— Polyfill (@Polyfill_Global) June 25, 2024

さらに、「誰かが悪意を持って我々の名誉を傷つけました。すべてのコンテンツは静的にキャッシュされているため、サプライチェーンへのリスクはありません。第三者が関与すると、あなたのウェブサイトに潜在的なリスクをもたらす可能性があります。しかし、我々の評判を危険にさらすこととなるため、誰もそんなことはしないでしょう」と言及し、Polyfill.ioのサービスに危険性はないと主張しています。

Someone has maliciously defamed us. We have no supply chain risks because all content is statically cached. Any involvement of third parties could introduce potential risks to your website,

— Polyfill (@Polyfill_Global) June 26, 2024

but no one would do this as it would be jeopardize our own reputation.

We have already…

ただし、セキュリティプラットフォームのSocketはPolyfill.ioの危険性を主張しており、記事作成時点でもPolyfill.ioのサービスを利用している人に対して、以下の4つの修正点を挙げています。

1:cdn.polyfill.ioを使用しているサイトは、直ちに削除する必要があります。

2:Polyfill.ioのサービスを使用しているかどうか不明な場合は、サプライチェーン攻撃を追跡しているPolykillで、コード検索ツールあるいはIDEを使用して、組織内のすべてのプロジェクトのソースコードでcdn.polyfill.ioのインスタンスを検索することを推奨しています。

3:Polyfill.ioのサービスが必要な場合は、 FastlyとCloudflareが提供している信頼できる代替手段を利用してください。

4:安全で管理された環境でリポジトリを自己ホストすることも可能です。

なお、Socketは「信頼できない、あるいは新しい所有者にいつの間にか権利を譲渡してしまったサードパーティーサービスは、プロジェクトのコードを監査する必要があるという最新の事例です。依存関係を定期的に確認して更新することで、将来このような攻撃に巻き込まれるリスクを軽減できます」と警告しました。

・関連記事

JavaScriptライブラリ「Polyfill.io」にマルウェアが混入され10万以上のサイトに影響 - GIGAZINE

Chromeウェブストアの拡張機能が原因でマルウェアに感染しているユーザーは数億人に上ることが判明 - GIGAZINE

AppleやNetflixなどの大企業も使用するオープンソースライブラリ「core-js」をたった1人で維持する開発者が「もう限界だ」と支援を求める - GIGAZINE

オープンソースの開発プロジェクトではコーディング以外のドキュメント化やサポートなどの貢献が特に重要 - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by logu_ii

You can read the machine translated English article The registrar has suspended the domain o….