ランサムウェア集団「Qilin」が病院患者の機密情報を含む約400GBの情報を公開、被害に遭ったNHSは80億円の身代金支払いを拒否

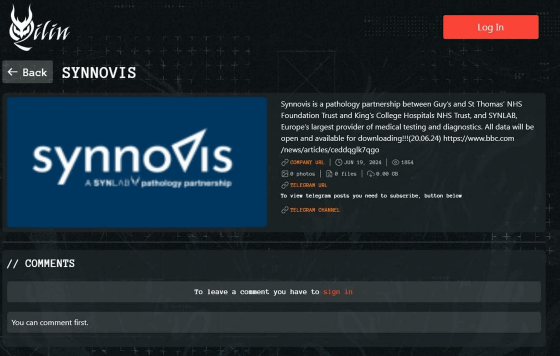

2024年6月3日にロシアのサイバー犯罪集団「Qilin」がイギリスの医療機関を対象にしたランサムウェア攻撃を実行し、複数の医療機関で患者への対応が困難な状態が続いています。新たに、Qilinが医療機関から盗み出した約400GBの個人情報をダークウェブで公開したことが明らかになりました。

Synnovis cyber incident - NHS England Digital

https://digital.nhs.uk/news/synnovis-cyber-incident

Synnovis cyber incident - NHS England Digital

https://digital.nhs.uk/news/synnovis-cyber-incident

Qilin Ransomware Leaks 400GB of NHS and Patient Data on Telegram

https://hackread.com/qilin-ransomware-attack-nhs-patient-data-leak-telegram/

Qilinはロシアを拠点に活動するサイバー犯罪集団で、これまでにも企業や学校などあらゆる種類の組織を対象にランサムウェア攻撃を実行してきました。Qilinは2024年6月3日にロンドンで国民保険サービス(NHS)の委託で血液検査を実施する病理学研究所のSynnovisに対するランサムウェア攻撃を実施。これにより、ロンドンの複数の病院で輸血や手術が行えなくなる被害が発生しました。伝えられるところによると、被害を受けた医療機関は3000件以上に及ぶとのこと。

また、Qilinは「Synnovisに5000万ドル(約80億円)の身代金を要求していたが、支払は拒否された」という旨の声明を発表しており、Synnovisが攻撃者の要求に応じなかったことも明らかになっています。

ロンドンの医療サービスへのランサムウェア攻撃でハッカー集団が5000万ドルを要求していたことが判明 - GIGAZINE

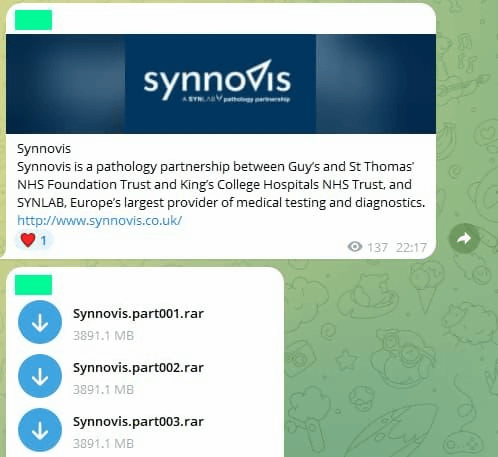

そして、Qilinは2024年6月20日(木)にSynnovisから盗み出した患者情報を含む約400GBものデータをダークウェブ上に公開しました。

また、データはTelegram上で細切れ状態でやり取りされていることも明らかになっています。

NHSもデータが公開されたことを認めており、すでに国家犯罪対策庁(NCA)や国家サイバーセキュリティセンター(NCSC)と協力してデータの分析を始めています。ただし、データの分析には数週間、場合によってはそれ以上の期間を要するとのこと。このためQilinが盗み出したデータの詳細は明らかになっていません。

QilinはSynnovisへのサイバー犯罪を「不特定の戦争に対してイギリス政府が関与したことへの報復として行ったもの」と主張していますが、サイバー犯罪の専門家であるグラハム・クルーリー氏は「Qilinはこれまでの事件では政治的動機を主張したことがありません」と述べ、Qilinの主張に疑問を呈しています。

また、クルーリー氏はSynnovisがランサムウェア攻撃の対処に選ばれた理由について、「公的医療機関では『複雑なITシステム』と『限られた予算』というセキュリティが脆弱(ぜいじゃく)になりやすい条件がそろっている」「医療機関がランサムウェア攻撃の被害に遭うと、人命に直接影響する。このため、サイバー犯罪者は『医療機関なら身代金の交渉を進めやすい』と考える」といった点を挙げています。

なお、ランサムウェア攻撃に遭って身代金の支払いを要求された場合は、「身代金を支払わない」ことが正しい対応とされています。例えば、ランサムウェアについて周知する政府広報には「ランサムウェアの被害に遭った場合、犯人の要求どおり金銭を支払っても、犯人が暗号化したデータを復号する保証も、盗み取ったデータの公開をやめてくれる保証もありません。決して犯人の要求には応じないでください」と明記されています。

ランサムウェア、あなたの会社も標的に? 被害を防ぐためにやるべきこと | 政府広報オンライン

https://www.gov-online.go.jp/useful/article/202210/2.html#fourthSection

また、日本のサイバーセキュリティ向上に取り組む非営利団体のJPCERTコーディネーションセンター(JPCERT/CC)も以下の理由からランサムウェア攻撃の被害に遭っても身代金を支払うべきでないと説明しています。

・暗号化されたファイルが復元される保証がない

・被害原因や侵害による他の被害は未解消のまま

・支払い後に別の攻撃の被害や支払い要求を受ける恐れがある

・攻撃者に身代金を支払うことでさらなる攻撃を助長する可能性がある

また、JPCERT/CCは「攻撃者から脅迫や提案のメッセージが届いたとしても、反応しないだけではなく交渉を検討するべきではありません」とも述べています。以下のページにはランサムウェア攻撃の被害に遭った際の対応方法がまとまっているので、確認してみてください。

侵入型ランサムウェア攻撃を受けたら読むFAQ

https://www.jpcert.or.jp/magazine/security/ransom-faq.html

・関連記事

ランサムウェア攻撃で病院のシステムが停止し輸血や手術が行えなくなる非常事態が発生、ロンドンの複数の病院が混乱に陥り予定されていた分娩もキャンセルに - GIGAZINE

ニコニコ動画などKADOKAWAグループの複数ウェブサイトがサービス停止、ボカロ動画の連続投稿記録は16年9カ月で途切れる - GIGAZINE

「ニコニコ動画(Re:仮)」が最低限の機能で復活、完全復旧には1カ月以上かかる見込み - GIGAZINE

名古屋港サイバー攻撃事件の首謀者とみられるランサムウェア集団「LockBit」のロシア人リーダーが特定され制裁発動 - GIGAZINE

トヨタがランサムウェアグループ「Medusa」の攻撃を受けデータ漏えいしたことを認める - GIGAZINE

ソニー傘下のゲームスタジオ「Insomniac Games」から開発中のゲーム情報を含む1.6テラバイトのデータが流出、スパイダーマン新作など開発中のゲーム情報が明らかになってしまう - GIGAZINE

バンダイナムコHDのグループ会社がサイバー攻撃を受け顧客データが流出した可能性 - GIGAZINE

カプコンが不正アクセス攻撃を受け最大35万件の個人情報が漏洩した可能性、今後発表予定のゲームタイトルに関する情報なども漏洩か - GIGAZINE

日本の内閣サイバーセキュリティセンターが受けたサイバー攻撃の背後には中国政府がいるという報道 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1o_hf

You can read the machine translated English article Ransomware group 'Qilin' releases about ….