無線操作デバイス「Flipper Zero」でテスラの電気自動車を盗み出す方法が考案される

NFCやBluetooth、赤外線通信など、多種多様な無線通信技術に対応した無線コントロールデバイス「Flipper Zero」を用いて、偽のWi-Fiネットワークを構築することで電気自動車メーカー「テスラ」の自動車を盗み出すことができると、ソフトウェア企業のMyskのセキュリティ研究者が報告しています。

Can a Tesla Stop Phishing and Social Engineering Attacks?

https://www.mysk.blog/2024/03/10/tesla-phone-key/

Cybersecurity: Can a Tesla stop phishing and social engineering attacks? - YouTube

Researchers use fake charging station WiFi to hack into and steal your Tesla - Autoblog

https://www.autoblog.com/2024/03/10/researchers-use-fake-charging-station-wifi-to-hack-into-and-steal-your-tesla/

Want to Steal a Tesla? Try Using a Flipper Zero

https://gizmodo.com/want-to-steal-a-tesla-try-using-a-flipper-zero-1851316236

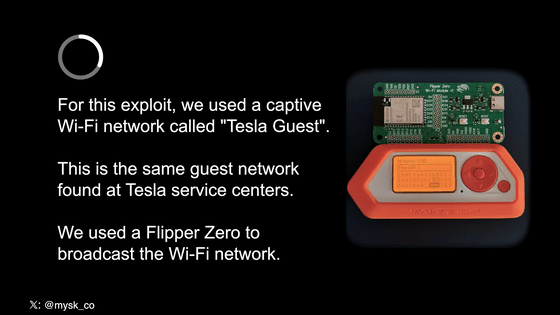

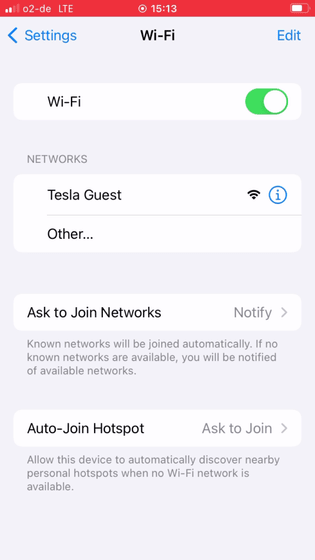

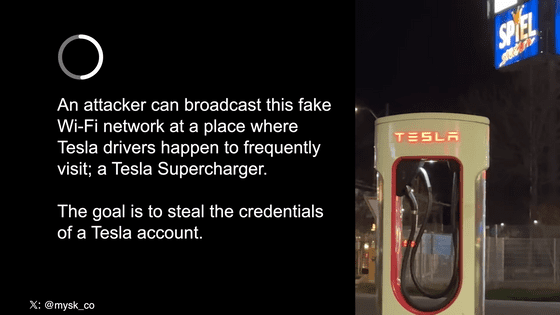

Myskのセキュリティ研究者であるトミー・マイスク氏とタラル・ハジ・バクリ氏は、無線コントロールデバイスのFlipper Zeroを用いて、テスラがサービスセンターのゲスト用Wi-Fiネットワークとして利用している「Tesla Guest」を疑似的に構築。

ユーザーのスマートフォンには一見あたかもテスラの公式Wi-Fiであるかのように表示されます。

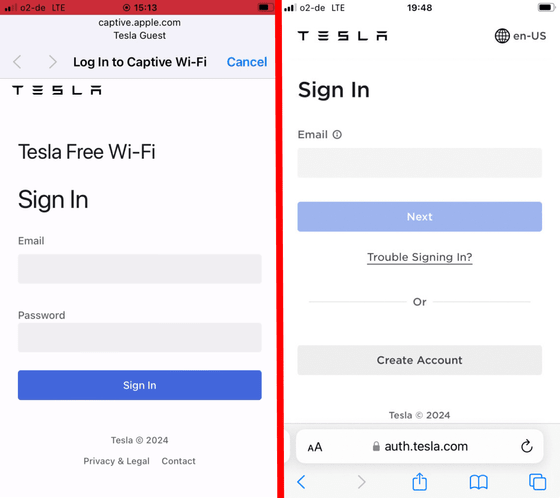

さらに、テスラへのログインページに似たウェブサイトを作成しました。マイスク氏らが作成した偽のログイン画面(左)と本物のテスラのログイン画面(右)を比較した画像が以下。

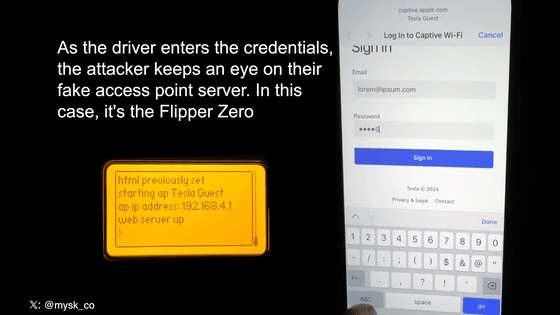

マイスク氏らが作成した偽の「Tesla Guest」にアクセスすると、上記の偽のテスラアカウントへのログイン画面が立ちあがります。ユーザーはテスラアカウントにログインするためのメールアドレスやパスワード、2要素認証用のワンタイムパスコードの入力が求められ、あたかもテスラの公式ウェブサイトやアプリにサインインしているかのような感覚で攻撃者に対して機密情報を漏らしてしまうわけです。

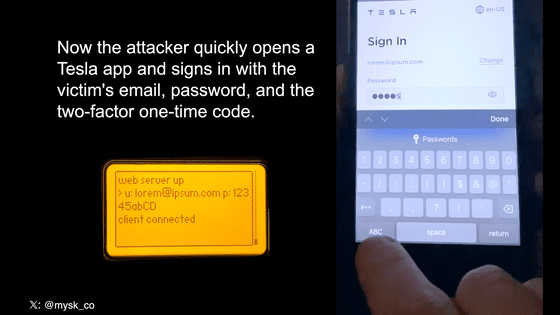

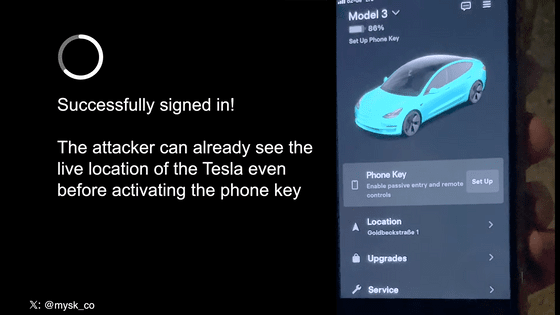

この情報を基に、攻撃者は被害者の本物のテスラアカウントへアクセス。その際、被害者にはテスラアカウントへの新規サインインが行われたという通知は届けられません。また、テスラのウェブサイト上でユーザーがアクティブなセッション数を確認することは不可能です。

マイスク氏らは「テスラのドライバーが頻繁に訪れるであろう、スーパーチャージャーの付近でこのWi-Fiネットワークをブロードキャストするだけで犯行の準備が整います」と報告しています。

攻撃者が不正にアクセスしたテスラアカウントには、車両の正確な位置や状態など、車両に関する情報が複数表示されます。

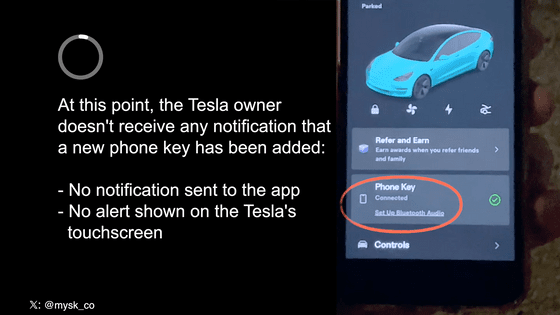

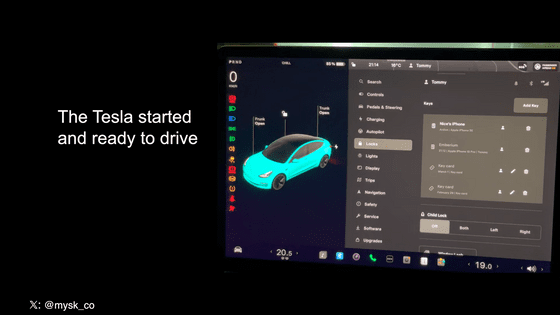

さらに攻撃者は、スマートフォンのBluetoothと位置情報サービスをオンにし、テスラアプリの「セットアップ」ボタンを押して車両のそばを歩くだけで、自身のスマートフォンをその車両のキーとして設定することも可能です。

マイスク氏らは「情報を得られたからといって、持ち主が付近にいるであろうスーパーチャージャー周辺で車両を盗むことはあまりに大胆すぎます。攻撃者は車両に関する情報を確認できるため、車両の位置を特定し、ドライバーが車両から離れて無人になったタイミングを狙うことが理想的です」と述べています。

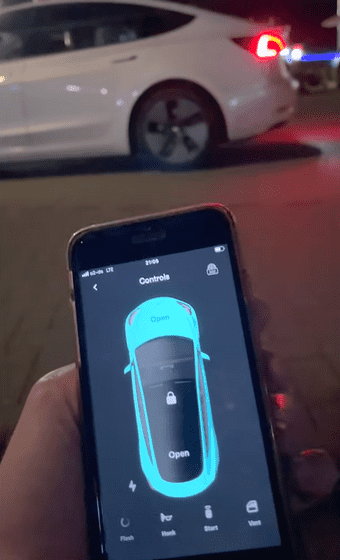

キーを登録した攻撃者は、遠隔でのライト操作や車両ドアの解錠が可能になります。

そして、攻撃者は車両に乗り込み、エンジンをかけて盗み出してしまいます。

テスラのオーナーズマニュアルには「新しいスマートフォンキーを設定するには、物理キーカードが必要です」との記載がありますが、今回の実験によってその記載が正しくないことが確認されました。マイスク氏は海外メディアのGizmodoに対し「メールアドレスとパスワードが攻撃者に漏えいしただけで、ドライバーは自身の車両を盗まれる可能性があります。これは正気の沙汰ではありません。フィッシングやソーシャルエンジニアリングによる攻撃は、AI技術の台頭によって近年増加傾向にあります。テスラのような責任ある企業は脅威モデルを作成し、情報漏えいのリスクを考慮する必要があります」と指摘しました。

マイスク氏らは今回の結果をテスラに報告しましたが、テスラは「これはあくまで実験の結果であり、ただちに修正すべき脆弱(ぜいじゃく)性にはあたりません」と述べたとのことです。

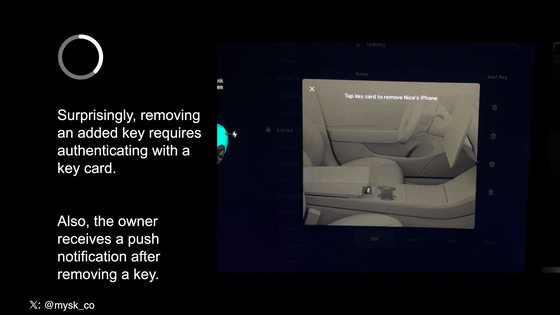

マイスク氏は「テスラの自動車が今回のようなフィッシングやソーシャルエンジニアリング攻撃に対して極めて脆弱であることは明確です。そのため、テスラは『新しいスマートフォンキーを追加するためにはキーカード認証を必須にする』『新しいキーが登録された際に自動車の所有者に通知する』といった対処法を導入すべきです」と提言しました。

・関連記事

自動車のスマートキーをFlipper Zeroで複製してハッキングする動画がTikTokで大人気に、本当に簡単にハッキングできるのか? - GIGAZINE

高性能すぎてAmazon出品停止された何でも無線操作デバイス「Flipper Zero」で電力メーターを破壊する衝撃ムービー - GIGAZINE

Appleが「市販の無線デバイスでiPhoneにBluetooth接続を要求しまくってクラッシュさせる攻撃」への対策をiOS 17.2で実施 - GIGAZINE

Amazon出禁の高性能すぎる無線操作デバイス「Flipper Zero」でiPhoneを使用不能にする攻撃が発見される、防御方法はBluetoothオフのみ - GIGAZINE

たまごっちっぽい多機能デバイス「Flipper Zero」をカナダ政府が禁止へ、自動車の盗難急増への対策で - GIGAZINE

・関連コンテンツ

in ハードウェア, ソフトウェア, 乗り物, セキュリティ, Posted by log1r_ut

You can read the machine translated English article A method is devised to steal Tesla's….