中国の政府系ハッカー企業I-Soonから機密文書がGitHubにアップロードされる、「これまでで最も詳細かつ重要なリーク」と専門家

2024年2月16日に、中国の安洵信息(I-Soon)という民間ハッキング企業のものとされる大量のデータがGitHubにアップロードされました。内部文書には、この企業が国内外を対象とした広範な地域でハッキングや情報収集を行っていたことが示されており、セキュリティ専門家は中国によるサイバースパイの実態を把握する上で重要な資料だとしています。

Unmasking I-Soon | The Leak That Revealed China's Cyber Operations - SentinelOne

https://www.sentinelone.com/labs/unmasking-i-soon-the-leak-that-revealed-chinas-cyber-operations/

Chinese hacking documents offer glimpse into state surveillance | AP News

https://apnews.com/article/china-cybersecurity-leak-document-dump-spying-aac38c75f268b72910a94881ccbb77cb

Shadow Ops Exposed: Inside the Leak of China's i-Soon Cyber Espionage Empire - SOCRadar® Cyber Intelligence Inc.

https://socradar.io/shadow-ops-exposed-inside-the-leak-of-chinas-i-soon-cyber-espionage-empire/

Chinese firm’s leaked files show vast international hacking effort - The Washington Post

https://www.washingtonpost.com/world/2024/02/21/china-hacking-leak-documents-isoon/

I-Soonは、表向きには中国四川省にあるセキュリティ企業となっていますが、実態は上海を拠点としてハッキングサービスを展開している高度持続的脅威(APT)グループだとされています。人民解放軍や国家安全省を含む多くの中国政府機関と取引を行っていることが知られているほか、公式サイトには警察組織である公安部を筆頭に50を超える地方の公安当局が顧客として記載されていましたが、公式サイトはリークが発覚後にダウンしました。

リークが発生したのは2024年2月16日で、台湾の研究者がGitHub上にI-Soonの機密データが大量に存在しているのを発見し、SNSで報告しました。GitHubにデータをアップロードしたアカウントは、リークの約1カ月前の1月15日に「I-SOON@proton.me」というメールアドレスで登録されたアカウントだったとのこと。

なお、当該リポジトリは記事作成時点では削除されておりアクセスできません。

流出の経緯は不明ですが、AP通信が匿名を条件に接触したI-Soonの従業員2人がその内容を確認しているほか、Google Cloud傘下のサイバーセキュリティ企業・Mandiant Intelligenceの主任アナリストであるジョン・ハルトクイスト氏は「これが中国の国内外のサイバースパイ活動を支援している請負業者から流出した本物のデータであると信じるのに十分な理由があります」と述べています。

今回流出したのは、570件を超える文書ファイル、画像、チャットログなど合計約190MBの内部データで、I-SOONの従業員と顧客との間で交わされたWeChatでの会話記録や顧客と従業員のリスト、契約書、マーケティング資料、製品マニュアルなどが含まれていました。

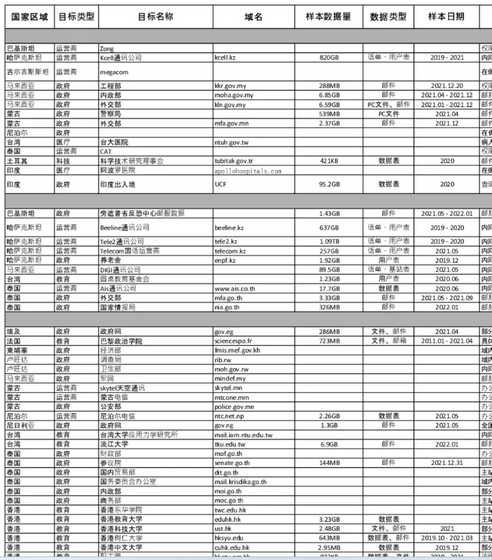

I-Soonのスパイ活動の対象は香港やウイグル自治区など、中国国内の反体制的な動きが活発な地域が中心ですが、流出した資料にはアジアや中東、ヨーロッパなど世界各地の組織がターゲットとして記されています。

The Washington Postによると、データの中にはI-Soonが顧客に台湾の交通網に関する地理データ459GBを提供していたことを示すものもあったとのこと。こうしたデータは中国による台湾侵攻に役立つだろうと、国家安全保障の専門家は述べています。

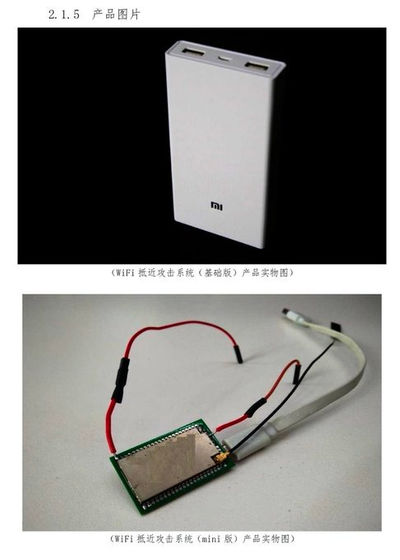

また、技術文書にはカスタムメイドの盗聴デバイスなどの写真もありました。

このほか、流出したデータにはI-Soonが「APT 41」というAPTグループと接触していたことを示す会話記録や、給料の少なさに不平を漏らす従業員からの苦情、新型コロナウイルス感染が会社の経営に与えた影響に関するやりとりなどが含まれていたとのこと。

サイバーセキュリティ企業・Recorded Futureのアナリストであるジョン・コンドラ氏は、「今回の流出は、中国のセキュリティサービスのためにサイバースパイや標的型侵入サービスを提供している疑いのある企業に関連する、これまでで最も重要なリークです」と話しました。

・関連記事

中国政府と関係のあるハッカーらがアメリカの水道・ガス・電気などを攻撃して停止させた上に公益事業や交通システムも標的にしていると安全保障当局者らが警告 - GIGAZINE

中国政府系ハッカー集団「ボルト・タイフーン」が5年間以上もアメリカの主要インフラに潜伏していたことが判明、台湾侵攻の緊張が高まる - GIGAZINE

FBIが中国政府支援のハッキング集団「ボルト・タイフーン」のサイバー攻撃用ボットネットの解体に成功したと発表 - GIGAZINE

中国のハッカーが大手半導体企業のネットワークに2年以上潜伏してチップ設計を盗み出すことに成功したと判明 - GIGAZINE

中国のサイバースパイがオランダの軍事ネットワークにアクセスしたと諜報機関が公表 - GIGAZINE

日本とアメリカの当局が「中国政府のハッカーによってCisco製ルーターなどのネットワークにバックドアが仕掛けられている」と警告 - GIGAZINE

中国のハッカー集団が日本の防衛機密ネットワークに侵入していたとの報道 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1l_ks

You can read the machine translated English article Confidential documents from Chinese gove….