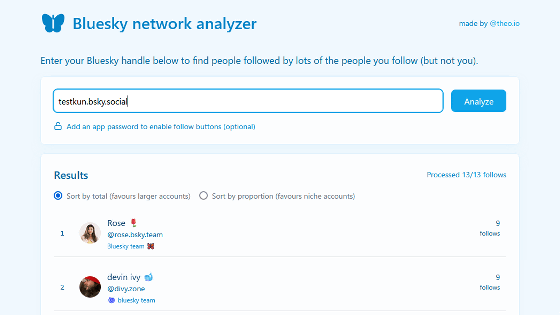

無料で使えるシンプルで高速なVPNのWireGuard用の構成ファイルを管理してくれるサービス「WireHub」を使ってみた

「WireHub」は、シンプルで高速なVPNサービスを提供するオープンソースソフトウェアの「WireGuard」用の構成ファイル管理サービスです。無料で使用可能とのことなので使い勝手を確かめてみました。

Social Networking / WireHub

https://www.wirehub.org/

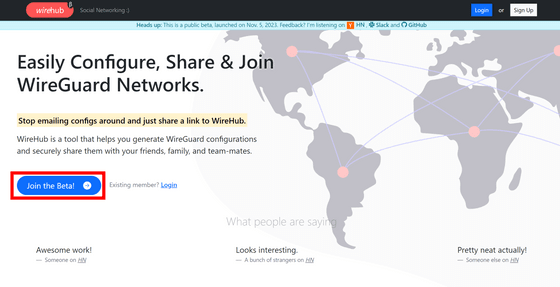

WireHubのページへアクセスし、「Join the Beta!」をクリック。

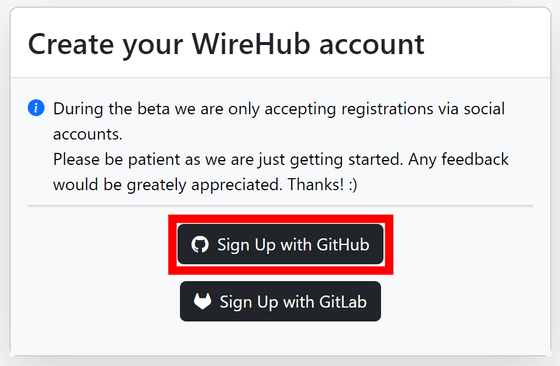

GitHubかGitLabのアカウントでログインできます。今回は「Sign Up with GitHub」をクリックします。

「Authorize wirehubhq」をクリック。

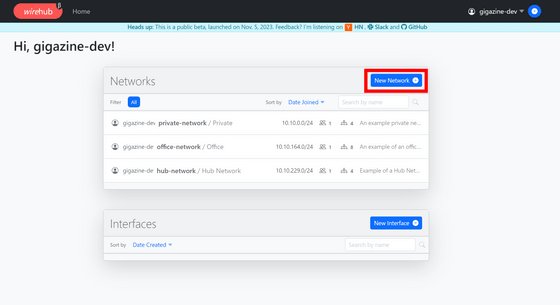

ログインに成功するとこんな感じ。見本として3つのネットワークが既に形成されていますが、今回は「New Network」をクリックして新たなネットワークを作成していきます。

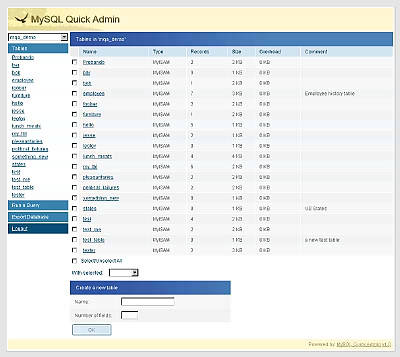

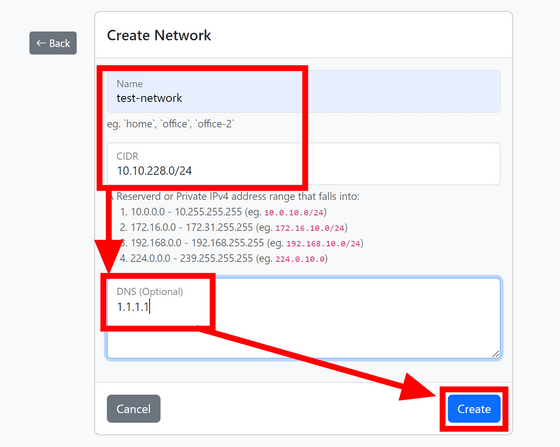

ネットワーク名とそのネットワークに割り当てるCIDRを入力。今回はDNSを「1.1.1.1」に設定して「Create」をクリックしました。

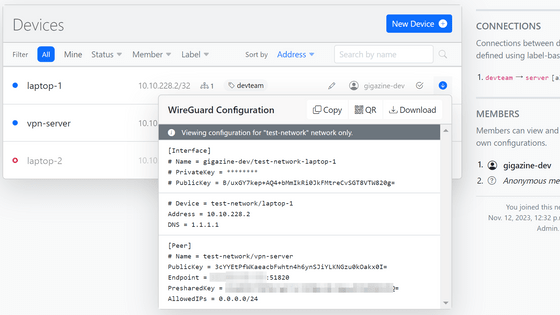

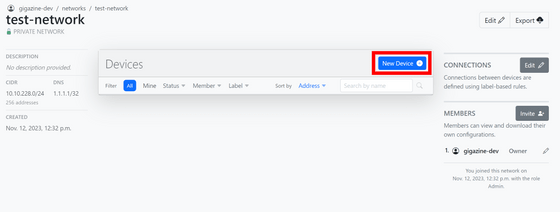

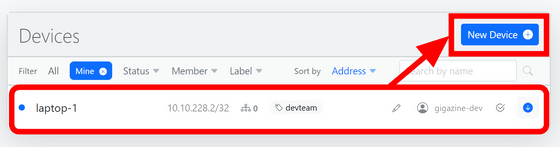

ネットワークが作成できたので、「New Device」をクリックしてデバイスをネットワークに追加します。

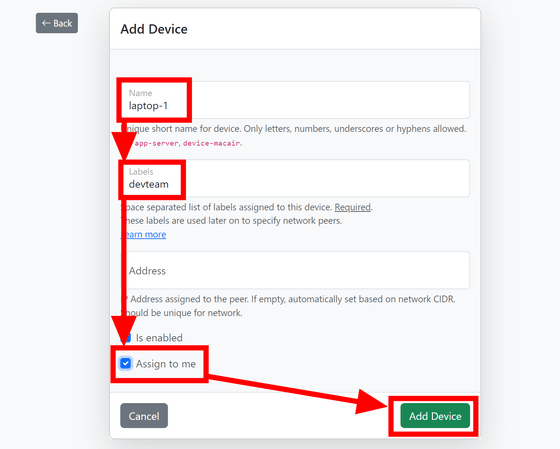

デバイスの名前とラベルを入力します。今回追加するデバイスは自分用のデバイスなので「Assign to me」にチェックを入れて「Add Device」をクリック。

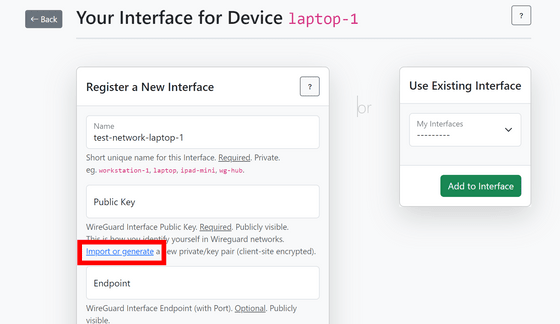

WireGuardの通信に利用する公開鍵を入力します。既に秘密鍵・公開鍵を作成済みであれば公開鍵を入力するだけでOK。今回はWireHub上で作成するため、「Import or generate」の部分をクリックします。

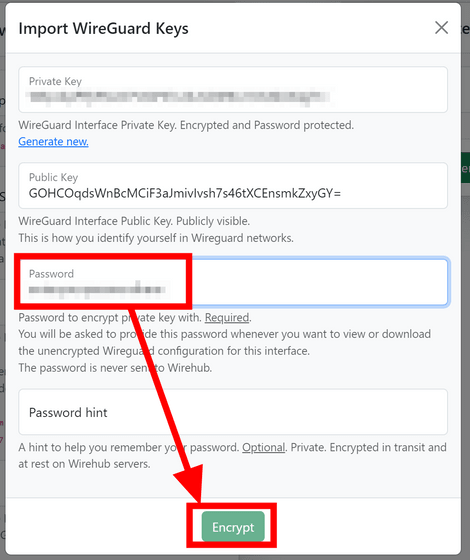

自動で公開鍵・秘密鍵が作成されます。秘密鍵の保存に利用するためのパスワードを入力し、「Encrypt」をクリック。

公開鍵が入力されたのを確認して「Register Interface」をクリックします。

これで1台目のデバイスが登録できました。続いてサーバー側のデバイスを登録するので、再び「New Device」をクリックします。

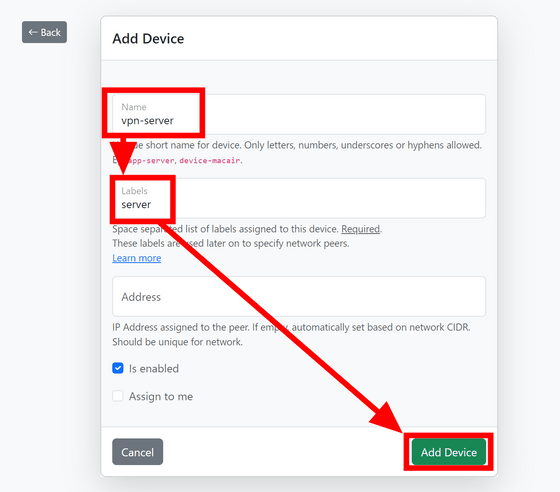

名前とラベルを入力し、「Add Device」をクリック。

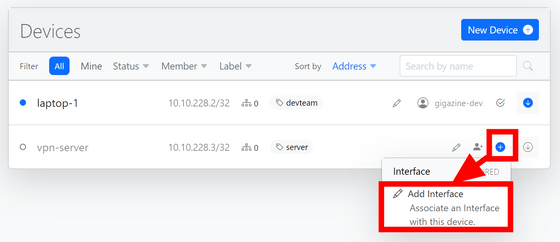

デバイス一覧にサーバーが表示されるので、青いプラスマークのボタンから「Add Interface」をクリックしてサーバーを登録します。

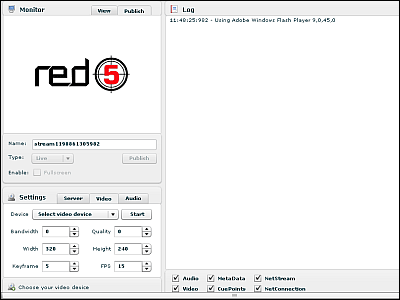

今回はDebianをサーバーとして利用していきます。下記のコマンドでWireGuardをインストール。

apt install wireguard

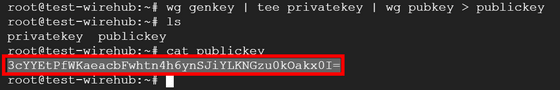

そして下記のコマンドで公開鍵・秘密鍵を作成します。

wg genkey | tee privatekey | wg pubkey > publickey

作成した公開鍵をコピー。

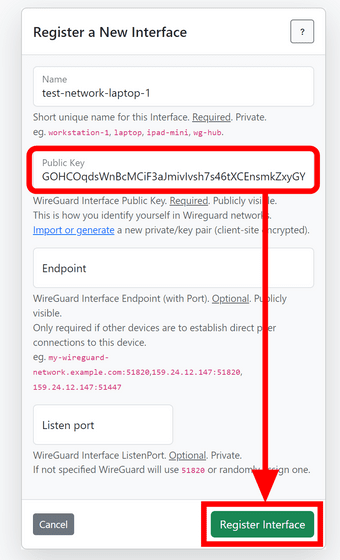

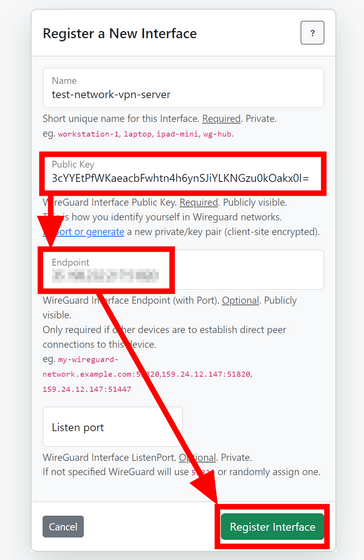

WireHubのインターフェースの登録画面に公開鍵を入力し、Endpoint欄にサーバーのアドレスと待ち受けるポートの情報を入力。そして「Register Interface」をクリックします。

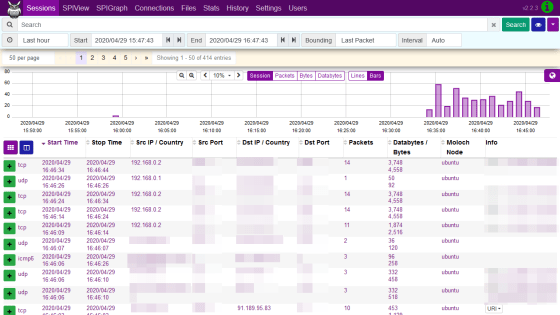

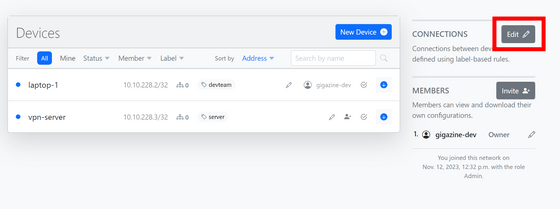

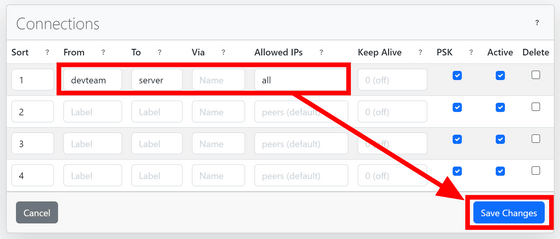

デバイスが登録できたので、接続の設定を行います。「CONNECTIONS」の隣にある「Edit」をクリック。

接続はラベルベースで管理します。今回は「devteam」から「server」へ接続を行えるように設定しました。Allowed IPsの欄はIPアドレスやCIDRを直接入力する以外にもキーワードに対応しており、接続するピア限定の「peers」やネットワークのCIDR全体を指定する「network」のほか、全ての通信を対象にする「all」が入力可能です。

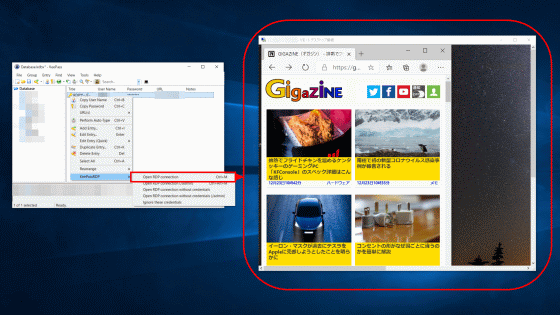

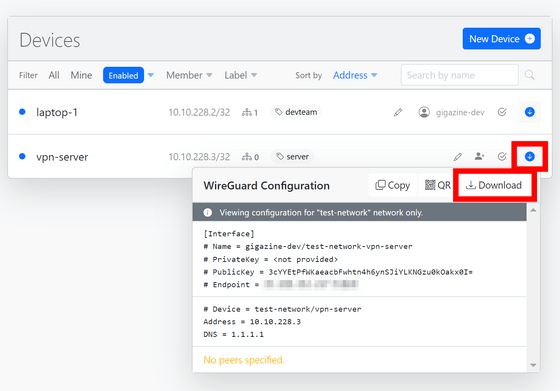

設定が完了したらデバイス欄の右端にある矢印マークで設定ファイルを開き、「Download」をクリックしてダウンロードします。

サーバー側はこの設定ファイルを「/etc/wireguard/wg0.conf」に保存すればOK。読み込みにresolvconfが必要なので、先に下記のコマンドでインストールします。

sudo apt install resolvconf -y

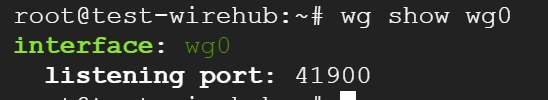

あとは「wg-quick up wg0」コマンドでWireGuardを起動すればOK。「wg show wg0」コマンドを使うと起動できているかを確認できます。

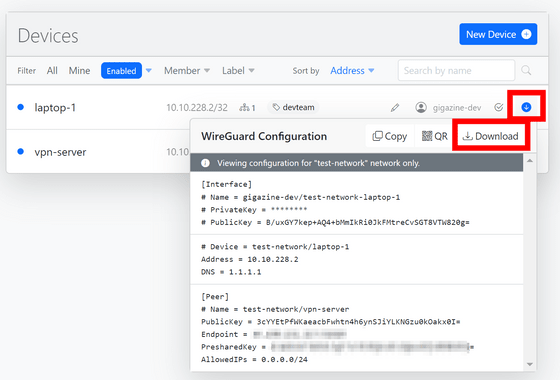

続いてクライアント側の設定ファイルをダウンロードします。

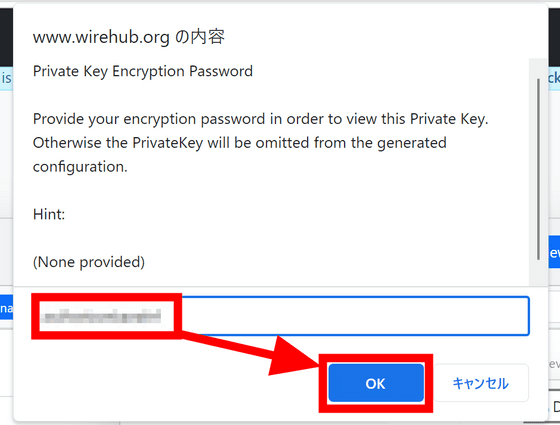

WireHub上で秘密鍵を作成した場合、ダウンロードの際にパスワードを入力する必要があります。入力できたら「OK」をクリック。

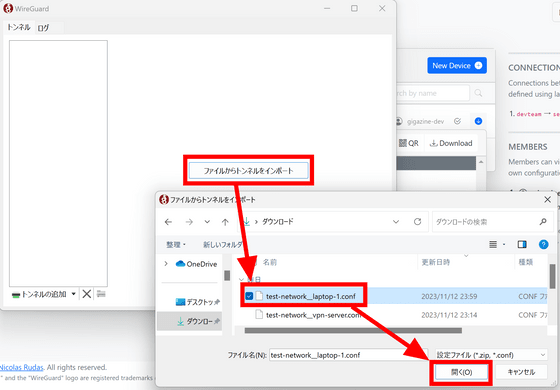

WireGuardを起動し、「ファイルからトンネルをインポート」をクリック。ダウンロードしたファイルを選択して「開く」をクリックします。

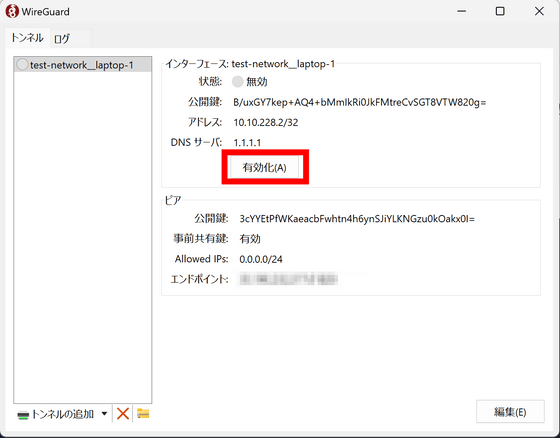

設定が読み込めたら「有効化」をクリック。

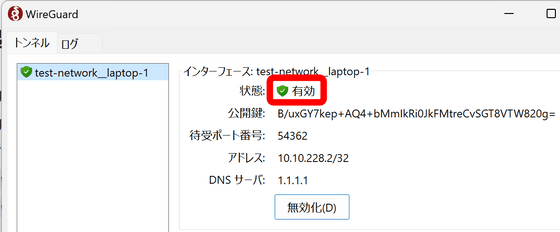

これでWireGuardの接続が完了しました。

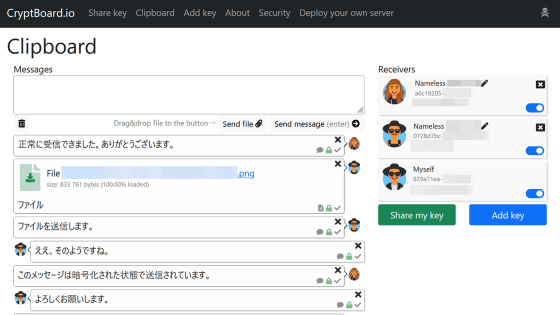

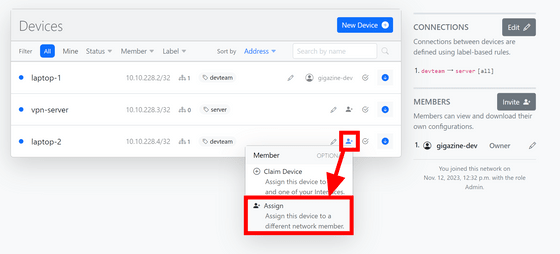

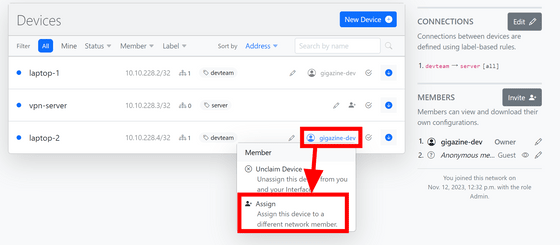

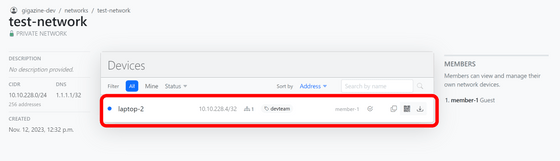

また、WireHubにはチームメンバーに接続情報を共有する機能もついています。新たに「laptop-2」というデバイスを作成し、メンバーのマークから「Assign」をクリックします。

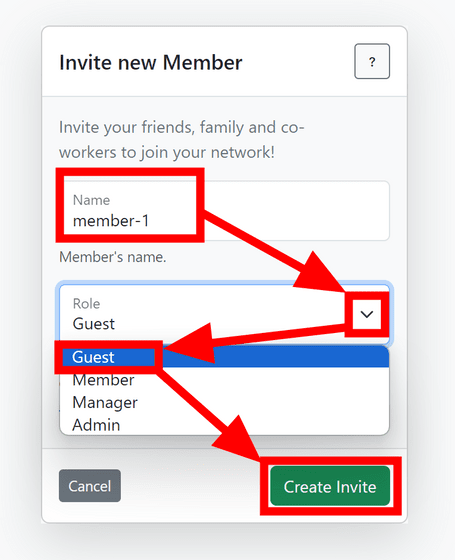

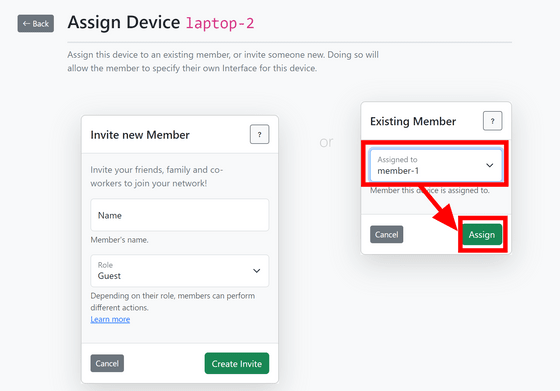

名前を役割を選択して「Create Invite」をクリック。役割のうち、「Guest」はアカウント作成不要で利用できますが、「Member」「Manager」「Admin」の3つはWireHubのアカウントを作成する必要があります。今回は「Guest」を選択しました。

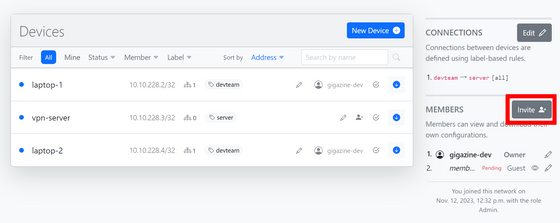

いきなりデバイス一覧画面に戻されますが、右のメニューの「MEMBERS」にある「Invite」をクリックします。

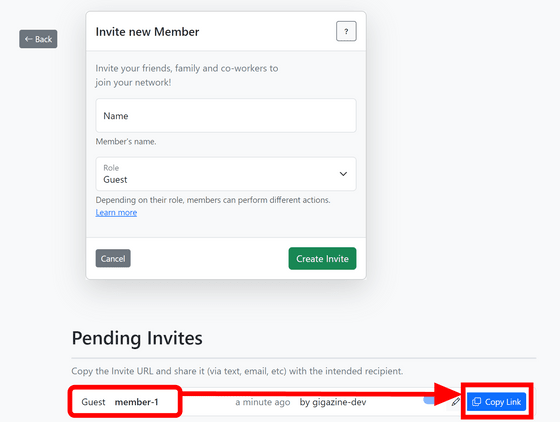

下部にメンバーの招待リンクが追加されているのでコピーし、共有したい相手に送信します。

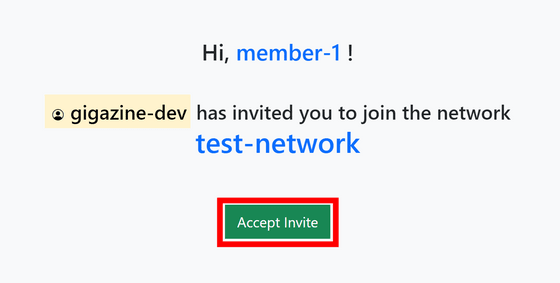

受け取った側がURLにアクセスすると下図の画面になるので「Accept Invite」をクリック。

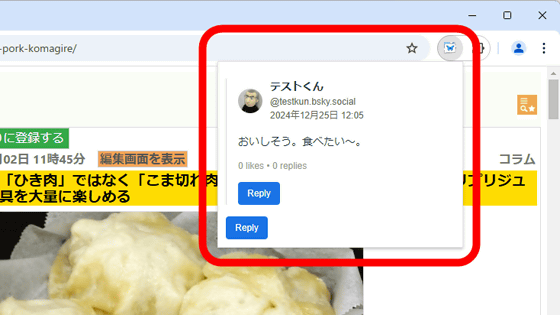

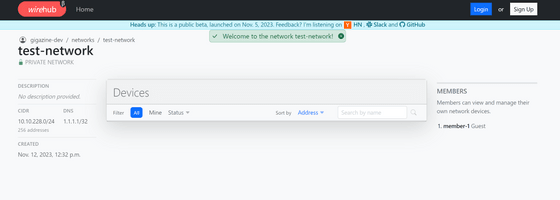

Guestメンバーは自分に割り当てられたデバイスの接続情報だけが確認できる……ハズなのですが何も表示されません。

なぜかlaptop-2の割り当てが変わってしまっていたので、再びメンバーアイコンから「Assign」をクリックします。

右の「Existing Member」欄で割り当てたいメンバーを選択し、「Assign」をクリック。

Guestメンバー側の画面をリロードすると無事割り当てられたデバイスだけが表示されました。後は先ほど同様に接続情報をダウンロードし、WireGuardに読み込めばOKというわけです。

・関連記事

プライバシー重視のVPNサービス「Mullvad VPN」が捜査令状を持った警察から顧客データを守り通せたことを報告 - GIGAZINE

iOS 16で一部のApple製アプリが勝手にVPN接続を回避して通信がダダ漏れになっていることが判明 - GIGAZINE

デジタル世界の「自由」は徐々に失われており「DRM義務化」「VPN非合法化」「アプリ更新への政府介入」といった最悪の状況に突き進む可能性がある - GIGAZINE

ロシアの検閲の標的になってしまったらどうなるのか?VPNサービスと政府とのいたちごっこの実情が明かされる - GIGAZINE

検閲・規制でアクセスできないサイトを見るためのVPNアプリ「Psiphon」レビュー - GIGAZINE

・関連コンテンツ

in レビュー, ソフトウェア, ウェブアプリ, Posted by log1d_ts

You can read the machine translated English article I tried using ``WireHub'', a ser….