Ciscoのネットワーク機器向けOS「Cisco IOS XE」にデバイスの完全な制御を取得できるゼロデイ脆弱性が存在、既に攻撃を確認済み

ASR 1000シリーズなど、Cisco製のルーターやスイッチの一部で採用されているOSの「Cisco IOS XE」にてデバイスの完全な制御を取得できる権限昇格の脆弱性が発見されました。まだ修正パッチが出ていない段階で既に攻撃が発生しており、Ciscoが調査方法と対策をまとめたページを公表しています。

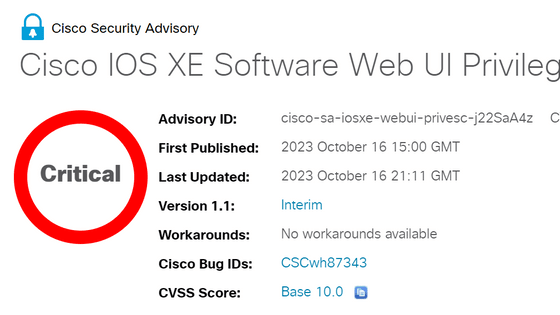

Cisco IOS XE Software Web UI Privilege Escalation Vulnerability

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-iosxe-webui-privesc-j22SaA4z

Active exploitation of Cisco IOS XE Software Web Management User Interface vulnerability

https://blog.talosintelligence.com/active-exploitation-of-cisco-ios-xe-software/

今回発見された脆弱性の共通脆弱性識別子(CVE)は「CVE-2023-20198」で、対象はウェブUI機能が有効化されており、かつインターネットや信頼できないネットワークからアクセスできるCisco IOS XE搭載デバイスです。悪用に成功すると攻撃者に完全な管理者権限が付与され、影響を受けるルーターを事実上完全に制御できるようになり、その後さらなる不正行為が可能となります。共通脆弱性評価システム(CVSS)によるスコアは最高となる10で、非常に重大な脆弱性と評価されています。

記事作成時点ではまだ回避策が存在しておらず、Ciscoは従来からのベストプラクティス通りインターネットに公開しているデバイスではHTTP(S)サーバー機能を無効化するよう推奨しています。

Ciscoは2023年9月18日から攻撃が行われていたと発表しており、攻撃では以後のコマンド実行を容易にするためのインプラントが注入されているとのこと。Ciscoは下記の通りシステムが侵害されたかどうかを確認する手順をまとめています。

◆Snortを使用する方法

下記のルールIDを使用することで攻撃を検出することが可能です。

・3:50118:2 - 最初のインプラント注入を警告できます

・3:62527:1 - インプラントの相互作用を警告できます

・3:62528:1 - インプラントの相互作用を警告できます

・3:62529:1 - インプラントの相互作用を警告できます

◆外部からインプラントにアクセスして検出する方法

下記のコマンドを実行した際に16進数の文字列が返ってくる場合、システムに不正なコードが注入されています。なお、「システムのIPアドレス」の部分をルーター・スイッチのアドレスに置き換える必要があるほか、システムでHTTPのアクセスしか受け付けない設定にしている場合はスキーマをHTTPに変更する必要があります。

curl -k -X POST "https://システムのIPアドレス/webui/logoutconfirm.html?logon_hash=1"

◆システムログをチェックする方法

ユーザーがウェブUIにアクセスした際に記録される下記の2つのログのうち、「ユーザー名」の部分が「cisco_tac_admin」や「cisco_support」など管理者にとって見覚えの無いユーザー名になっているものを探します。

%SYS-5-CONFIG_P: Configured programmatically by process SEP_webui_wsma_http from console as ユーザー名 on line

%SEC_LOGIN-5-WEBLOGIN_SUCCESS: Login Success [user: ユーザー名] [Source: source_IP_address] at 03:42:13 UTC Wed Oct 11 2023

また、インストール操作時に記録される下記のログのうち「ファイル名」の部分に不明なものがないかをチェックすればOKです。

%WEBUI-6-INSTALL_OPERATION_INFO: User: ユーザー名, Install Operation: ADD ファイル名

・関連記事

「どの脆弱性を優先して対応するべきか」をスコア化してくれる「EPSSモデル」とはいったいどんな仕組みなのか - GIGAZINE

OpenSSLで史上2度目の「致命的」レベルの脆弱性が発見される、2022年11月1日夜間に修正版がリリースされるため即更新を - GIGAZINE

脆弱性にIDを割り振って管理する「CVE」のシステムには欠陥があるという指摘 - GIGAZINE

老舗圧縮解凍ソフト「WinRAR」でファイルを開くだけで任意コード実行を可能にする脆弱性が発見される、すでに修正版が配布済み - GIGAZINE

中国はソフトウェアの脆弱性を報告せずにまとめあげてサイバー兵器にしようとしている - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1d_ts

You can read the machine translated English article There is a zero-day vulnerability in Cis….