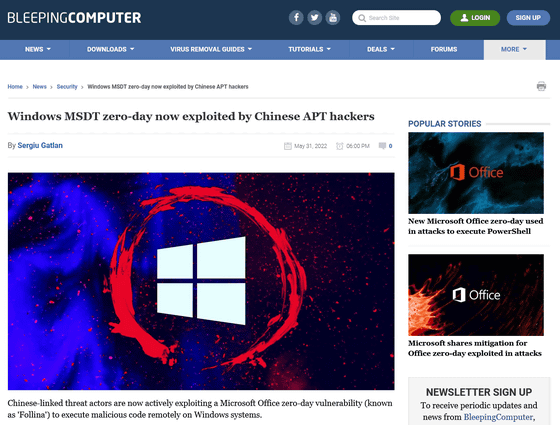

Microsoftの診断ツールに見つかったゼロデイ脆弱性「Follina」を中国関連の脅威アクターが悪用している

Word文書を開いたりプレビューするだけで、診断ツール「Microsoft Support Diagnostic Tool(MSDT)」を介してリモートコードを実行可能になるゼロデイ脆弱(ぜいじゃく)性、通称「Follina」を、中国に関連する脅威アクターが悪用していることが報告されています。

Windows MSDT zero-day now exploited by Chinese APT hackers

https://www.bleepingcomputer.com/news/security/windows-msdt-zero-day-now-exploited-by-chinese-apt-hackers/

Microsoft shares mitigation for Office zero-day exploited in attacks

https://www.bleepingcomputer.com/news/microsoft/microsoft-shares-mitigation-for-office-zero-day-exploited-in-attacks/

Follina — a Microsoft Office code execution vulnerability | by Kevin Beaumont | May, 2022 | DoublePulsar

https://doublepulsar.com/follina-a-microsoft-office-code-execution-vulnerability-1a47fce5629e

「Follina」はファイルを解析した研究者によりつけられた通称で、Micorosftの与えた識別子は「CVE-2022-30190」です。

このゼロデイ脆弱性は、crazyman_army氏が2022年4月12日に最初にMicrosoftへ報告しました。crazyman_army氏によると、Micorosftの担当者は「セキュリティ関連の問題ではないと判断しました」と答えたそうです。

It says pic.twitter.com/Z2AN7nq6hr

— crazyman_army (@CrazymanArmy)

— crazyman_army (@CrazymanArmy)

5月に入り、この脆弱性が中国関連の脅威アクターである「TA413」により、国際チベットコミュニティに対する攻撃に用いられたことが確認されています。

Microsoftは対策として、MSDTプロトコルを無効化する方法を挙げています。

手法としては、管理者権限でコマンドプロンプトを起動し、「reg export HKEY_CLASSES_ROOT\ms-msdt ms-msdt.reg」を実行してレジストリキーをバックアップした上で、「reg delete HKEY_CLASSES_ROOT\ms-msdt /f」を実行すればプロトコルは無効化されます。

有効化したいときは、「reg import ms-msdt.reg」で先ほどのバックアップを復元すればOKです。

・関連記事

「中国の国家利益」のためにサイバー攻撃やスパイ活動を行う3つのグループとは? - GIGAZINE

中国・イラン・北朝鮮・トルコの支援を受けたハッキンググループがLog4jのゼロデイ脆弱性「Log4Shell」を悪用しているとMicrosoftが発表 - GIGAZINE

Microsoftが新たなゼロデイ脆弱性について警告、Officeファイル開くとコードが実行される可能性 - GIGAZINE

数百万ダウンロードされたAndroid向けアプリに影響する深刻度の高い脆弱性の存在が明らかに - GIGAZINE

・関連コンテンツ