800人の犯罪者を逮捕したFBIおとり捜査用の暗号化通信アプリ「Anom」の実物はどんなものなのか?

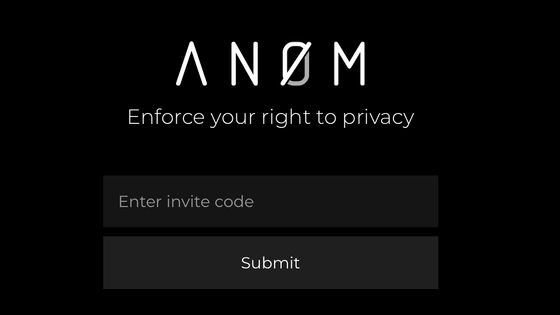

通信を暗号化できるとして犯罪者や犯罪組織によって利用されていたアプリが、実はFBIがおとり捜査用に開発したツールで、アプリ利用者が一斉に逮捕されたという事態が2020年6月に報じられました。FBIによって開発された暗号化通信サービス「Anom」がどのようなものだったのかという情報は公開されませんでしたが、実際にAnom搭載スマートフォンを入手したという人が次々に現れており、その内容が公開されています。

We Got the Phone the FBI Secretly Sold to Criminals

https://www.vice.com/en/article/n7b4gg/anom-phone-arcaneos-fbi-backdoor

2021年6月、FBIがおとり捜査のために秘密裏に開発・運営していたニセの暗号化通信ネットワーク「Anom」により、犯罪容疑者800人が逮捕されたと報じられました。

800人の犯罪者がFBI運営のニセ暗号化通信ネットワーク「Anom」で逮捕される - GIGAZINE

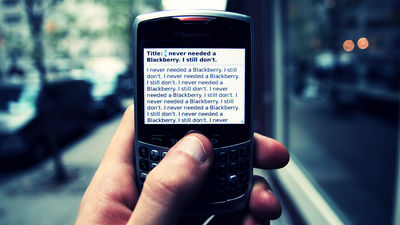

Anomが実際にどのように動作するものだったのかFBIは情報を公開していませんが、テクノロジー系ニュースメディアであるMotherboardは、このAnomを搭載したスマートフォンを入手したとのこと。Motherboardが入手したスマートフォンはGoogle Pixel 4aで、ロックを解除するとホーム画面にはInstagram・Netflix・Facebook・Tinderといった有名アプリが並んでいたものの、これらは全てタップしても反応せず、利用不可能な状態だったとMotherboardは伝えています。

そして、いったん端末をリセットして、別のPINコードを入力すると、今度はAndroidではなく「ArcaneOS」が表示されます。ArcaneOSでは電卓や時計、デバイス設定といったアプリが並びますが……

電卓のアイコンをタップして開くのは、電卓ではなく「AnomのIDとパスワードを入力してください」というメッセージとログイン画面だそうです。

Motherboardに端末を提供した人は、とあるサイトで「安価なAndroidデバイス」として問題のスマートフォンを入手したとのこと。しかし、実際に手に取ってみたところ「これは単なるAndroidデバイスではない」と気づいてMotherboardに連絡。その後、Motherboardが分析を行った結果、スマートフォンにAnomがインストールされていることが判明しました。

FBIがAnomを利用した作戦について公開した後、動揺したAnomユーザーの何人かは、何も知らない一般人にインターネットでAnom搭載スマートフォンを販売しました。Motherboardにデバイスを提供した人物はオーストラリア在住ですが、Anom搭載スマートフォンを入手したとMotherboardに情報提供した別の人物はリトアニアに住んでおり、世界各国でAnom搭載スマートフォンの存在が確認されています。

このリトアニア在住の人物は「あり得ないほどの低価格」でデバイスを入手しており、「今ではなぜあんなにも安かったのか、理由がわかりました」とコメント。この人物の端末はAnomのログイン画面にアクセスできないようになっていましたが、PINコードの設定などは残っていました。

ArcaneOSを搭載しているという点以外にも、Anom搭載スマートフォンには「位置追跡のオン/オフ設定がない」という特徴や、PINコード入力画面の配置が変わるといった特徴、また端末内のデータを遠隔操作で消去するワイプ機能の特徴が見られたとのこと。

なお、本件に関してFBIはコメントを控えています。

・関連記事

800人の犯罪者がFBI運営のニセ暗号化通信ネットワーク「Anom」で逮捕される - GIGAZINE

違法サイト「シルクロード2.0」を閉鎖に追い込んだFBIの進化するIT捜査技術に潜む問題とは? - GIGAZINE

Facebookが未成年者を狙った性犯罪者を捕まえるためにFBIのハッキングに協力していた - GIGAZINE

警察がマリファナ農場と思って捜査した建物がビットコイン農場だったという事案が発生 - GIGAZINE

空から街を監視カメラで撮影し警察の捜査に役立てる計画が本当に実行されていた - GIGAZINE

・関連コンテンツ

in モバイル, ソフトウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article What is the real thing of the FBI sting ….