Microsoft Exchange Serverのハッキングに自身のブログ名を使われた人物が「私はハッキングしていない」と説明

Microsoftが開発したメッセージングプラットフォームであるMicrosoft Exchange Serverが、セキュリティブログのKrebs on Securityなどの名前を呼び出すマルウェアに感染したことが明らかになっています。しかし、Krebs on Securityを運営するBrian Krebsさんは、「私はMicrosoft Exchange Serverをハッキングしていません」という記事を投稿し、ハッキング攻撃は自身が行ったものではないと説明しています。

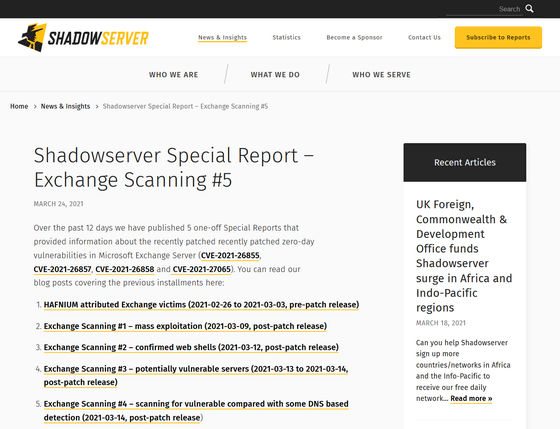

Shadowserver Special Report – Exchange Scanning #5 | The Shadowserver Foundation

https://www.shadowserver.org/news/shadowserver-special-report-exchange-scanning-5/

No, I Did Not Hack Your MS Exchange Server — Krebs on Security

https://krebsonsecurity.com/2021/03/no-i-did-not-hack-your-ms-exchange-server/

セキュリティ上の脅威を特定し、修正することを支援する非営利団体のThe Shadowserver Foundationが、バックドアにより侵害され「brian.krebsonsecurity.top」という不正なドメインと通信している2万1248件のMicrosoft Exchange Serverを検知したと報告しています。

The Shadowserver Foundationによると、ハッキング攻撃を仕掛けたアタッカーは、Microsoftが緊急パッチで対処したMicrosoft Exchange Serverの脆弱性を用いて攻撃を行っています。この脆弱性は2021年1月に報告され話題となったもの。

MicrosoftのExchange Server脆弱性が発覚してからの攻撃&対処のタイムラインはこんな感じ - GIGAZINE

Microsoft Exchange Serverの脆弱性は、攻撃者がMicrosoft Exchange Serverを完全にリモートから制御できるようになるというもの。この脆弱性を用いて新しいバックドアである「babydraco.aspx」を、Microsoft Exchange ServerのOWAフォルダ上にインストールするという攻撃が、現地時間の2021年3月26日に検出されたとThe Shadowserver Foundationは報告しています。

The Shadowserver Foundationはハニーポットを用い、「babydraco.aspx」に感染した複数のホストが「IPアドレス『159.65.136 .128』から『krebsonsecurity.exe』という実行ファイルをフェッチする」というMicrosoft Powershellスクリプトを実行していることを検出。

この「krebsonsecurity.exe」という実行ファイルは、ルート証明書をインストールし、システムレジストリを変更し、ファイルをスキャンしないようにWindows Defenderに指示を出すことで、セキュリティソフトに検出されないように設計されているとのこと。他にも、「krebsonsecurity.exe」はMicrosoft Exchange Serverと「159.65.136 .128」間の暗号化された通信をのぞき見るために、毎分少量のトラフィックを送信している模様。

The Shadowserver Foundationは「babydraco.aspx」に感染したMicrosoft Exchange Serverが2万1000件を超えると報告しています。ただし、これらのシステムのうち、不正なIPアドレスから「krebsonsecurity.exe」という不正な実行ファイルをダウンロードしたシステムがどの程度存在するかについては、不明としています。

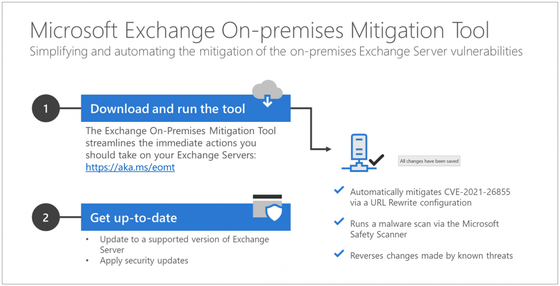

なお、Microsoftが2021年3月初めにリリースした修正パッチを適用していないMicrosoft Exchange Serverユーザーは、One-Click Microsoft Exchange On-Premises Mitigation Toolを使用することで即座にシステムを保護可能です。

Krebs on Securityを運営するBrian Krebsさんは、「今回のハッキング攻撃を仕掛けたサイバー犯罪者の動機は不明ですが、攻撃に用いられた『brian.krebsonsecurity.top』という不正なドメイン自体はサイバー犯罪および嫌がらせに用いられています。私がこのドメインを知ったのは2020年12月のことで、ある読者から『暗号通貨マイニングボットネットに用いられている』と報告してくれました」と記しています。

さらに、Krebsさんは「私自身の名前や肖像、運営するウェブサイトなどをサイバー犯罪や嫌がらせに用いて私の評判を悪化させるという行為は、今回が初めてのことではありません。こういったことはほぼ10年前から行われてきました」と語り、これまでにも同様の嫌がらせが繰り返されてきたとしています。

・関連記事

中国によるサイバー攻撃で政府が緊急指令を発令、すでに3万以上の組織がハッキングされているとの指摘も - GIGAZINE

MicrosoftのExchange Server脆弱性が発覚してからの攻撃&対処のタイムラインはこんな感じ - GIGAZINE

Microsoftが「中国政府系ハッカーによるExchange Serverの脆弱性を利用した新たな攻撃」について報告 - GIGAZINE

中国のハッカーがMicrosoft Exchange Serverなどの脆弱性を利用してアメリカ政府を攻撃していたことが判明 - GIGAZINE

・関連コンテンツ

in ソフトウェア, ネットサービス, セキュリティ, Posted by logu_ii

You can read the machine translated English article A person who used his blog name to hack ….