Microsoft社長が「過去10年で最も深刻なサイバー攻撃の1つ」と語るSolarWindsの「Orion Platform」に対する攻撃とは?

SolarWindsが提供するネットワーク監視ソフトウェア「Orion Platform」を用いるアメリカの財務省・国務省・国家核安全保障局などの省庁やMicrosoft・Ciscoなどの大企業が、大規模なサイバー攻撃の被害を受けた可能性が高いことがわかりました。Microsoftのブラッド・スミス社長は「過去10年に見た中で最も深刻なサイバー攻撃の1つだと考えられます」と回答しています。

The SolarWinds cyberattack: The hack, the victims, and what we know

https://www.bleepingcomputer.com/news/security/the-solarwinds-cyberattack-the-hack-the-victims-and-what-we-know/

Microsoft President Breaks Down Government Systems Hack : NPR

https://www.npr.org/2020/12/19/948316348/microsoft-president-breaks-down-government-systems-hack

How U.S. agencies' trust in untested software opened the door to hackers - POLITICO

https://www.politico.com/news/2020/12/19/how-federal-hack-happened-448602

2020年12月13日、SolarWindsが「2020年3月と6月に配布したOrion Platformのソフトウェアアップデートがサプライチェーン攻撃によって改ざんされた可能性がある」と明かしました。Orion Platformはアメリカの各省庁や大手企業にも採用されているため、問題のあるソフトウェアアップデートは1万8000社に配布されたとみられているとのこと。2020年12月19日時点では、アメリカの財務省・国務省・国家電気通信情報管理庁・国立衛生研究所・エネルギー省・国土安全保障省・国家核安全保障局などの省庁に加えて、アメリカの一部の州政府やMicrosoft・Cisco・FireEyeなどの大企業も被害を受けたと報じられています。

政府機関への大規模サイバー攻撃が核兵器関連の組織やMicrosoftにも迫っていたことが判明 - GIGAZINE

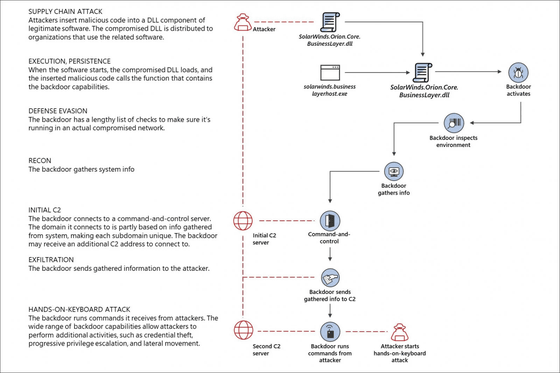

問題の攻撃はOrion Platformのビルドシステムにアクセスすることで、「SolarWinds.Orion.Core.BusinessLayer.dll」というファイルにバックドアを追加するマルウェアを仕込むというもので、このDLLを読み込んだ「SolarWinds.BusinessLayerHost.exe」を実行すると「avsvmcloud.com」というドメインのサブドメインに存在するサーバーにアクセスして、レジストリ操作やファイル操作、プロセスの実行/停止やシステムの再起動などの特定動作を強制させられるとのこと。

このバックドアの名称については、セキュリティ企業のFireEyeとTrendmicroは「SunBurst」と名付ける一方、Microsoftは「Solorigate」と命名しており、Microsoftは自社ブログの中で今回の一件に関する技術的詳細を解説しています。

Analyzing Solorigate, the compromised DLL file that started a sophisticated cyberattack, and how Microsoft Defender helps protect customers - Microsoft Security

https://www.microsoft.com/security/blog/2020/12/18/analyzing-solorigate-the-compromised-dll-file-that-started-a-sophisticated-cyberattack-and-how-microsoft-defender-helps-protect/

今回の一件において、被害を受けた組織・企業がSolorigateによってどのような攻撃を受けたかは不明で、専門家は「リモートアクセスを行ったり、別のマルウェアをダウンロードして実行したり、データを盗み出したりするのに使われたのではないか」と推測。Microsoftは対策として、Microsoft Defenderに「バックドアが追加されたDLLが読み込まれている場合は、Orion Platformが起動中の場合でも強制停止して隔離する」という機能を追加。加えて、Orion Platformを導入している企業のサーバー管理者に対して調査を実行するように促しました。

Orion Platformが多数の政府組織や大手企業に採用されており、なおかつ2020年3月から9カ月以上にわたって攻撃が行われていたと考えられることから、被害の規模は想像も付かない状態です。Microsoftのブラッド・スミス社長はアメリカの報道機関National Public Radioのインタビューに対して、「過去10年に見た中で最も深刻なサイバー攻撃の1つだと考えられます。問題のマルウェアは1万8000社に配布されたとみられており、これらの80%はアメリカの組織です。被害を受けた企業はこれから増え続けるでしょう」と回答し、攻撃者の正体については「ロシアの諜報機関以外であるという証拠は出ていませんが、決めつけるのは時期尚早です」と述べています。

今回の一件によって、アメリカの議会では「IT企業が自社のソフトウェアの脆弱性を調べるインセンティブが弱いのでは」という評議が行われており、「政府機関はセキュリティ強化により資金を投じるべき」「セキュリティ関連のソフトウェアなどに投資を倍増させるべき」という提言が行われていると報じられています。

・関連記事

政府機関への大規模サイバー攻撃が核兵器関連の組織やMicrosoftにも迫っていたことが判明 - GIGAZINE

ロシア政府の支援を受けるハッカーがアメリカ政府機関をハッキングしてメール内容などを監視していたことが判明 - GIGAZINE

世界中の政府機関や企業の機密情報を傍受したハッカーグループ「UCN2452」の手口が明らかに - GIGAZINE

Microsoftが大規模な政府機関へのハッキング問題に対応して攻撃に使われるドメインの押収などを実施 - GIGAZINE

・関連コンテンツ