2年以上悪用されてきたiPhoneやAndroidを乗っ取れる脆弱性「Simjacker」が発見される

セキュリティ会社AdaptiveMobile Securityは自社ブログへの投稿で、「ユーザーに気づかれることなくスマートフォンを監視したり乗っ取ったりできるSIMカードの脆弱性を発見した」と公表。「Simjacker」と名付けられたこの脆弱性は、少なくとも2年以上にわたり30カ国以上もの地域で使用されるさまざまなメーカーのデバイスで悪用されてきたおそれがあるとのことです。

Simjacker – Next Generation Spying Over Mobile | Mobile Security News | AdaptiveMobile

https://www.adaptivemobile.com/blog/simjacker-next-generation-spying-over-mobile

Simjacker attack exploited in the wild to track users for at least two years | ZDNet

https://www.zdnet.com/article/new-simjacker-attack-exploited-in-the-wild-to-track-users-for-at-least-two-years/

Hackers are exploiting a platform-agnostic flaw to track mobile phone locations | Ars Technica

https://arstechnica.com/information-technology/2019/09/hackers-are-exploiting-a-platform-agnostic-flaw-to-track-mobile-phone-locations/

AdaptiveMobile Securityが今回発見した脆弱性「Simjacker」は、その名のとおりSIMカードを経由した攻撃により、スマートフォンを乗っ取ることが可能なエクスプロイトです。企業向けのIT情報メディアZDNetによると、少なくとも2011年にはその存在が示唆されていながらも、広く知られていなかったため対策が講じられないまま放置されてきたとのことです。

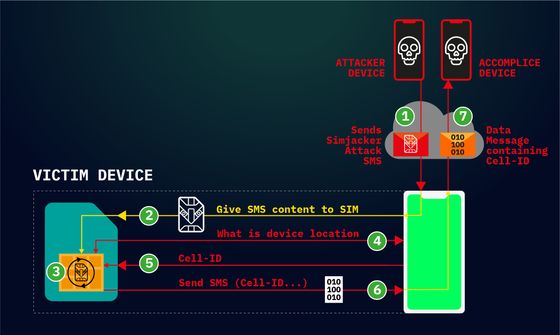

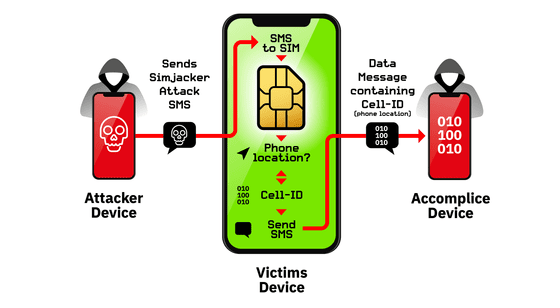

Simjackerでの一連の攻撃は、SMS(ショートメッセージサービス)を通じて「Simjacker Attack Message」と呼ばれる攻撃用メッセージが送信されることから始まります。

攻撃対象となった端末が「Simjacker Attack Message」を受信すると、SIMカード内にプリインストールされている「SIMalliance Toolbox Browser(通称S@T Browser)」というアプリケーションの脆弱性を通じて、デバイスの識別番号であるIMEIやスマートフォンの位置などの情報が盗み出されます。

同様の手口により、対象のデバイスから任意の電話番号に電話をかけさせたり、テキストメッセージを送信させたり、マルウェアなどをインストールさせたりとさまざまな攻撃が可能だとされています。また、最初の攻撃用メッセージや、攻撃により送信させられたメッセージはSMSの受信ボックスや送信ボックスにまったく履歴を残さないため、対象者が攻撃に気づくことは極めて困難だとのことです。

S@T Browserは2009年以降更新されていない古いソフトウェアで、機能の多くがほかの技術に代替されていますが、バックグラウンドでは使用され続けてきたとのこと。SimjackerはSIMカードの種類に依存する脆弱性ではあるものの、デバイスのOSやメーカーは選ばないため、中東・北アフリカ・アジア・東ヨーロッパを中心に合計で30カ国以上にも及ぶエリアで攻撃が繰り返されてきたとのこと。

既に、Apple・Google・サムスン・ZTE・Motorola・Huaweiのスマートフォンのみならず、SIMカードを搭載したIoT機器への攻撃が確認されており、1日当たり300機もの端末が一度に攻撃された事例も報告されています。こうした攻撃の多くは単発ですが、場合によっては数カ月にわたり繰り返し攻撃されていた例もあるとのこと。

AdaptiveMobile Securityはこうした傾向から「Simjackerは政府の意を受けて個人を監視する民間企業によって開発されたものであると確信しています」と述べています。

類似したケースとして、イスラエルのソフトウェア開発企業NSO Groupが政府機関向けに作成したスパイ用ソフト「Pegasus」がチャットアプリ「WhatsApp」の脆弱性を利用した活動家の追跡に使用された事例が報告されています。

チャットアプリWhatsAppに電話一本でスマホを乗っ取れる脆弱性が発見される、スパイウェアがインストールされた実例も - GIGAZINE

また、Huaweiの技術者がPegasusの類似ソフトを用いて、アフリカの2つの国で政府のスパイ活動に加担していたとの報道もあります。

Huaweiの技術者がアフリカの2カ国で政府によるスパイ活動に加担していたとの報道 - GIGAZINE

AdaptiveMobile Securityは、既にこの問題を携帯通信事業者の業界団体「GSM Association」に通報したほか、S@T Browser技術の仕様を策定している「SIMalliance」とも情報共有して、S@T Browserのセキュリティガイドラインの更新に協力しているとのこと。

しかし、Simjackerを作成するには高度で広範な知識が必要になることから、AdaptiveMobile Securityは「Simjackerの開発者のバックには巨額の投資が可能な主体が存在する」と述べて、既に新たな攻撃手法が開発されている危険性が高いとの見方を示しました。

AdaptiveMobile Securityは今後、2019年10月2日から開催される国際的なセキュリティ対策者会議「Virus Bulletin International Conference 2019」でこの問題を提議し、Simjacker対策に取り組んでいくとのことです。

・関連記事

スマホのSIMを乗っ取る「SIMハイジャック」で初の有罪判決を受けたハッカーの懲役10年が確定 - GIGAZINE

電話番号が奪われてしまうSIMハイジャックの脅威とは? - GIGAZINE

Androidデバイスに「PNG画像を見るだけでハッキングされてしまう脆弱性」があると判明 - GIGAZINE

携帯電話番号を何十件も乗っ取って総額5億円以上を盗んだ疑いで大学生ハッカーが逮捕される - GIGAZINE

13歳でAppleをハッキングした少年が「前歴つかず」の特例に、「才能は邪悪ではなく善のために」 - GIGAZINE

衛星通信システムをハッキングして「無線周波数攻撃が可能だ」とハッカーが警告 - GIGAZINE

政府やハッカーにスマホの会話を盗聴・マルウェア感染・位置特定を可能にさせる監視装置「IMSIキャッチャー」の実態を解明する「SeaGlass」 - GIGAZINE

スマホの通信基地局になりすまして対象者の情報を収集する捜査手法「スティングレー」の是非 - GIGAZINE

・関連コンテンツ

in スマホ, セキュリティ, Posted by log1l_ks

You can read the machine translated English article Vulnerability `` Simjacker '' th….