サーバー管理ツール「Webmin」でバックドア混入が発覚

by Rapha222

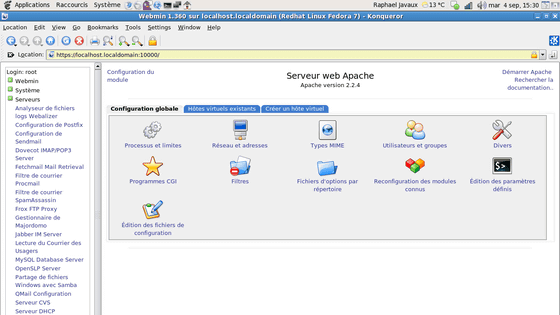

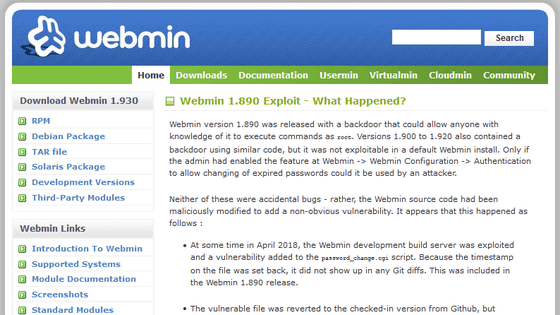

UNIX系OSのサーバー管理ツールとして老舗の「Webmin」が、バックドアが含まれた状態でリリースされていたことがわかりました。バックドアが存在したのはバージョン1.890から1.920で、このうち1.900以降では管理者が設定を変更しない限りはバックドアが悪用されることはないものの、バージョン1.890ではデフォルトでバックドアが使える状態だったとのこと。なお、これは偶然に発生したものではなく、何者かが故意にバックドアを追加していたことがわかっています。

Webmin 1.890 Exploit - What Happened?

http://www.webmin.com/exploit.html

Backdoor Found in Webmin Utility | Decipher

https://duo.com/decipher/backdoor-found-in-webmin-utility

Webminの調査によると、2018年4月にWebmin開発ビルドのサーバーに対する攻撃があり、「password_change.cgi」に脆弱性が追加されたとのこと。このとき、ファイルのタイムスタンプが改変されていたため、Gitのコミット間の差分として認識されなかったそうです。これが「Webmin バージョン1.890」での出来事。

この脆弱性は一度は取り除かれますが、2018年7月に「Webmin バージョン1.900」に対して、再び悪意ある修正が加えられます。このときは「期限切れパスワードの変更」機能を管理者がオンにしている場合のみ実行されるコードへの脆弱性追加でした。

攻撃に対して弱かったビルドサーバーは2018年9月10日に放棄され、新たなサーバーに置き換えられましたが、ファイルを元サーバーからコピーしたために脆弱性は引き継がれ、2019年8月17日にゼロデイ攻撃の通知に対応する形で脆弱性を修正した「Webmin バージョン1.930」がリリースされました。

脆弱性を追加したのは開発者のジェイミー・キャメロン氏らではないとのことですが、何者が行ったのかは不明です。

・関連記事

Wi-Fiセキュリティ新規格「WPA3」にWi-Fiのパスワードが漏れる新たな脆弱性が発見される - GIGAZINE

Wi-Fiセキュリティの新規格「WPA3」に脆弱性が発見される - GIGAZINE

8文字のWindowsパスワードはわずか2時間半で突破可能と判明 - GIGAZINE

Macで再びパスワード関連の脆弱性、「macOS High Sierra」はパスワードなしでシステム環境設定の一部にアクセス可能 - GIGAZINE

若いネットユーザーは中年より「フィッシング詐欺に弱い」ことが判明、パスワードの管理もお粗末 - GIGAZINE

パスワードを定期的に変更させるシステム仕様には問題がある - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by logc_nt

You can read the machine translated English article Server management tool 'Webmin' detects ….