チャイナ・テレコムがインターネットのトラフィックを誤誘導・傍受し続けている

by chuttersnap

ソフトウェア企業・オラクルのセキュリティチームが運営するブログ・Internet Intelligence Blogが、中国最大のネット事業者であるチャイナ・テレコムが経路制御(ルーティング)プロトコルのひとつであるBGPを操作してインターネットトラフィックを誤誘導・傍受していると注意喚起しています。

Chinaâ•Žs Maxim â•fi Leave No Access Point Unexploited: The Hidden Story of China Telecomâ•Žs BGP Hijacking

(PDF)https://scholarcommons.usf.edu/cgi/viewcontent.cgi?article=1050&context=mca

China Telecom's Internet Traffic Misdirection - Internet Intelligence Blog

https://internetintel.oracle.com/blog-single.html?id=China+Telecom%27s+Internet+Traffic+Misdirection

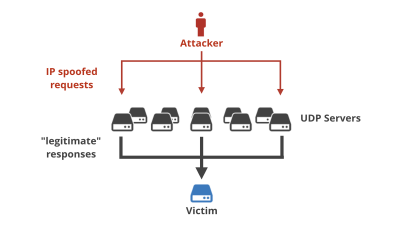

チャイナ・テレコムがBGPを操作してインターネットトラフィックを傍受していることを発見したのは、アメリカの海軍大学校であるネイバル・ウォー大学。BGPは遠く離れた地域同士であっても、インターネット通信を素早く行えるようにするためのプロトコルです。ネイバル・ウォー大学の研究者は、チャイナ・テレコムがこの性質を利用してネット経路を誤誘導したり通信内容を傍受したりする悪質な手法「BGPハイジャック」を行っていたと主張する論文を公開しています。

Internet Intelligence Blogは「中国政府によるトラフィック傍受の動機について、論文に書かれた主張には一切触れない」と前置きしつつ、「中国最大のキャリアであるチャイナ・テレコムが意図的であってもなくても、近年のインターネットトラフィックにおいて送信先を何度も間違っているというのは事実である」と記し、チャイナ・テレコムがBGPハイジャックを行ってきたことは事実であると指摘しています。

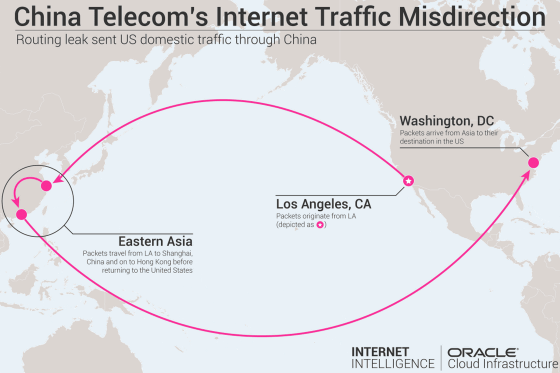

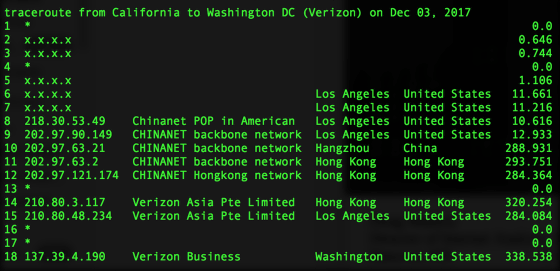

以下の画像ではロサンゼルスからワシントンDCに送信されるはずのパケットが、東南アジアの上海および香港を経由してから目的地まで送信されています。これがBGPハイジャックによる、ネット経路の誤誘導です。

チャイナ・テレコムによるBGPハイジャックの例として挙げられているのが、2015年12月9日に韓国のインターネットサービスプロバイダ(ISP)であるSKBroadband(旧Hanaro)が経験した、1分未満の短い経路(ルーティング)リーク。この出来事により、ベライゾン経由で行われている300以上のルーティングが、オープンソースのBGPデータ分析ツールであるBGPstreamにASNを知られるはめになってしまいます。

Woah, an ASN in Korea just hijacked a bunch of other ASNs across APAC. pic.twitter.com/46Ih5CaVmi

— Compose Button Richard Westmoreland (@RSWestmoreland) 2015年12月9日

この経路リークから、SKBroadband(AS9318)は、Verizon APAC(AS703)からチャイナ・テレコム(AS4134)への経路を通過する際に、海外キャリアのTelia(AS1299)やTata(AS6453)、GTT(AS3257)、Vodafone(AS1273)のASも通過していることが明らかになります。これにより、世界中のネットワークがなぜかチャイナ・テレコム(AS4134)経由でVerizon APAC(AS703)にトラフィックを送信するという形になっていたそうです。

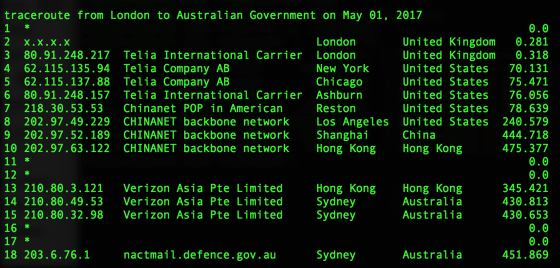

以下の画像はロンドンからオーストラリア政府に属するアドレス宛に送られたインターネットトラフィックがたどった経路を記したもの。それまでは同じ送受信先であっても、チャイナ・テレコムのネットワークを通過するようなことはなかったそうで、これはチャイナ・テレコムが通信内容を傍受しようと経路をリルートした結果起きたものではないかと考えられています。

オラクルではベライゾンやTeliaに対して、この問題を警告してきたそうです。最終的に、TeliaとGTTはチャイナ・テレコムを経由するベライゾン経由の通信を遮断するためのフィルターを設置。その結果、チャイナ・テレコム経由の通信の90%を削減することに成功しています。ただし、チャイナ・テレコムと直接経路を結んでいるものに関しては遮断することができなかった模様。

過去1年間、Verizon APACはチャイナ・テレコム(AS4134)→SKBroadband(AS9318)→Verizon APAC(AS703)→Verizon North America(AS701)という経路を作成し、インターネットトラフィックを流していました。これにより、AS4134経由でAS701ルートへと流れることとなり、アメリカからアメリカへトラフィックを送る場合であっても、1度中国へとトラフィックが送られてしまう流れが出来上がりました。この影響を受けたのは、アメリカの主要なインターネットインフラストラクチャー企業です。

実際にアメリカ国内から同じアメリカ国内にあるベライゾンまでトラフィックが送られる際に、中国にある何千ものトレースルートをたどってきたことを示すスクリーンショットが以下の画像。

チャイナ・テレコムが行ってきたBGPハイジャック問題について長らく取り組んできたInternet Intelligence Blogは、Qrator LabsのAlexander Azimov氏とRPKIベースのASパス検証のための(PDF)IETF標準の開発に取り組んでいます。このようなメカニズムを導入することに成功すれば、例えばAS同士の既知の関係に基づいて(PDF)谷のないプロパティに違反するようなASパスを使用するBGPを落とすことも可能となるそうです。

・関連記事

BGPハイジャックの常習犯が「インターネットの世界からBANされた」と報告される - GIGAZINE

正しいURLなのに偽のサイトへアクセスしてしまう事案が発生 - GIGAZINE

ロシア政府の管理下にある通信事業者が金融サービスのインターネットトラフィックをハイジャック - GIGAZINE

世界中のインターネットユーザーの3分の2は政府の検閲の中で生きている - GIGAZINE

「今後は中国とそれ以外の2つのインターネットが存在するようになる」と元Google CEOのエリック・シュミットが語る - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logu_ii

You can read the machine translated English article China Telecom continues to misguide and ….