ランサムウェア「Thanatos」に暗号化されたファイルを無料で復旧する「ThanatosDecryptor」

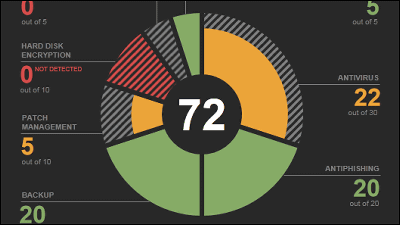

ランサムウェアはコンピューター内に保存されているファイルを読み取れない状態に暗号化して、仮想通貨などによる身代金の支払と引き換えに攻撃者がファイルの復旧を行う身代金要求型のマルウェアとして知られています。ランサムウェアの「Thanatos」は暗号化プロセスに問題があり、ファイルを復旧できない問題がありました。シスコのセキュリティ部門であるTalosはThanatosの暗号化プロセスを解明したとのことで、Thanatosで暗号化されたファイルを復旧するツール「ThanatosDecryptor」をGitHubに公開しています。

Cisco's Talos Intelligence Group Blog: Files Cannot Be Decrypted? Challenge Accepted. Talos Releases ThanatosDecryptor

https://blog.talosintelligence.com/2018/06/ThanatosDecryptor.html

Free Thanatos Ransomware Decryption Tool Released

https://thehackernews.com/2018/06/free-ransomware-decryption-tools.html

Thanatosは他のランサムウェアと同じように、コンピュータ内のファイルを暗号化した後、コンピューターの持ち主に対して仮想通貨のBitcoin Cashなどで身代金を支払うよう要求。そして、身代金の支払いを確認した攻撃者は、該当のコンピューター内のファイルに施した暗号化を解くという仕組みとなっています。しかし、Thanatosはファイルの暗号化処理に難があり、攻撃者が暗号化を解こうとしても解くことができない問題を抱えていて、身代金を支払っても復旧できないケースが存在していました。

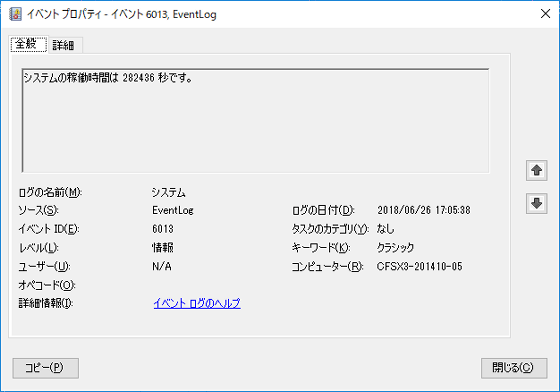

しかし、Thanatosの内部処理を解析したTalosは、ファイルを暗号化するための鍵情報がOSの稼働時間(ミリ秒単位)から計算されていることを突き止めました。Thanatosの攻撃対象がWindowsマシンであることから、システムの稼働時間の情報はOSの仕様上32bitで記録されているため、Thanatosがファイル暗号化に使用する鍵長が同じ32bitであることも明らかとなりました。

Windowsのシステム稼働時間の情報は49.7日経過すると32bitの制限から値がリセットされてしまいますが、Windowsの月例パッチを正常に適用し、再起動をちゃんと行っているPCやサーバーであれば、49.7日の制限にかかることはありません。これらの事実から、TalosはThanatosがファイル暗号化に使用したシステム稼働時間の値をWindowsのイベントログに記録された稼働時間と実際に暗号化されたファイルの最終更新日時から割り出すことが可能であると考えました。

そして、Talosは割り出したシステム稼働時間の情報からファイル暗号化を解くために必要な復号鍵の範囲を絞り込み、該当範囲内から総当たり検索を行って、鍵の値を探し出す方法を開発。Talosによると、テストに使用した環境であれば約14分でファイルを復旧することが可能であるとのことです。

Talosは、Thanatosによるファイル暗号化を解除する仕組みをツール化した「ThanatosDecryptor」をGitHubで公開しており、誰でも無料で使用することが可能になっています。

・関連記事

ランサムウェア「WannaCry」を拡散させた攻撃ツール「EternalBlue」は順調に拡散している - GIGAZINE

サイバー犯罪の被害状況を調査した年次レポート2018年版をVerizonが公開、ランサムウェアが急増 - GIGAZINE

ランサムウェアの脅しに屈して1億円を払ってしまったウェブホスティング会社 - GIGAZINE

Windows XPでランサムウェア「WannaCry」の被害が少なかった一因は「ブルースクリーン・オブ・デス」 - GIGAZINE

PCのファイルやフォルダを暗号化し、身代金ではなく謎のゲームに参加することを要求する「PUBGランサムウェア」 - GIGAZINE

・関連コンテンツ