100万台以上のAndroid端末に感染したマルウェア「Gooligan」の被害が拡大中、対象アプリ一覧はコレ

By CyberHades

Android端末に感染して端末のRoot権限を不正に取得するマルウェア「Gooligan」が仕込まれたアプリが出回り、100万件以上のGoogleアカウントが被害にあっていることがセキュリティ企業「Check Point Software Technologies」の調査により明らかにされています。このマルウェアは端末に感染した後にRoot権限を取得し、認証トークンを盗み出すことでGoogleアカウントに不正アクセスして「Google Play」「Gmail」「Googleフォト」などからデータを盗み出すことを可能にするもので、発覚後も1日に1万3000台のペースで被害にあう端末が増え続けているとのことです。

More Than 1 Million Google Accounts Breached by Gooligan | Check Point Blog

http://blog.checkpoint.com/2016/11/30/1-million-google-accounts-breached-gooligan/

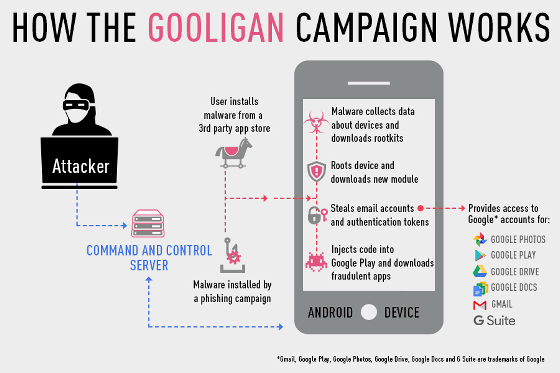

Check Pointによると、Gooliganの仕組みは以下の図のとおり。攻撃者はAndroidアプリにGooliganのコードを仕込み、Google PlayではないサードパーティーのAndroidアプリストアやウェブサイトでアプリを提供します。このアプリをユーザーがダウンロードしてインストールしてしまうと、Gooliganは攻撃者が用意した「Command & Controlサーバー」に端末の情報を送信し、Root権限を取得するツールキットをインストールします。そしてRoot取得後にさらにマルウェアをサーバーからダウンロードして端末に仕込み、Gmailアカウントの認証トークンを盗み出して、「Google Play」「Gmail」「Googleフォト」「Googleドキュメント」「G Suite」「Googleドライブ」といったGoogleのサービスに保存されているデータを抜き出すことが可能になっていまいます。

さらに、マルウェアはGoogle Playから不正にアプリをダウンロードして特定のアプリに高評価をつけたり、広告アプリをインストールして広告収入を攻撃者にもたらすといった悪用が可能になるとのこと。調査によると実際にユーザーのデータが抜き取られたケースはほとんどなく、マルウェアそのものを拡散させることが当面の目的と考えられています。

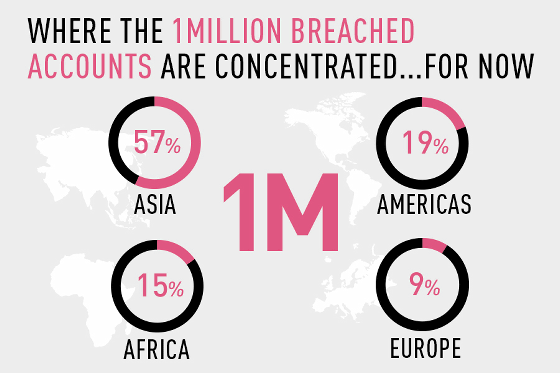

Gooliganが感染したデバイスはAndroid 4 (Jelly Bean, KitKat)およびAndroid 5 (Lollipop)を搭載したもので、現在出回っているAndroid端末の74%がこれに該当するとのこと。また、今回の不正アクセスで被害を受けた100万件のアカウントのうち、57%以上はアジア圏のユーザーのアカウントだったこともわかっています。

Check Pointはすでにこの件についてGoogleに通知済みで、Googleでは被害を受けたアカウントへの通知や盗まれたトークンの無効化などの対策を勧めているとのこと。また、本来は有料のものが無料で手に入るサードパーティーのアプリストアでは、この手の悪意のあるアプリに感染する確率が高くなるので、安易に利用しないように注意を促しています。

Check Pointが2016年11月30日現在で発表している問題のあるアプリ一覧は以下のとおりとなっています。

・Perfect Cleaner

・Demo

・WiFi Enhancer

・Snake

・gla.pev.zvh

・Html5 Games

・Demm

・memory booster

・แข่งรถสุดโหด

・StopWatch

・Clear

・ballSmove_004

・Flashlight Free

・memory booste

・Touch Beauty

・Demoad

・Small Blue Point

・Battery Monitor

・清理大师

・UC Mini

・Shadow Crush

・Sex Photo

・小白点

・tub.ajy.ics

・Hip Good

・Memory Booster

・phone booster

・SettingService

・Wifi Master

・Fruit Slots

・System Booster

・Dircet Browser

・FUNNY DROPS

・Puzzle Bubble-Pet Paradise

・GPS

・Light Browser

・Clean Master

・YouTube Downloader

・KXService

・Best Wallpapers

・Smart Touch

・Light Advanced

・SmartFolder

・youtubeplayer

・Beautiful Alarm

・PronClub

・Detecting instrument

・Calculator

・GPS Speed

・Fast Cleaner

・Blue Point

・CakeSweety

・Pedometer

・Compass Lite

・Fingerprint unlock

・PornClub

・com.browser.provider

・Assistive Touch

・Sex Cademy

・OneKeyLock

・Wifi Speed Pro

・Minibooster

・com.so.itouch

・com.fabullacop.loudcallernameringtone

・Kiss Browser

・Weather

・Chrono Marker

・Slots Mania

・Multifunction Flashlight

・So Hot

・Google

・HotH5Games

・Swamm Browser

・Billiards

・TcashDemo

・Sexy hot wallpaper

・Wifi Accelerate

・Simple Calculator

・Daily Racing

・Talking Tom 3

・com.example.ddeo

・Test

・Hot Photo

・QPlay

・Virtual

・Music Cloud

・関連記事

Wi-Fiルーターの脆弱性を突いて大規模サイバー攻撃用の巨大ボットネットが形成されていた - GIGAZINE

Android端末をターゲットにGoogle AdSenseの広告経由でマルウェアを自動でダウンロードさせる手口が横行 - GIGAZINE

14億台ものAndroid端末に通信が傍受される脆弱性が存在することが明らかに - GIGAZINE

9億台以上のAndroid端末にデバイスを乗っ取られる脆弱性があることが判明、脆弱性の有無の調べ方はコレ - GIGAZINE

・関連コンテンツ