iPhoneのパスコード入力制限を突破してデータを抜き出す「NANDミラーリング」は実現可能

By MarcCEcases

iPhoneでパスコードを入力するロック画面の解除に所定の回数失敗すると端末がロックされ、最後には初期化されてしまう「パスコードロック」を力技で回避する方法が実証されました。この方法は、iPhoneに搭載されているストレージ用の「NANDメモリチップ」の中身をコピーしてクローンを作ることで、パスコードロックを事実上無効にしてしまうという方法です。

Hacking the iPhone PIN retry counter | Light Blue Touchpaper

https://www.lightbluetouchpaper.org/2016/09/15/hacking-the-iphone-pin-retry-counter/

Hardware hack defeats iPhone passcode security - BBC News

http://www.bbc.com/news/technology-37407047

iPhoneのパスコードロックをめぐる騒動は、2015年にカリフォルニアで発生したサンバーナーディーノ銃乱射事件における捜査でのFBIとAppleとの攻防が最もよく知られています。銃乱射事件を起こして射殺された容疑者夫妻が所持していたiPhone 5cに事件の重要なデータが残されていると踏んだFBIは、Appleに対してパスコードを解除するという協力を要請。しかしAppleは「ユーザーのプライバシーに関わる」としてこれを拒否しました。

一時は訴訟にまで発展したFBI対Appleの「パスコードロック問題」でしたが、突如FBIが「もう協力は必要なくなった」として訴訟を取り下げ、第三者の力を借りて独自にパスコードをアンロックすることに成功していました。

iPhoneはAppleに頼らずとも独自にアンロック可能、法廷闘争は終結へ - GIGAZINE

この時にFBIとその協力者が使った手法は明らかにされていませんが、中でも有力と考えられてきたのが端末のデータを保存しているNANDメモリチップの中身を丸ごとコピーして別のチップに同じものを入れる「NANDミラーリング」と呼ばれるものでした。そんなミラーリングを、iPhoneの実機を使って再現する研究論文とムービーが公開されています。

[1609.04327] The bumpy road towards iPhone 5c NAND mirroring

http://arxiv.org/abs/1609.04327

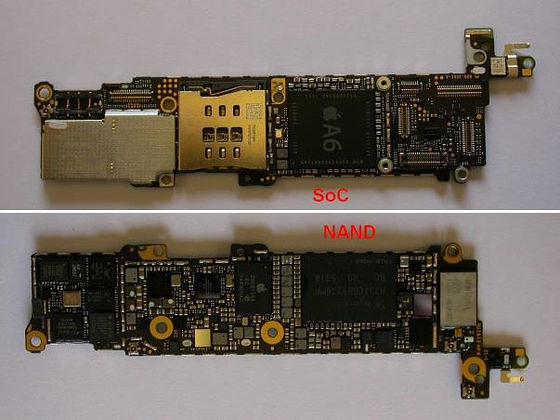

この研究を行ったコーネル大学のSergei Skorobogatov博士はまず、実験用のiPhone 5sからロジックボードを取り外し、カバー類を外してチップを露出させます。ターゲットとなるNANDメモリチップは、A6チップのちょうど裏面に実装されています。

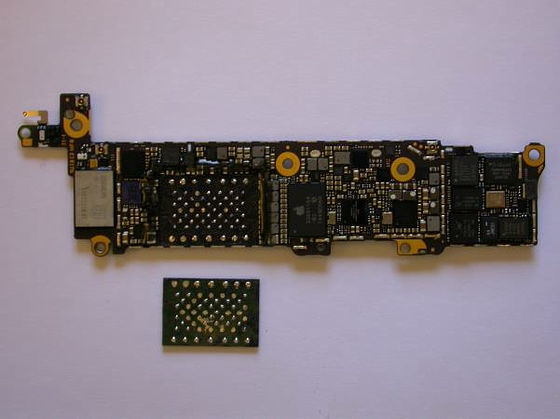

チップが露出したところで、博士は電子工作用のヒートガンを使って基板全体を熱し、ハンダを溶かしてチップを基板から取り外しました。この作業に失敗すると、基板やチップそのものを破壊してしまう可能性もあるので、高い技術が求められるとのこと。

次に、取り外したNANDメモリがきちんと動作するかを確認するため、博士はチップと基板の端子同士をケーブルでハンダ付けして動作確認を実施。

途中、電源がうまく作動しないなどのトラブルがあったようですが、無事に動作することが確認できたとのこと。これにより、NANDメモリを外部に出した状態でもiPhoneが動作することが確認できました。

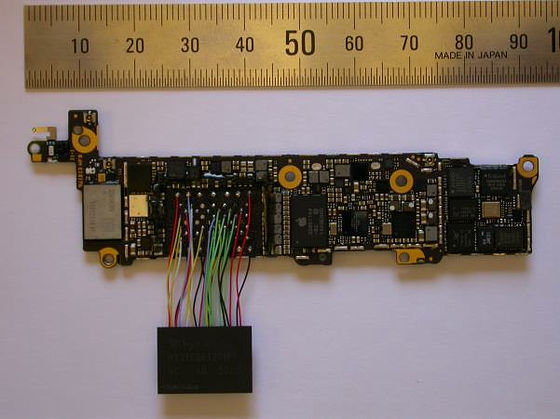

動作を確認した博士は、NANDメモリチップを容易に交換できるように、iPhoneの背面に基板をセットしてコネクターを装備。しかしこの状態でNANDメモリチップを装着してiPhoneを起動させても、うまく動作しなかったとのこと。オシロスコープを使った分析の結果、ケーブルが長くなったことで抵抗値(インピーダンス)に変化が生じて信号の波形が乱れて(歪んで)しまい、うまくデータをやりとりできなくなったことが原因と判明したそうです。

そこで博士はインピーダンス問題を解消するため、大きめの基板に信号を安定させる「バッファ回路」を搭載(写真右)。これにより問題は解消されてうまくiPhoneは動作するようになったそうです。また、この段階ではデータのログを取る「ロジック・アナライザー」(写真左)を投入し、ロジックボードとNANDメモリチップの間でやりとりで使われる独自のプロトコルを解読しています。

そして、PC側ではNANDメモリチップをミラーリングするための装置を作成しています。

このような機器を駆使して、博士はiPhoneのパスコードロックを事実上無効にすることに成功。その様子は以下のムービーに収められています。

Demonstration of iPhone 5c NAND mirroring - YouTube

用意したのは実験用のiPhone 5cと、前述したNANDメモリチップをミラーリングする装置。

iPhoneはNANDメモリチップを自由に取り外しできるように改造済み。チップを取り外して……

ミラーリング用の装置に装着します。

この状態で装置の電源を入れ、PCを操作するとNANDメモリチップに入っていたデータが吸い出され、装置に装着してある別のNANDメモリチップへとコピー(ミラーリング)されます。実際の所要時間は1時間半ほどかかるとのこと。

ミラーリングが完了したら、チップをiPhoneに装着して……

ブートが始まれば成功。

起動時に求められるパスコードを入力。ムービーではためしに「0000」から順番に番号を入れてアンロックを試みます。しかし、6回目の「0006」を入力すると……

端末がロックされてしまいました。iPhoneはパスコードの入力を10回失敗すると、端末が完全に初期化されてしまいます。これを回避するためにこの装置が作られたというのですが、その方法というと……

NANDメモリチップをiPhoneから外し、また別のNANDメモリチップと挿し替えます。このNANDメモリチップには、最初のチップとまったく同じ内容が書き込まれています。

そのチップを装着した状態で最ブート。そして「0007」から再びパスコードを試して行けば、いつかは正解のパスコードに到達できる、という力技でありながら、確実な手法の有効性が確認されたというわけです。

この方法でパスコード総当たりを行うと、数日レベルで正解のパスコードにたどり着くことができるとのこと。ただし、パスコードが6ケタだったり、アルファベットを含むものだと時間はさらにかかることになるそうです。

・関連記事

Appleでも「iPhoneのロック解除は不可能」、パスコードを知らない限り端末内のデータにはアクセス不可能であることが明らかに - GIGAZINE

iPhoneのロック解除を可能にするソフトウェアは「ガンに等しい」とAppleのティム・クックCEO - GIGAZINE

iPhoneのロック解除のためにFBIは1億円以上をハッカーに払ったことが判明 - GIGAZINE

「iPhoneのロックを外してくれ」という依頼がFBIに殺到、FBIはそのアンロック方法を議会で説明か - GIGAZINE

FBIのiPhoneアンロックに協力したと言われるサン電子の子会社「セレブライト社」とは? - GIGAZINE

自称「サイバーセキュリティの生ける伝説」いわく「iPhoneの暗号化を無料で破る、Appleはバックドアなど作らなくてよい」 - GIGAZINE

Googleも捜査機関からの要請でAndroidのアンロックを行っていたことが判明 - GIGAZINE

・関連コンテンツ

in 動画, ハードウェア, ソフトウェア, Posted by darkhorse_log

You can read the machine translated English article "NAND mirroring" to extract data by brea….