サイト訪問者がcookieを切っていても追跡可能な手法が明らかに

by Andy Arthur

ウェブサイトによる行動追跡を防ぐためにcookieを削除していても、そのユーザーが以前に訪れたサイトのドメインや履歴を知ることができる手法があると、研究者が発表しました。

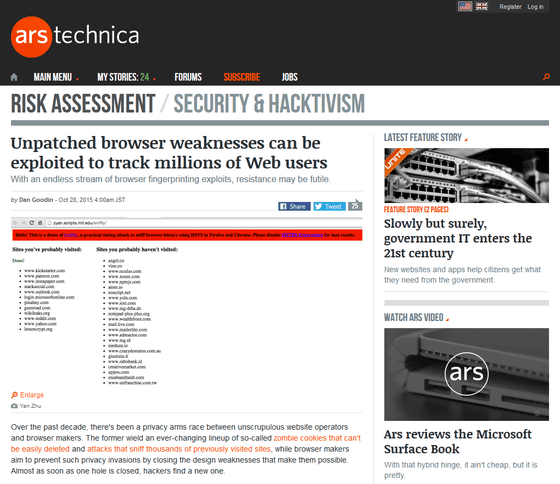

Unpatched browser weaknesses can be exploited to track millions of Web users | Ars Technica

http://arstechnica.com/security/2015/10/unpatched-browser-weaknesses-can-be-exploited-to-track-millions-of-web-users/

これは独立系研究者のYan Zhuさんが「ToorCon: San Diego 2015」の中で語ったもの。講演時の資料のPDFファイルが以下のツイートからダウンロード可能です。

thanks for everything, toorcon! browser fingerprinting slides up at https://t.co/zwckiglcYR (pdf)

— Yan⚠ (@bcrypt) 2015, 10月 25

Zhu氏によると手法は2つで、皮肉なことに、ChromeやFirefoxに搭載された新機能を悪用する形で取り入れられているとのこと。

1つ目はHTTP Strict Transport Security(HSTS)を利用した履歴盗聴(スニッフィング)です。

HSTSとは、ウェブサイトが「HTTPよりも安全性の高いHTTPSで通信するように」とブラウザへ伝える機能です。銀行などアクセス時に安全性が求められるサイトで、サイト側がHSTSを利用していれば、一度HTTPSでアクセスすると以後ブラウザはHTTPではなくHTTPSを利用するように理解するので、セキュリティが確保されるようになります。

攻撃者は、ターゲットのブラウザに「HSTSで保護されているサイト」に見せかけた存在しないサイトからの画像を読み込ませます。サイトではJavacriptを利用して、画像読み込みに対するエラーが表示されるまでどれぐらいの時間がかかるかを測定。もし、ユーザーがこの「HSTSで保護されているサイト」に過去にアクセスしたことがあれば、エラーはミリセカンド単位という短時間で表示されます。しかし、エラー表示に時間がかかるのであれば、ユーザーはサイトを訪問したことがないことがわかる、というわけです。

この件は、9月時点でGoogleの開発チームに伝達済みですが、今のところ修正の予定はないという返答が来たそうです。

実際にこの手法で、どういったサイトを訪問していることがバレてしまうのか、Zhu氏が確かめられるサイトを作って公開しています。下記URLにFirefoxやChromeでアクセスすると、「訪問したであろうサイト」と「訪問していないであろうサイト」が表示されます。

http://zyan.scripts.mit.edu/sniffly/

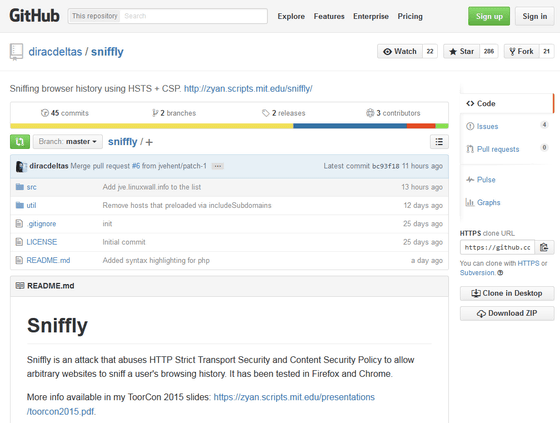

サイトがどういったコードで動いているのかはGitHubで公開されています。

diracdeltas/sniffly · GitHub

https://github.com/diracdeltas/sniffly

もう1つの手法はHTTP公開鍵ピンニング拡張(HPKP)を利用したもの。

HPKPは偽造証明書防止と公開鍵の信頼性担保のために使われている機能で、クライアントの発信したサーバーと公開鍵との紐付け(ピンニング)情報をブラウザが一定時間記憶しておくものです。攻撃者はピンニング情報に見せかけた特定のテキストをブラウザに記憶させることで、まるでcookieを読み込ませた時と同じようにユーザーの動きを追跡することができます。できることはcookieと同じですが、証明書の紐付けなので、たとえユーザーがcookieを全削除しようともこのピンニング情報は残るというところがポイントです。

ブラウザのピンニング情報の追加・削除はchromeであれば「chrome://net-internals/#hsts」にアクセスすることで可能ですが、削除時にはドメイン名を入れる必要があり、「現在どんなピンニング情報を記憶しているのか」という一覧を表示する手段はないとのこと。

ピンニング情報を削除するもう1つの方法は、ブラウザが記憶している情報をすべて削除することですが、ログイン情報や履歴を活用している人であれば利便性を大きく損なうことになります。

今のところ、この2つの手法で「盗聴」される情報は、従来行われてきた攻撃に比べればかなりマシといえる範疇で、たとえばHSTSによる履歴盗聴で見られるのはすべてのURLではなく、HSTSで保護されたサイトで、かつドメインとサブドメインのみ。今後、HTTPSを使うサイトが増えれば、攻撃にかかる時間がどんどん増大し、偽陽性判断も増えていくと考えられていて、コード改良でも克服されるだろうとみられています。

しかし、セキュリティ向上を目指して追加された機能の中にこうして新たに人々を脅かす弱点が生まれたことは脅威であり、Zhu氏は「こうした方法に防衛策を講じることは無駄だと考える人も出ています。私は、全てではないもののその意見は一部において正しいと考えます」とコメントしています。

・関連記事

ユーザーによる消去不能なスマホのターゲティング広告用ゾンビクッキーの利用が停止される模様 - GIGAZINE

携帯キャリアがジャーナリストの携帯電話をハッキングしていたことが発覚 - GIGAZINE

音楽or動画を再生するだけでほぼ全てのAndroid端末の乗っ取りを可能にする危険な脆弱性が見つかる - GIGAZINE

iPhoneやiPadに悪意あるアプリが勝手にインストールされる脆弱性が発見される、AirDropを利用 - GIGAZINE

女性のウェブカメラを3年間にわたって毎日数時間も盗撮し、性行為ものぞき見していたマルウェア「BlackShades」 - GIGAZINE

政府機関を狙う謎の巨大スパイ組織によるマルウェア「Turla」は衛星回線をも利用していることが明らかに - GIGAZINE

クレジットカードのICチップセキュリティを突破した驚愕の手法とは? - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logc_nt

You can read the machine translated English article Clearly traceable methods revealed even ….