政府機関を狙うサイバー攻撃集団「Turla」のマルウェアは衛星回線をも利用していることが明らかに

By German Aerospace Center DLR

政府機関や大使館を狙うサイバー攻撃集団「Turla」が、マルウェアを使って偵察活動をしていることが、セキュリティ会社のカスペルスキーやシマンテックによって指摘されています。Turlaは、少なくとも5年以上にわたってスパイ活動を行っており、Turlaの用いるマルウェアは衛星回線をも利用していることが明らかになっています。

Satellite Turla: APT Command and Control in the Sky - Securelist

https://securelist.com/blog/research/72081/satellite-turla-apt-command-and-control-in-the-sky/

政府機関や大使館、軍、製薬会社、教育機関などをターゲットに、マルウェア「Wipbot」を使ってスパイ活動を行ってきたサイバー攻撃集団「Turla」が、遅くとも5年前から「長期的な監視活動」にシフトしたことがシマンテックの調査で明らかになっています。なお、シマンテックは「選ばれたターゲットの特徴と、マルウェアに使われた高度な技術から、攻撃活動の背後には国家が支援しているグループが存在すると考えられる」と述べ、国家レベルのスパイ活動であると指摘しています。

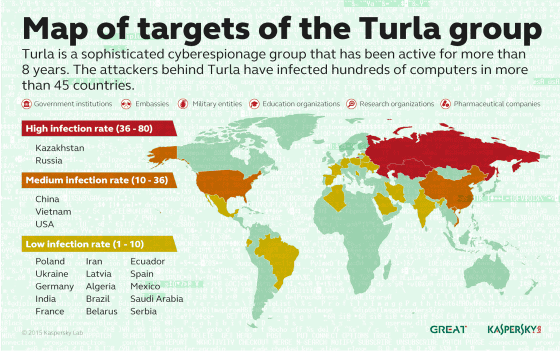

これはカスペルスキーが作成したTurlaのターゲット所在地の分布を示した地図。最も多くの攻撃を受けたのはカザフスタンとロシアで、その次に中国、ベトナム、アメリカが続き、その他にもポーランド、ウクライナ、ラトビアなどの旧東側諸国やブラジル、メキシコ、アルゼンチンなどの南米、サウジアラビア、イランの中東など、世界中に被害が広がっています。

カスペルスキーの報告によると、Turlaは高度なルートキットである「ウロボロス」などを用いて、狙ったPCにCobra/Carbonシステムと呼ばれる高度なバックドアを仕掛けているとのこと。「WorldCupSec」「TadjMakhal」「Wipbot」「Tadvig」などの名で知られるバックドアからスパイ組織のcommand-and-control(C&C)サーバーに接続してすることでシステムのフルコントロール権を取得。その結果、PC内のファイルを削除したり外部に送信したり、逆にファイルを送り込まれて実行されたりという被害が生じ得ます。

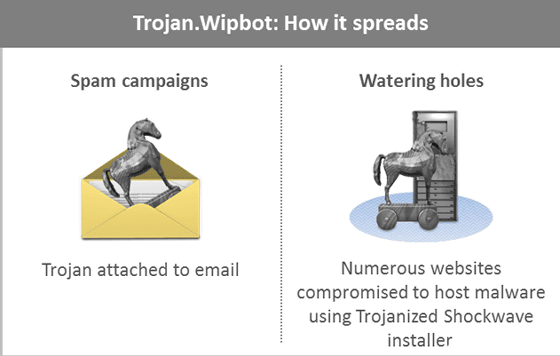

Turlaは、「スピア型フィッシング」と「水飲み場型攻撃」という2種類の攻撃戦略を用いて対象PCをマルウェアに感染させることが分かっています。「スピア型フィッシング」とは、ターゲットに対してメールを送りつけて、添付したPDFファイルを開かせてAdobe Readerなどの脆弱性を突いてマルウェアに感染させるという手法です。

一方、もう一つの「水飲み場攻撃」は、ターゲットのPCが頻繁に閲覧するWebサイトをハッキングして、悪質なコードを埋め込むことで、ターゲットがそのサイトを閲覧する時にJavaエクスプロイトや偽のMicrosoft Security Essentioalsなどを経由してマルウェアを感染させる方法。カスペルスキーではこのようなマルウェアに感染したWebサイトを100以上確認しており、中には地方自治体のサイトまで含まれていたとのこと。また、シマンテックの調査では、Turlaは2012年9月以降に少なくとも84カ所の正規Webサイトに侵入しており、この中には政府機関や国際機関のWebサイトが多数含まれていることも判明しています。

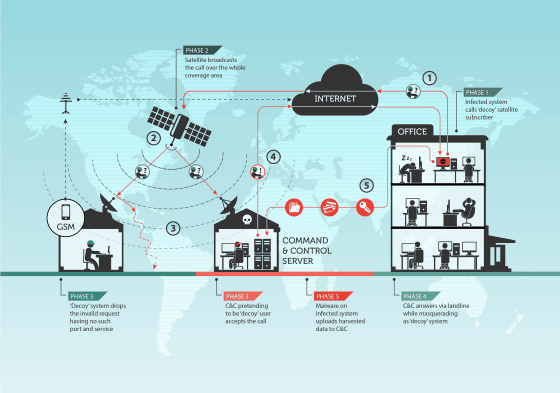

極めて高い技術を使ってターゲットPCから情報を窃取しているTurlaのマルウェアですが、最重要ターゲットに対する攻撃では、衛星回線を使うことで、C&Cサーバーの位置を追跡されるのを防止していることをカスペルスキーは明らかにしています。

C&Cサーバーは「攻撃の要」であり、サイバー攻撃集団を追う側にとって、物理的な場所を特定することが集団の追跡に不可欠です。しかしサイバー攻撃集団は、衛星ネット通信プロバイダーが数千平方kmの範囲にまたがる複数の国や大陸をカバーする衛星用IPアドレスを利用するため、正確な位置の特定が困難であるという性質を逆手に取って、C&Cサーバーを守っているというわけです。

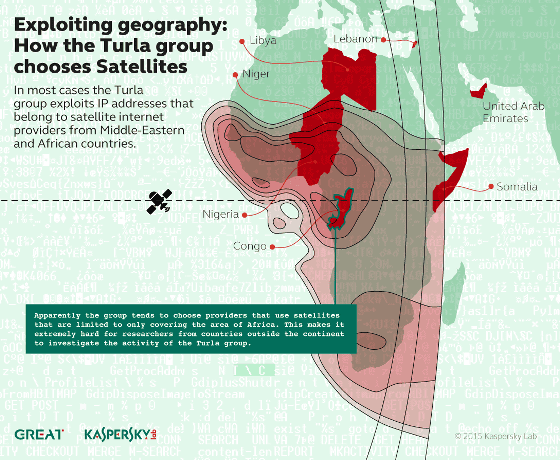

なお、カスペルスキーの調査では、Turlaはアフリカのコンゴ、ナイジェリア、ソマリアや中東のレバノン、アラブ首長国連邦に割り当てられた衛星用IPアドレスをよく用いることが判明しています。

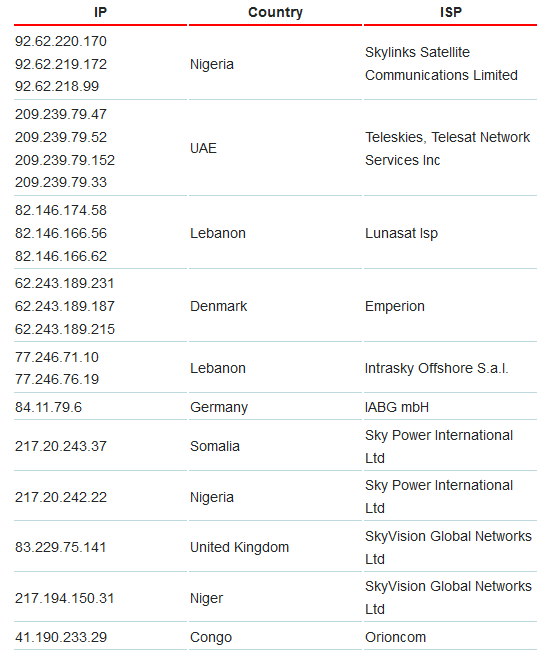

Turlaの用いる衛星用IPアドレスのWHOIS情報を元に、国とISPを分類するとこんな感じ。

カスペルスキーによると、Turlaのコーディングには英文法の誤りが多く英語を母語にした組織ではないことは明らかであるとのこと。また、システムがロシア語を意味する用語でコンパイルされていることなどから、Turlaはロシアを拠点にしていることを示唆しています。また、シマンテックもロシアという国名を明示するのは避けつつも、「攻撃活動のタイムスタンプはほとんどUTC(協定世界時)より4時間進んだ時間帯の標準的な業務時間内に発生している」として、ロシアを拠点とする組織の関与を強く示唆しています。

・関連記事

リアルタイムで全世界を舞台にしたサイバー戦争がものすごい勢いで起きている様子が分かる「IPViking Live」 - GIGAZINE

政府に国民監視用スパイウェアを販売していた会社に反撃のハッキング、400GBの内部情報がネット上に流出 - GIGAZINE

アメリカ政府職員400万人分の個人情報がサイバー攻撃で流出か、攻撃元は中国と報道 - GIGAZINE

中国によるハッキングにアメリカが報復を決意、サイバー抑止力による「第2の冷戦」到来か - GIGAZINE

シリア電子軍が世界的規模のハッキングを敢行、日本の大手サイトも被害を受ける - GIGAZINE

法執行機関がハッキングツールを使用するのは違法なのか? - GIGAZINE

日本と韓国を狙ったFlashのゼロデイ攻撃を確認、脆弱性はロシア人ハッカーがHacking Teamに販売 - GIGAZINE

北朝鮮がソニー・ピクチャーズをハッキングしたのではないかと報じられる - GIGAZINE

・関連コンテンツ

in メモ, ソフトウェア, Posted by darkhorse_log

You can read the machine translated English article It is clear that the malware of the cybe….