無線LANのWPAをわずか数秒から数十秒で突破する新しい攻撃方法が登場、早期にWPA2に移行する必要あり

今回の方法は昨年11月に発表された「Tews-Beck攻撃」(WEPのTKIPにおいて辞書攻撃ではなくプロトコルの不備をつくことによって、15分前後かかるが、鍵の一部を確定的に導出できる方法)がQoS制御を利用する機器に限定されるものであり、鍵の導出に15分もの時間が必要であったのに対して、わずか数秒から数十秒で導出してしまうことができるというもの。

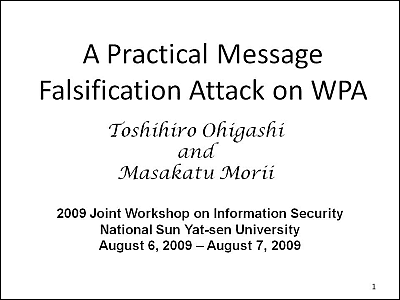

このWPAについての実践的な攻撃方法は8月7日に「A Practical Message Falsification Attack on WPA」という題目で、台湾にて開催される国際会議 JWIS2009(Joint Workshop on Information Security )にて大東俊博氏(広島大学 情報メディア教育研究センター)と森井昌克氏(神戸大学大学院 工学研究科)によって発表される予定となっています。

詳細は以下から。

Joint Workshop on Information Security

http://jwis2009.nsysu.edu.tw/index.php/jwis/jwis2009/schedConf/program

内容としては今回情報を提供していただいた森井昌克氏によると、WEPの暫定的な後継無線LAN暗号化方式であるWPAについて、そのプロトコルの不備(脆弱性)を利用して、中間者攻撃によりパケットを改ざんすることを可能とする方法の提案だそうです。これによって攻撃対象の無線LAN利用パソコンに不正なパケットを受け取らせることができ、マルウェア(ウイルス)感染やファイル削除などが可能になります。

既にWPAに関しては、昨年11月、暗号化鍵を自動的に変更する「TKIP」と呼ばれるプロトコルにおいて、鍵となるパスフレーズに候補となる文字列をすべて入力して試していくという「辞書攻撃」ではなく、TKIPの不備をつくことによって、15分前後かかるものの、その鍵の一部を確定的に導出できる方法(Tews-Beck攻撃)が提案されています。

無線LANのセキュリティに危機?「WEP」に続いて「WPA」までも一部解読 - GIGAZINE

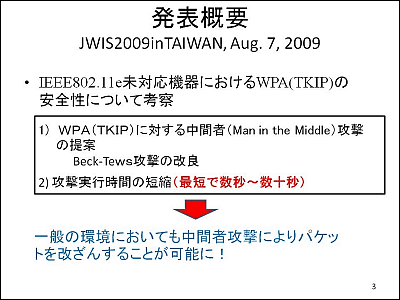

しかし、この方法はIEEE802.11e(QoS制御)を利用する機器に限定され、しかも鍵の導出に長い時間(15分)が必要であり、パケットを改ざんできる可能性については触れているものの、具体的な攻撃方法については述べられていませんでした。

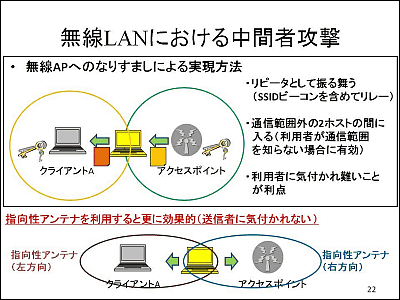

そこで今回発表される方法では、TKIPにおける定期的に変更される鍵について、TKIPのプロトコルの新たな脆弱性を利用して極めて短時間(数秒から数十秒)で導出し、その鍵を効率よく利用する方法として新たな中間者攻撃を開発したとのこと。この攻撃方法を用いれば、WPAを利用しているパソコンに不正なパケットを受け入れさせることが可能になるそうです。

森井昌克氏によると、「以上のように,WEPはまったく暗号としての体をなさず,その暫定的な改良であるWPAも大きな問題があることが明らかになりました.早期にWPA2に移行する必要があります.」とのことで、以下が発表される内容の一部になります。

(図1)JWIS2009 発表タイトル

(図2)発表概要

(図3)中間者攻撃

ちなみに注意事項として、WEPからWPAへの移行はソフトウェアの変更のみで簡単なのですが、WPA2への移行ではハードウェアを変更しなければならない可能性があるため、一般ユーザーでは現状でWPA2への移行はさほど問題がないはずなのですが、企業にとってはかなり深刻な問題となる可能性が高いそうです。

なお、9月25日(金)に広島大学で開かれる電子情報通信学会ライフインテリジェンスとオフィス情報システム研究会にて続報を発表する予定だそうです。

「無線LAN暗号化WPAへの改ざん攻撃の実装と評価」

小澤勇騎(神戸大)・大東俊博(広島大)・森井昌克(神戸大)

・関連記事

無線LANのWEP/WPAキーを表示するフリーソフト「WirelessKeyView」 - GIGAZINE

無線LANのセキュリティに危機?「WEP」に続いて「WPA」までも一部解読 - GIGAZINE

一瞬にして無線LANのWEPを解読する方法がついに登場、まもなく解読プログラムを公開予定 - GIGAZINE

Windowsで動作可能な無料の無線LANパケットキャプチャ「Omnipeek Personal」 - GIGAZINE

Windowsのパスワードをわずか数分で解析する「Ophcrack」の使い方 - GIGAZINE

・関連コンテンツ

in メモ, Posted by darkhorse

You can read the machine translated English article WPA encryption broken completely: Japane….