iOSアプリで初めてテキスト画像認識で機密情報を読み取るマルウェアが発見される

セキュリティ企業のKasperskyが、AndroidアプリとiOSアプリでテキスト画像認識機能を持つマルウェアを発見したと報告しています。「SparkCat」と呼ばれるこのマルウェアはユーザーが撮影したスクリーンショットの内容を読み取る機能を持っており、特に仮想通貨ウォレットのリカバリーフレーズを狙っていたとのことです。

SparkCat crypto stealer in Google Play and App Store | Securelist

https://securelist.com/sparkcat-stealer-in-app-store-and-google-play/115385/

Malware With Screen Reading Code Found in iOS Apps for the First Time - MacRumors

https://www.macrumors.com/2025/02/05/ocr-malware-app-store/

SparkCatは正規のアプリストアを通じて配布されており、サポートチャットでの画像添付など、一見すると正当な機能を装って画像へのアクセス許可を要求します。Kasperskyによると、SparkCatは2024年3月頃から活動を開始しており、ComeCome、WeTink、AnyGPTなどのApp Store上のアプリに感染が確認されています。これらの感染が開発者の意図的な行為なのか、サプライチェーン攻撃の結果なのかは明らかになっていません。

感染したアプリは、ダウンロード後にユーザーの写真へのアクセス許可を要求し、許可が与えられるとOCR機能を使用して関連するテキストを含む画像を探索します。このマルウェアは主にヨーロッパとアジアのiOSユーザーを標的にしていたとされています。

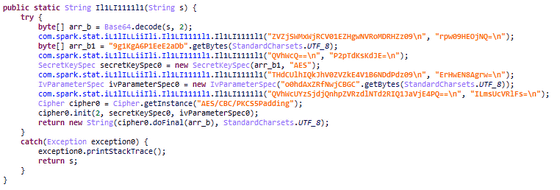

Kasperskyによると、SparkCatはJavaで書かれた「Spark」というSDKを基盤としており、初期化時にGitLabのURLからJSON構成ファイルをダウンロードするとのこと。このJSON構成ファイルはbase64でエコードされ、AES128のCBCモードで暗号化されており、設定取得に失敗した場合はデフォルト設定が使用される仕組みになっています。

通信面では、HTTPサーバーとの通信にPOSTリクエストを使用し、AES-256のCBCモードでデータを暗号化します。また、「rust」サーバーとの通信では、ZSTDによる圧縮とAES-GCM-SIVによる暗号化を組み合わせた独自のプロトコルを実装しているとのこと。

コードは一般的なモバイルアプリとしては珍しくRustで書かれていることから、背後に高度な技術力があるとKasperskyは指摘しています。また、コードの分析から、開発者は中国語に精通していることが示唆されているほか、C2サーバーからのエラーメッセージも中国語で返されており、中国と関連のあるサイバー犯罪グループが関与している可能性があります。ただし、Kasperskyは「特定のサイバー犯罪グループとの明確な関連付けを行うには十分なデータがない」と述べています。

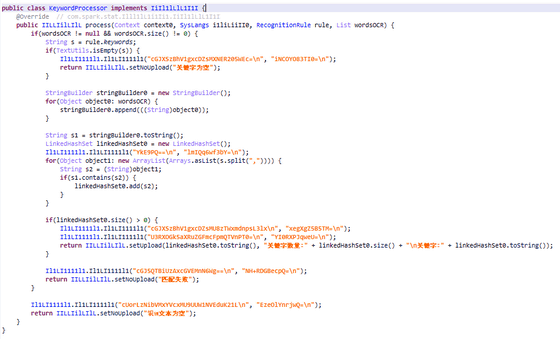

マルウェアの核となる機能はGoogleのML Kitライブラリを利用したテキスト認識で、システムの言語に応じてラテン文字や韓国語、中国語、日本語の文字を認識できる異なるOCR(光学文字認識)モデルを読み込みます。画像処理には3つの方式があり、キーワードによる処理、単語の長さによる処理、ローカライズされた辞書による処理を組み合わせているとのこと。

以下は、アラブ首長国連邦とインドネシアで使われているフードデリバリーアプリで、Kasperskyが調査を開始した時点ではGoogle Playでのダウンロード回数が1万回を超えていたとのこと。

このフードデリバリーアプリはApp Storeでも配信されていましたが、このiOS版もやはりSparkCatに感染していたとのこと。さらなる調査の結果、他にも複数のアプリがSparkCatに感染した状態で配布されていたことが判明しました。Kasperskyは、OCR機能を持つマルウェアがApp Storeで発見されたのは今回が初めてだと述べています。

仮想通貨ウォレットのリカバリーフレーズを特定して盗むという明確な目的を持つ悪意のあるアプリがApp Storeで配布されていたことは、攻撃者側の技術的な洗練度が増しているだけではなく、App Storeの審査プロセスとiOSのセキュリティが完璧ではないことも示しているとKasperskyは述べています。

Kasperskyは「感染したアプリのいずれかがデバイスにインストールされている場合はそれを削除し、修正がリリースされるまで再インストールしないでください」「仮想通貨ウォレットのリカバリーフレーズなどの機密情報を含むスクリーンショットをギャラリーに保存しないでください。パスワードや機密情報はパスワードマネージャーなどを使って管理してください」と呼びかけています。

・関連記事

AppleやGoogleのサポートに偽装してターゲットと通話し仮想通貨やアカウント情報を盗み出すフィッシング攻撃の手口とは? - GIGAZINE

法執行機関が使用するスマホのロック解除ツール「Graykey」はiOS 18を実行しているiPhone 16から部分的なデータを取得可能と判明 - GIGAZINE

中国・イラン・北朝鮮・ロシアなどがGoogle製AIのGeminiを使ってサイバー攻撃を実行しているとGoogle脅威インテリジェンスグループが報告 - GIGAZINE

AppleのAおよびMチップにブラウザでGmailやiCloudカレンダーにアクセスすると機密データが流出する脆弱性が存在することが発覚 - GIGAZINE

GoogleのOAuth認証の欠陥を利用して他人になりすます方法をセキュリティ企業が解説 - GIGAZINE

・関連コンテンツ

in スマホ, セキュリティ, Posted by log1i_yk

You can read the machine translated English article Malware discovered in iOS app that uses ….