2024年第4四半期に観測史上最大の「5.6TbpsのDDoS攻撃」を検出・阻止したとCloudflareが報告

Cloudflareが四半期ごとに公開しているDDoS攻撃に関する脅威レポートの2024年第4四半期版となる「Cloudflare DDoS脅威レポート第20版」が公開されました。

Record-breaking 5.6 Tbps DDoS attack and global DDoS trends for 2024 Q4

https://blog.cloudflare.com/ddos-threat-report-for-2024-q4/

2024年第4四半期、記録的な5.6TbpsのDDoS攻撃およびグローバルなDDoSの傾向

https://blog.cloudflare.com/ja-jp/ddos-threat-report-for-2024-q4/

2024年第4四半期時点でのCloudflareのグローバルネットワーク容量は321テラビット/秒(Tbps)で、これは2020年初頭の35Tbpsから812%増加したことになります。サービス提供地域も2020年初頭は世界200都市だったのに対して、2024年第4四半期には65%増の330都市まで拡大しました。これによりCloudflareは全ウェブサイトの約20%と、1万8000のIPネットワークにサービスを提供しているそうです。

2024年のDDoS攻撃に関する主な洞察は以下の通り。

・2024年はCloudflareの自律型DDoS防御システムが前年比53%増の約2130万件ものDDoS攻撃をブロックしました。つまり、2024年にCloudflareは毎時4870件のDDoS攻撃をブロックしたことになります。

・2024年第4四半期には、超帯域幅消費型の攻撃が420件以上検知されました。この攻撃は1秒あたり10億パケット(pps)、つまり1Tbpsを超えるというものです。さらに、1Tbpsを超える攻撃の量は、前四半期比で1885%増を記録しています。

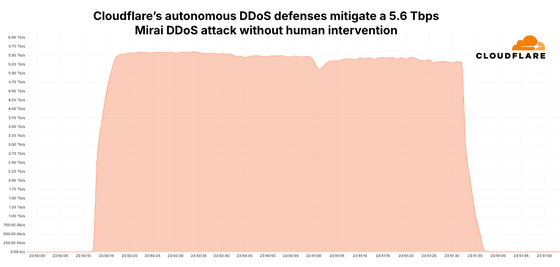

・2024年のハロウィンの週、CloudflareのDDoS防御システムは、観測史上最大規模の5.6TbpsのDDoS攻撃を自動検出することに成功し、攻撃そのものの阻止にも成功しています。

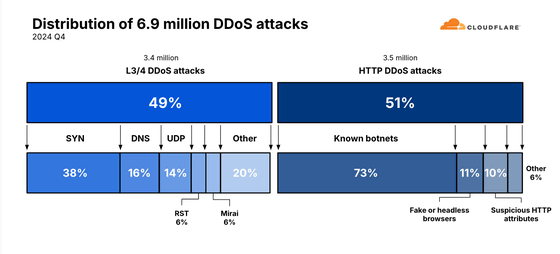

2024年第4四半期にCloudflareが検出・阻止したDDoS攻撃の総数は690万件です。これは前四半期比で16%増、前年比で83%増という数字になります。2024年第4四半期に検出・阻止したDDoS攻撃のうち、49%がレイヤー3・レイヤー4のDDoS攻撃で、51%がHTTP DDoS攻撃でした。

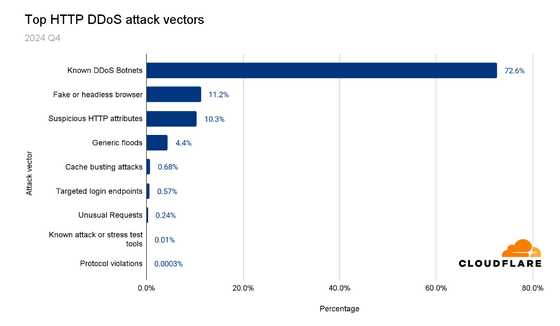

HTTP DDoS攻撃の72.6%が既知のボットネットによって発信されたもので、「大規模ネットワークの運用と、多くの種類の攻撃やボットネットを確認した結果、これらの攻撃を迅速に検出・阻止することが可能になった」とCloudflareは説明しています。その他、11.2%は正規のブラウザを装って実行されたHTTP DDoS攻撃、10.3%が疑わしいあるいは異常なHTTP属性を含む攻撃、4.4%が一般的なHTTPフラッド、0.68%が帯域幅消費型のキャッシュ破壊攻撃、0.57%がログインエンドポイントを標的とする帯域幅消費型攻撃でした。

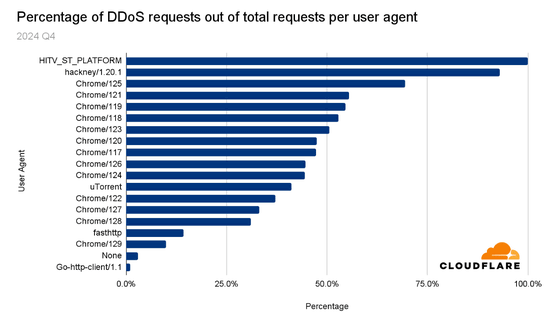

DDoS攻撃で最も頻繁に表示されたトップ13のユーザーエージェントは以下の通り。DDoS攻撃の実に99.9%がスマートTVとセットトップボックスに関連するユーザーエージェントの「HITV_ST_PLATFORM」により実行されています。Cloudflareは「言い換えると、HITV_ST_PLATFORMユーザーエージェントから来るトラフィックを調べてみると、それが正当なトラフィックである可能性は0.1%です」と指摘。

2番目に多いユーザーエージェントは「hackney」で、このユーザーエージェントを含むリクエストの93%がDDoS攻撃の一部となっているそうです。なお、HackneyはErlangのHTTPクライアントライブラリで、HTTPリクエストを行うために使用され、Erlang/Elixirのエコシステムで人気があります。

その他のユーザーエージェントはほとんどChromeで埋め尽くされています。なお、レポート時点でのChromeの最新安定板はバージョン132です。

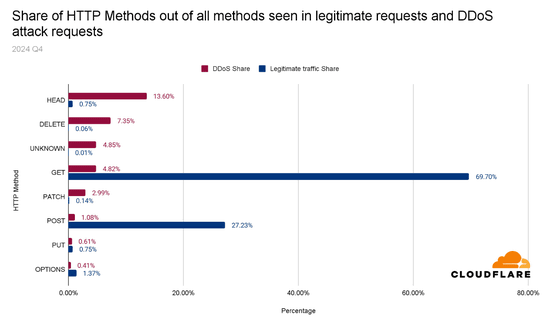

サーバー上のリソースに対して実行するアクションを定義する「HTTPメソッド」はHTTPプロトコルの一部で、クライアントとサーバー間の通信を可能にします。一般的なHTTPメソッド(青)とDDoS攻撃が使用しているHTTPメソッド(赤)を比較したのが以下のグラフ。一般的HTTPメソッドでは圧倒的にGET(69.70%)が使用されていますが、DDoS攻撃においての採用率はわずか4.82%です。DDoS攻撃において最も利用されているのはHEAD(13.60%)で、その他、DELETE(7.35%)、UNKNOWN(4.85%)と続きます。

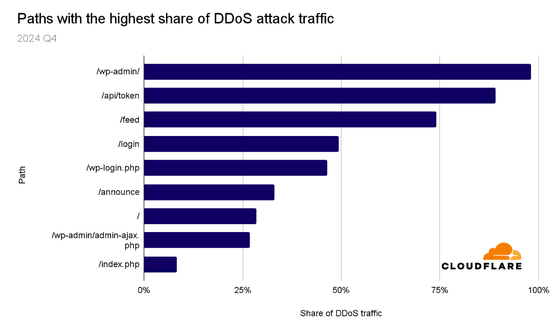

特定のサーバーリソースを記述するのが「HTTPパス」です。DDoS攻撃においてはウェブサイトのルートを標的にしますが、特定のパスを標的とするケースもあります。以下は最もDDoS攻撃の標的になったHTTPパスをまとめたもの。「/wp-admin/」というHTTPパスへのHTTPリクエストの98%がDDoS攻撃の一部だったそうです。なお、「/wp-admin/」はWordPressのデフォルト管理者ダッシュボードのHTTPパスです。

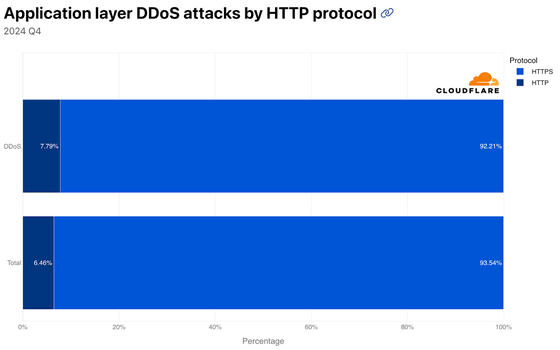

2024年第4四半期の正当なトラフィックの93.54%がHTTPSで、暗号化されていないHTTPは全体のわずか6.46%です。これに対して、DDoS攻撃のトラフィックは92.21%がHTTPSで、7.79%がHTTPでした。

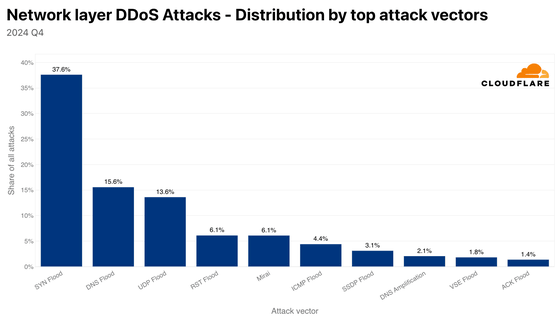

レイヤー3とレイヤー4へのDDoS攻撃の中で最も一般的な攻撃ベクトルがSYNフラッド(38%)、DNSフラッド攻撃(16%)、UDPフラッド(14%)です。

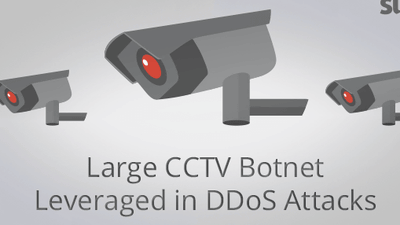

その他の一般的な攻撃ベクトル、またはボットネットタイプはMiraiです。Mirai攻撃はネットワーク層DDoS攻撃全体の6%を占めており、前四半期比で131%も増加しました。

2024年10月29日、東アジアのインターネットサービスプロバイダーであるCloudflare Magic Transitのユーザーを標的に、Mirai亜種ボットネットから発信された5.6TbpsのUDP DDoS攻撃が実行されました。この攻撃の所要時間はわずか80秒で、1万3000台以上のIoTデバイスから発信されたものであるとCloudflareは分析しています。Cloudflareの分散型防御システムが完全自動で攻撃の検出・阻止を実行しており、人的介入なし、アラートもトリガーもなしで、ネットワークパフォーマンスの低下を引き起こすことなく攻撃の阻止に成功しています。

この攻撃で使用されたユニークソースIPアドレスの総数は約1万3000で、1秒あたりの平均ユニークソースIPアドレスは5500でした。1秒あたりの固有の送信元ポート数も同程度です。各IPアドレスの貢献は毎秒8Gbps未満で、平均割合は約1Gbps(全体の約0.012%)でした。

HTTP DDoS攻撃の大半(63%)が毎秒5万リクエスト未満のものです。一方で、HTTP DDoS攻撃の3%が毎秒1億リクエストを超えていました。同様に、ネットワーク層DDoS攻撃の大半も小規模なもので、93%が500Mbpsを超えておらず、87%が毎秒5万を超えていません。

HTTP DDoS攻撃の攻撃時間は72%が10分未満、22%が1時間以上、11%が24時間以上です。ネットワーク層DDoS攻撃の91%も10分未満で完了する短いもので、1時間以上続いた攻撃はわずか2%でした。

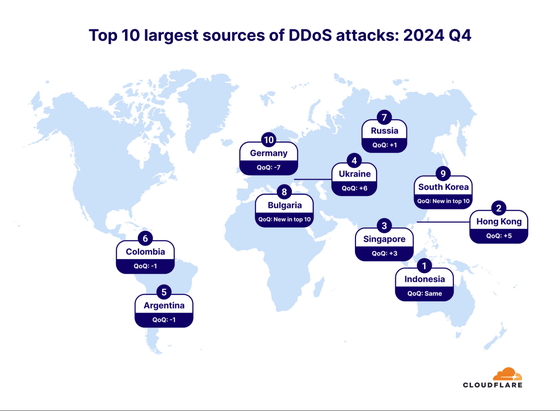

以下はDDoS攻撃の発信源をまとめたマップ。インドネシアがDDoS攻撃の最大の発生源です。以下、香港、シンガポール、ウクライナ、アルゼンチン、コロンビア、ロシア、ブルガリア、韓国、ドイツの順に続きます。なお、HTTP DDoS攻撃はなりすましができないため、攻撃がどこから発生しているかを把握するために、HTTP DDoS攻撃を開始するソースIPアドレスをマッピングしているそうです。ネットワーク層DDoS攻撃は、DDoSパケットが取り込まれたデータセンターの場所データを利用することで発信源を特定しているとのこと。

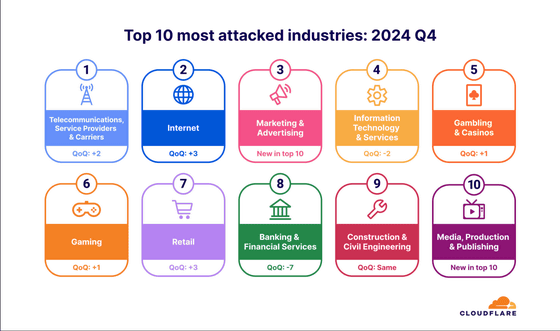

以下はDDoS攻撃の標的となった業界トップ10を示した画像。電気通信サービスプロバイダーおよび通信事業者業界が1位で、2位はインターネット業界、3位はマーケティングおよび広告業界でした。

・関連記事

近年増加中のDDoS攻撃の一種である「パケットレート攻撃」とは? - GIGAZINE

NATO加盟後にスウェーデンへのDDoS攻撃が466%急増していたことがCloudflareによるDDoS攻撃レポートで発覚 - GIGAZINE

スマート歯ブラシすらDDoS攻撃に悪用される可能性があると専門家が警告 - GIGAZINE

お金を払えば好きなサイトにDDoS攻撃できる代行サイトを運営した6人の男たちが起訴される - GIGAZINE

DDoS攻撃によってクラウドコンピューティング企業から1500万円もの請求が突然届いたという記録 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logu_ii

You can read the machine translated English article Cloudflare reports it detected and block….