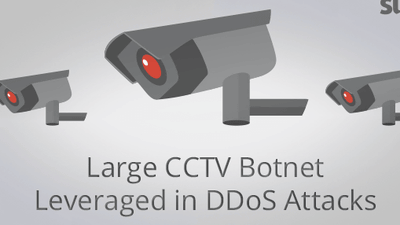

世界中の防犯カメラを駆使して行われる大規模DDoS攻撃の存在が明らかに

従来の攻撃よりも強力なDDoS攻撃を長期間にわたって仕掛けてくるボットネットの存在を、セキュリティ関連プロダクトを開発しているSucuri Securityが発見しています。このボットネットの驚くべき点は、ネットワークを形成しているのが2万5000台以上の防犯カメラという点です。

Large CCTV Botnet Leveraged in DDoS Attacks - Sucuri Blog

https://blog.sucuri.net/2016/06/large-cctv-botnet-leveraged-ddos-attacks.html

ウェブサービスに対して実行されるDDoS攻撃の詳細などを調査しているSucuriのセキュリティチームは、数日にわたり外部からDDoS攻撃を受けていた、小さな宝石店のウェブサイトのセキュリティサポートを行っていたそうです。ウェブサイトのサーバーは1秒間に3万5000回ものHTTPリクエストを送信されるという攻撃を受けていたのですが、DNSをSucuri Securityのものに切替えることで、即座にDDoS攻撃を緩和することに成功したそうです。

通常、DDoS攻撃をブロックすることに成功した時点で話は終了となるのですが、攻撃を仕掛けてきたサイバー犯罪者は通常とはひと味違っていました。SucuriのセキュリティチームがDDoS攻撃を緩和してから数時間が経過した後、サイバー犯罪者は、ウェブサイトのサーバーに1秒間に5万回のHTTPリクエストを送信し始めます。これは何日にも及んだそうで、「これほど長く・強力なDDoS攻撃は一般的ではない」とSucuriのセキュリティチームは語っています。

これまでに見たこともないくらいに強力なDDoS攻撃に遭遇したことから、Sucuriのセキュリティチームはこの攻撃のからくりを突き止めるべく、調査をスタート。その結果、なんとDDoS攻撃はIoTの一種である防犯カメラとボットネットを用いて行われていたことが判明しました。

By Noel Reynolds

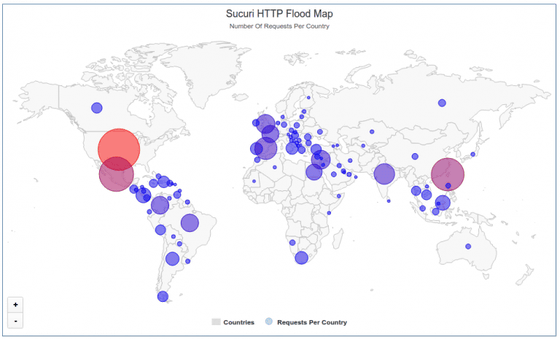

IoTデバイスを用いたDDoS攻撃はこれが初めての事例ではないそうですが、防犯カメラのみを使用してこれだけ長期にわたって強力なDDoS攻撃を行う事例はこれまでに遭遇したことがない、とSucuriのセキュリティチーム。DDoS攻撃がどこから行われているものかを分析するため、SucuriのセキュリティチームがIPアドレスの位置情報を分析したところ、アクセスは世界の至る所から行われていることが判明。また、2、3時間の攻撃で、なんと合計2万5513のユニークIPアドレスを検知したそうです。

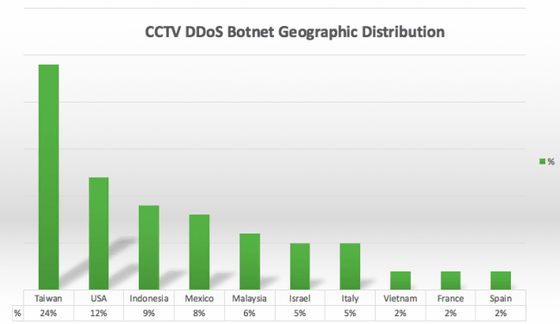

なお、攻撃に用いられた防犯カメラのIPアドレスの所在地トップ10は以下の通り。約4分の1となる24%が台湾、12%がアメリカ、9%がインドネシア、8%がメキシコ、6%がマレーシア、5%がイスラエルとイタリア、2%がベトナムとフランスとスペインです。

攻撃に用いられた防犯カメラのIPアドレスの所在地トップ10は、全体の75%を占めており、残りの25%は95の国と地域に分散しています。つまり、防犯カメラを用いたDDoS攻撃は105の国と地域から一斉に行われている、ということになります。

攻撃に用いられた防犯カメラのIPアドレスを世界地図上にマッピングすると以下のようになります。丸が大きい国ほど、多くのDDoS攻撃に用いられた防犯カメラが存在する国ということになり、日本にも小さな丸が存在することがわかります。

IPアドレスについて調査を進めるうちに、DDoS攻撃に用いられた防犯カメラは「Cross Web Server」上で動作しており、「DVR Components」というタイトルのデフォルトのHTTPページを持っていることが明らかになります。この情報から、SucuriのセキュリティチームはDDoS攻撃に使用されたIoTボットネットは、防犯カメラを用いたものなのではと推測することができたそうです。

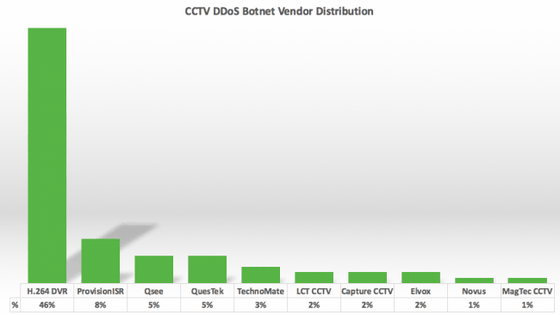

さらに、IPアドレスからDDoS攻撃に使用された防犯カメラの製造元や転売業者を分析した結果が以下のグラフ。最も多い「H.264 DVR」は、デフォルトのまま製造メーカー等をデータとして入力していない防犯カメラを指す模様。

DDoS攻撃はキャッシュバイパス攻撃の一種で、Sucuri Firewallを使用することで緩和することが可能。1秒間に5万回ものHTTPリクエストを処理できるサーバーは、通常は極わずかですが、Sucuriのエニーキャストネットワークとスタックの最適化により、その数は容易に緩和可能とのこと。なお、防犯カメラは通常のブラウザからのアクセスに見せかけるためにユーザーエージェントを偽装し、任意のリファラを設定していた模様。

最も頻繁に使用されていたリファラは以下の3つ。

http://engadget.search.aol.com/search?q=RANDOMKEYWORD

http://www.google.com/?q=RANDOMKEYWORD

http://www.usatoday.com/search/results?q=RANDOMKEYWORD

そして、最も多く模倣されたユーザーエージェントは以下の3つ。

・Mozilla/5.0 (Macintosh; Intel Mac OS X 10_7_4) AppleWebKit/534.57.5 (KHTML, like Gecko) Version/5.1.7 Safari/534.57.4

・Mozilla/5.0 (Windows NT 6.1) AppleWebKit/536.5 (KHTML, like Gecko) Chrome/19.0.1084.56 Safari/536.5

・Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727)

加えて、DDoS攻撃に用いられたIPアドレスの5%がIPv6アドレスだったそうです。

なお、この大規模なDDoS攻撃への対処法として、Sucuriのセキュリティチームは「Sucuri Firewallを使用すること」を推奨しています。

・関連記事

Google Playの人気ランクトップの無料ゲームアプリに仕込まれたマルウェア「Viking Horde」がボットネットを形成 - GIGAZINE

アノニマスのハッカー集団がDDoS攻撃「イカルス作戦」を実行して世界中の銀行をダウンさせていることが判明、今後の標的リストも明らかに - GIGAZINE

マルウェアにセキュリティソフトを組み込みユーザーを守るホワイトハッカーの登場か - GIGAZINE

45万台以上のスマートフォンがマルウェアに感染して1日45億リクエストのDDoS攻撃に荷担 - GIGAZINE

セガ「ファンタシースターオンライン2」の公式サイトがDDoS攻撃で閉鎖、ゲームサーバーも停止 - GIGAZINE

DDoS攻撃を行うウェブサービスの運営者がFBIで働いていることが判明 - GIGAZINE

・関連コンテンツ