ロシアのサイバースパイ集団「シークレットブリザード」が他のハッカーのサーバーやインフラを乗っ取って攻撃している

アメリカの通信会社であるLumenとMicrosoftの脅威インテリジェンスチームが協力した追跡キャンペーンにより、ロシアのサイバーハッキンググループのTurla、別名シークレットブリザードという脅威アクターの存在が明らかにされました。シークレットブリザードはパキスタンの脅威アクターが所持していたインフラを乗っ取る形ですでに侵害されているネットワークに独自の秘密攻撃を開始しており、ロシア連邦保安庁(FSB)ともつながりがあると考えられています。

Snowblind: The Invisible Hand of Secret Blizzard - Lumen Blog

https://blog.lumen.com/snowblind-the-invisible-hand-of-secret-blizzard/

Frequent freeloader part I: Secret Blizzard compromising Storm-0156 infrastructure for espionage | Microsoft Security Blog

https://www.microsoft.com/en-us/security/blog/2024/12/04/frequent-freeloader-part-i-secret-blizzard-compromising-storm-0156-infrastructure-for-espionage/

Russian hackers hijack Pakistani hackers' servers for their own attacks

https://www.bleepingcomputer.com/news/security/russian-hackers-hijack-pakistani-hackers-servers-for-their-own-attacks/

Lumenのサイバー脅威研究および運用部門であるBlack Lotus Labsは2024年12月4日に、2023年1月からMicrosoftと協力して追跡してきた脅威アクター「Turla」についてのレポートを公開しました。レポートによると、2022年12月から活動を進行したTurlaは、パキスタンの脅威アクター「Storm-0156」が以前侵入したネットワークにアクセスする形でマルウェアツールを展開しているとのこと。

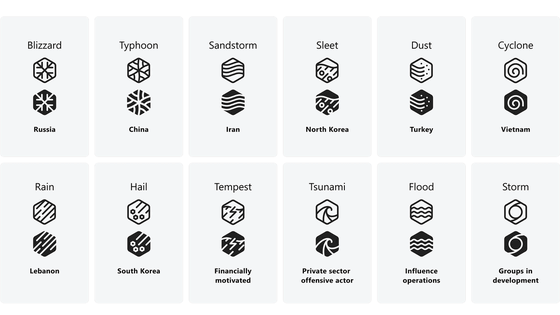

Microsoftは悪質な脅威アクターに気象現象にちなんだ名を付けるルールを発表しており、ロシアの脅威アクターには「○○ブリザード」と命名しています。Turlaはパキスタンの脅威アクターによるネットワークを使用していますが、アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁(CISA)はTurlaがロシア連邦保安局の情報部門であるセンター16が関連しているとしているため、Microsoftの命名規則に従って「シークレットブリザード」とレポートでは呼んでいます。

ロシア・北朝鮮・中国などの悪質な脅威アクターに「津波・台風・ブリザード」など気象現象にちなんだ名を付ける新ルールをMicrosoftが開始 - GIGAZINE

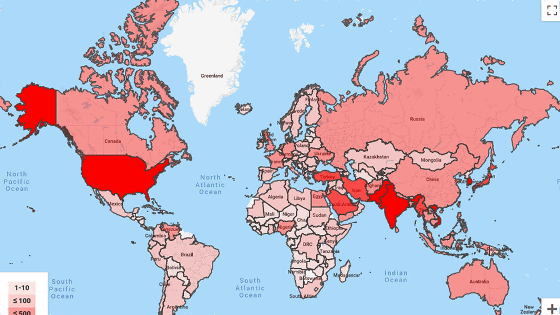

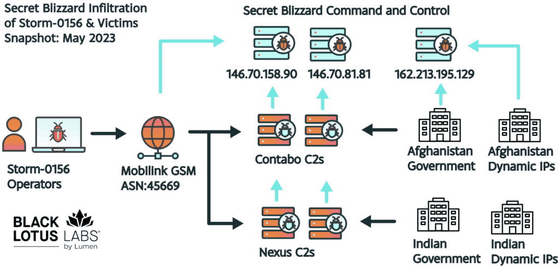

Storm-0156は、主にアフガニスタンやインドの政府機関などを攻撃対象として、データの傍受や収集、解読を実施していました。LumenはStorm-0156の活動を何年も監視しており、監視中にStorm-0156のコントロールサーバーを発見したところ、そのサーバーがロシアのハッカーに関係していることが判明している仮想専用サーバ(VPS)のIPアドレスとやり取りしていることが観察できたことから、シークレットブリザードの存在にたどり着きました。

シークレットブリザードは2022年後半に、Storm-0156の複数のコントロールサーバーに侵入し、バックドアやダウンローダーなど独自のマルウェアペイロードを展開しました。そのほかLumenは、Storm-0156が以前から実施していた戦術と一致しないデータ転送のパターンも指摘し、シークレットブリザードの動きを見つけ出しています。

Microsoftによると、シークレットブリザードによるStorm-0156へのアクセスは主に、アフガニスタンの外務省、アフガニスタン情報総局、アフガニスタン政府の外国領事館など、アフガニスタン政府機関にバックドアを設置するために使用されたと見られるそうです。Lumenは、「国家グループは最先端のセキュリティツールを使用して自らを保護することができないため、脅威アクター環境では特に侵害が簡単に実行されます」と説明しています。

以下は、Lumenによるシークレットブリザードの活動を示した図です。図の上部に水色で描かれているのがシークレットブリザードのコマンドで、それらはStorm-0156やアフガニスタン政府のネットワークに作られたバックドアから実行されることを示しています。Microsoftは、身元を隠すために既存の脅威アクターを乗っ取るシークレットブリザードの慎重なアプローチは、政治的配慮と関連している可能性があると指摘しています。

Lumenは「シークレットブリザードは、ロシア連邦保安庁を親組織として、作戦の秘密性を保ちながら目的を達成するために、一貫して洗練された技術を駆使してきました。シークレットブリザードによる独自の戦略は、脅威への対応によってネットワークの悪用が明らかになった場合、他の脅威アクターに責任を転嫁することになります。今回、私たちがレポートを公開したのは、アメリカやヨーロッパを含む西側諸国がロシアのサイバー活動を非難し続ける中で、今後もシークレットブリザードのようなアプローチが存続するだろうと考えたからです。Black Lotus Labs は、インターネットの保護とセキュリティ強化に役立てるため、ロシアの国家活動クラスターの監視と追跡を続けていきます」と述べました。

また、Microsoftは「シークレットブリザードが他の脅威アクターのインフラストラクチャやツールを乗っ取る頻度は高く、これがシークレットブリザードの意図的な戦術と手法であることを示唆しています。他の脅威アクターを乗っ取るアプローチには利点と欠点の両方があります。他者のキャンペーンを利用することで、シークレットブリザードは比較的最小限の労力で関心のあるネットワークに足場を築くことができます。一方で、攻撃のターゲットは元の脅威アクターの関心対象に限られるため、シークレットブリザードの手法で取得される情報は本来収集したい情報の優先順位と完全には一致しない可能性があります。また、最初の足場を築いた脅威アクターの運用セキュリティが不十分な場合、最初の侵害を実行したアクターが展開したツールでネットワークセキュリティアラートがトリガーされ、シークレットブリザードのアクティビティが意図せず公開される可能性があります」と調査の結果についてまとめています。

・関連記事

中国のハッカーがアメリカ大統領選のハリス陣営とトランプ陣営を狙って不正アクセスを試みていたことが判明 - GIGAZINE

ロシア・イラン・中国が民主主義の弱体化を狙ってアメリカの大統領選挙を猛攻撃中だとMicrosoftが緊急レポート - GIGAZINE

ハッカー集団「ボルト・タイフーン」の背後に中国政府がいるというアメリカ政府とMicrosoftの主張を中国側が「自作自演の茶番」だと否定 - GIGAZINE

インターネットと隔離されたPCからUSBドライブ経由でデータを盗むハッカー集団「GoldenJackal」の手口とは? - GIGAZINE

ロシア政府の関与するハッカー集団「スター・ブリザード」が用いる100以上のドメインをアメリカ司法省が押収 - GIGAZINE

ロシアのスパイ機関はターゲットがよく知る人物になりすまして攻撃を行っているという指摘 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1e_dh

You can read the machine translated English article Russian cyber espionage group Secret Bli….