インターネットと隔離されたPCからUSBドライブ経由でデータを盗むハッカー集団「GoldenJackal」の手口とは?

エアギャップとは、特定のネットワークやコンピューターをインターネットなどから物理的に切り離してセキュリティを高める方法の1つです。主に投票システムや電力をコントロールする産業用制御システムなど、機密性の高いシステムがエアギャップによって保護されています。このエアギャップを突破して政府機関を攻撃するハッカーグループ「GoldenJackal」が用いるツールセットについて、セキュリティ企業のESETが報告しました。

Mind the (air) gap: GoldenJackal gooses government guardrails

https://www.welivesecurity.com/en/eset-research/mind-air-gap-goldenjackal-gooses-government-guardrails/

GoldenJackalは少なくとも2019年から活動しているハッカーグループであり、ヨーロッパ・中東・南アジアの政府機関や外交機関を標的にしています。その詳細についてはあまり知られていませんが、セキュリティ企業のKasperskyによって2023年に報告されたツールセットは、いずれもスパイ活動に利用できるものでした。

ESETの研究チームは2022年5月、どのハッカーグループにも関連付けられないツールセットを発見しました。このツールセットにはKasperskyが報告したGoldenJackalのツールセットとの類似点があったため、ESETは詳細な分析を開始。その結果、2019年から2024年にかけてGoldenJackalが使っていた2つのツールセットが新たに特定されました。2種類のツールセットの詳細は以下の通り。

◆2019年のツールセット

ESETが新たに発見したツールセットのうち、古いものは南アジアの国家にある在ベラルーシ大使館を標的としたものでした。攻撃は2019年8月と9月、そして2021年7月に実行されたと目されています。

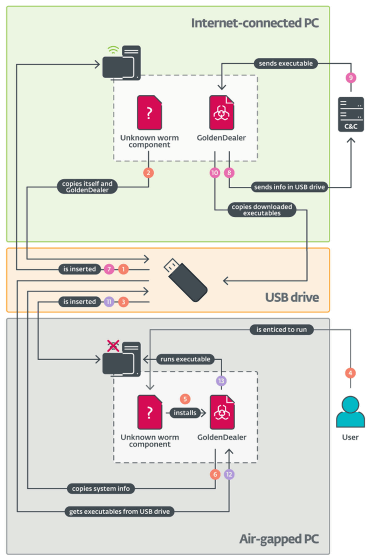

ESETが一連のエアギャップ攻撃について図示したものが以下。攻撃に必要なのは、対象が保有する「インターネットに接続されたPC(Internet-connected PC)」と「USBドライブ(USB drive)」、そして標的である「エアギャップされたPC(Air-gapped PC)」の3つの要素で、インターネットに接続されたPCにはすでにワームコンポーネントと「GoldenDealer」というコンポーネントが感染しています。

攻撃の流れは以下の通り。

1:ユーザーが持っているUSBドライブをインターネットに接続されたPCとつなげると、すでにPCへ感染していたワームコンポーネントとGoldenDealerがUSBドライブにコピーされる。この際、ワームコンポーネントはUSBドライブ上で最後に変更されたディレクトリ名に偽装して潜む。

2:その後、ユーザーがUSBドライブがエアギャップされたPCにつなげて、ディレクトリ名を偽装していたワームコンポーネントを誤って実行する。

3:ワームコンポーネントがエアギャップされたPCにGoldenDealerをインストールし、システム情報をUSBドライブにコピーする。

4:USBドライブが再びインターネットに接続されたPCに接続されると、USBドライブに保存された「エアギャップされたPCの情報」がC&Cサーバーに送信される。

5:C&Cサーバーから「エアギャップされたPCで実行するためのファイル」がUSBドライブに送信される。

6:ユーザーが再びUSBドライブをエアギャップされたPCにつなげると、USBドライブに保存されていたファイルが実行される。

2019年のツールセットでは、3つの主要なコンポーネントが使用されています。そのうちの1つがUSBの抜き差しを監視し、エアギャップされたPCに接続されているのか、インターネットにつながったPCに接続されているのかを判断する「GoldenDealer」です。GoldenDealerはインターネットに接続されている時にC&Cサーバーから実行可能ファイルをダウンロードしたり、エアギャップされたPCに接続されている時にファイルを実行したりする役目を果たしています。

2つ目のコンポーネントが、さまざまな機能を備えたモジュールで構成されたバックドアの「GoldenHowl」です。GoldenHowlはJSONファイルからマルウェアの設定を複合して読み込んだり、マルウェアが使用するディレクトリを作成したり、C&Cサーバーとの通信をサポートしたりするとのこと。

3つ目のコンポーネントは、Goで記述されたシンプルなコンポーネントである「GoldenRobo」です。GoldenRoboはエアギャップされたPCにある各ドライブにアクセスし、ファイルをC&Cサーバーに送信する役目を担っています。

◆ヨーロッパの政府機関を標的に使用された新しいツールセット

ESETが発見したもう1つのツールセットは、ヨーロッパの政府機関を標的とした2022年5月~2024年3月の攻撃で使われたものです。このツールセットは以前と同様にエアギャップされたPCを標的にしていましたが、以前のツールセットよりも高度なモジュール化されたコンポーネントを使用していました。

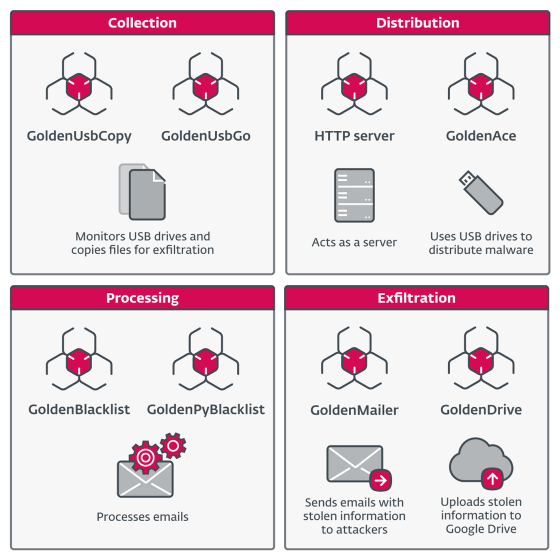

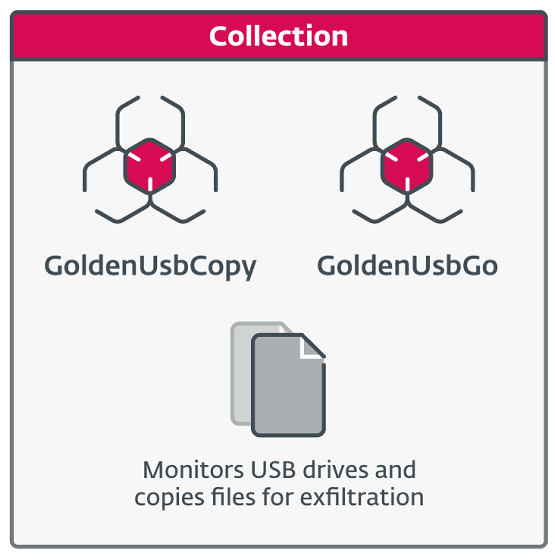

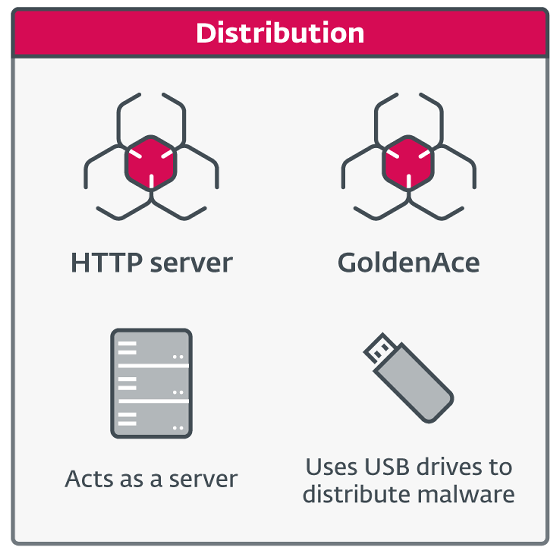

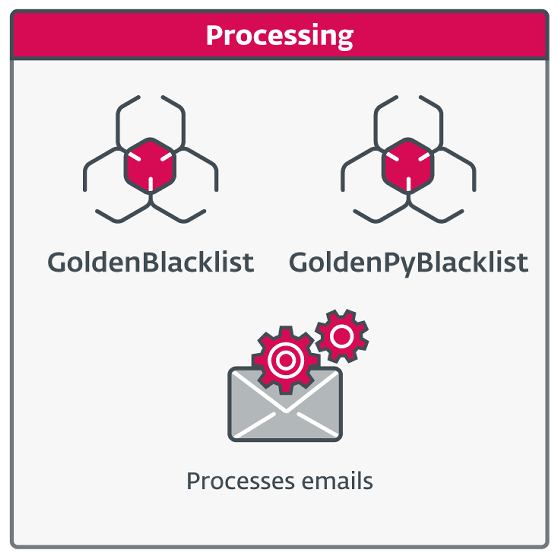

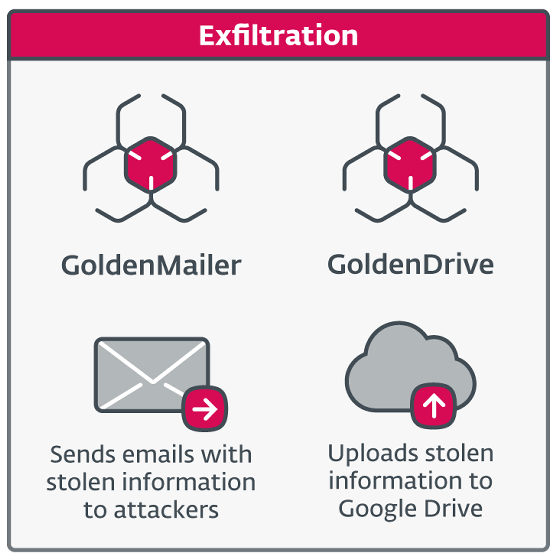

新たなツールセットで確認されたコンポーネントは以下の通り。ESETは8つのコンポーネントを「収集(Collection)」「配布(Distribution)」「処理(Processing)」「漏えい(Exfiltration)」の4タイプに分類しています。

このうち「収集」に分類された「GoldenUsbCopy」は、USBドライブの挿入を監視してディスク上に保存されたファイルをコピーするコンポーネントです。「GoldenUsbGo」も同様のコンポーネントですが、こちらはより洗練されたシンプルな実装で同じ機能を提供するとのこと。

「配布」に分類されたコンポーネントである「GoldenAce」は、他の悪意がある実行ファイルを拡散し、USBドライブ経由でステージングされたファイルを取得するために使用されます。また、パッケージ化されたPythonのHTTPサーバーも、モジュールに含まれているとのことです。

「処理」コンポーネントである「GoldenBlacklist」は、ローカルサーバーから暗号化されたアーカイブをダウンロードし、電子メールを調べて興味のあるメッセージのみを保存するとのことで、「GoldenPyBlacklist」はこのPython実装です。

「漏えい」に分類されたコンポーネントの「GoldenMailer」は、攻撃者が管理するアカウントに添付ファイル付きのメールを送信してファイルを盗み出します。一方で「GoldenDrive」というコンポーネントは、ファイルをGoogleドライブにアップロードすることで盗み出す機能を持っています。

◆結論

ESETは、「このブログ投稿では、GoldenJackalがヨーロッパを含む政府機関の隔離されたシステムを標的にするために使った、2つの新しいツールセットを明らかにしました。これらに共通する機能には、USBドライブを使用して機密文書を盗むことが含まれます」「エアギャップネットワークを侵害するための2つの異なるツールセットをわずか5年で展開したことは、GoldenJackalがターゲットが使用するネットワークセグメンテーションを認識する、高度な脅威アクターであることを示しています」と述べました。

なお、ESETはGoldenJackalの活動を特定の国家に結びつけていませんが、GoldenHowlに含まれる表現にロシア語圏にみられる特徴があったことから、少なくともGoldenHowlの開発者はロシア語話者である可能性が示唆されています。

・関連記事

Microsoftがインターネット接続不可でハッキングリスクを軽減できるスパイ向けの生成AIをリリース - GIGAZINE

「冷却ファンの振動」からPCの機密データを盗み出すことが可能と判明 - GIGAZINE

超音波でネットから隔離されたコンピューターからデータを盗む方法が判明 - GIGAZINE

ネットから隔離されたPCのデータを「電線」から盗み出す方法が登場 - GIGAZINE

ビットコインをネットから隔離された安全なコールドストレージ上からでも盗み出してしまう技術「BeatCoin」 - GIGAZINE

液晶モニターからの「音」でデータを盗む恐るべき技術「PIXHELL攻撃」が登場 - GIGAZINE

レーザー光を照射してチップの脆弱性を突くオープンソースのツール「RayV Lite」誕生、約7万円で作成可能で既存ツールの何百倍も安価 - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by log1h_ik

You can read the machine translated English article What is the method of the hacker group '….