GitHubで別のユーザーになりすまして悪意あるコードを追加しようとする攻撃が確認される

GitHubで公開されているオープンソースプロジェクトは、コードに記述の誤りがあった場合、誰でも修正提案を出すことが可能です。しかし、この仕組みを悪用して、悪意あるコードを追加しようとする試みも多数確認されています。直近では、身元を隠すのではなく、他人になりすまして「悪意あるコミットをしようとしている」ように見せる事例が確認されています。

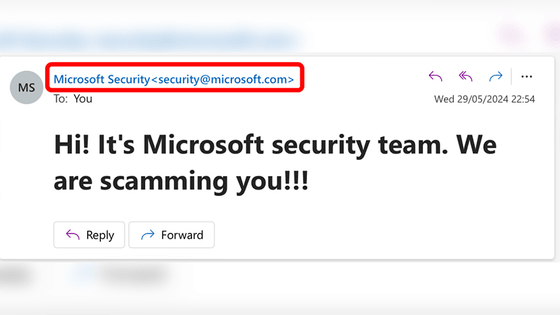

GitHub projects targeted with malicious commits to frame researcher

https://www.bleepingcomputer.com/news/security/github-projects-targeted-with-malicious-commits-to-frame-researcher/

AIを誰でも使えるようにする技術に取り組むスタートアップ・EXO Labsの共同創業者であるアレックス・チーマ氏は、自社のGitHubリポジトリに奇妙なコミットを発見。バックドアを設けるコードであるとして、警告を発しました。

Backdoor attempt on @exolabs through an innocent looking PR.

— Alex Cheema - e/acc (@alexocheema) November 12, 2024

Read every line of code. Stay safu. pic.twitter.com/M0WHoCF5Mu

コードは「Mac向け機械学習フレームワークのMLXがDeepseekモデルの実行を求めている」という説明とともに、2桁~3桁の数字が大量に羅列されたものでした。

セキュリティ関係に詳しいニュースサイトのBleepingComputerによると、数字はPythonのコードを変換したもので、元に戻すと、あるURLから「stage1payload」という名前のデータを読み取ろうとしていました。

コードを追加したGitHubアカウントは「evildojo666」、ファイルが置かれていたURLのドメイン名は「evildojo」で、プログラマーのマイク・ベル氏が好んで用いているフレーズでした。なお、ベル氏の本物のGitHubアカウントは「mikedesu」です。

ベル氏はこの件について「誰かが私になりすましています」「なりすまし犯は私が無視していることに怒っているのだと思います」「他の人まで巻き込まれていることは申し訳なく思います」「数時間はゲーム休暇をいただきます(最優先)」と投稿しました。

If you're looking for clarity about the Github backdoor attempts from November 12th:

— darkmage (@evildojo666) November 12, 2024

- someone is impersonating me

- impersonator mad that i'm not giving them attention

- i am sorry others are being dragged into it

- taking a few hours off to work on my game again (priority)

BleepingComputerの調べによれば、データのダウンロード元にあたるURLにアクセスしてもデータは見つからなかったとのこと。GitHubで他人になりすましたアカウントの作成が容易であることから、ベル氏が説明したように、何者かがベル氏になりすまして行ったものである可能性は十分にあるといえます。

「evildojo666」と同様に、「darkimage666」というアカウントも悪意あるコードの追加を試みた形跡が報告されているのですが、この「darkimage666」はアイコンにベル氏のXアカウントの画像を用いた上でプロフィールもベル氏のものを使用していたとのこと。なお、「evildojo666」「darkimage666」はともに削除されています。

なお、「yt-dlp」など複数の人気プロジェクトが、同様の悪意あるコミットの標的になっていることが報告されていて、少なくとも18件のプルリクエストが確認されているとのこと。

この種の攻撃では、直近では2024年4月に発覚した「XZ Utils」への悪意あるバックドアの埋め込みが有名な事例で、他のプロジェクトにも同様の攻撃が行われているとの警告が発せられています。

「XZ Utils」に仕掛けられたサイバー攻撃と同様のものが他のプロジェクトにも仕掛けられているとOpenSSFが警告 - GIGAZINE

・関連記事

Red HatやDebianなどLinuxディストリビューションの組込み圧縮ツール「XZ Utils」に悪意のあるバックドアが仕掛けられていたことが発覚 - GIGAZINE

XZ Utilsにバックドア攻撃が行われるまでのタイムラインまとめ - GIGAZINE

圧縮ツール「XZ Utils」にバックドアを仕込んだ謎の人物「Jia Tan」は一体何者なのか? - GIGAZINE

Linux環境で使用されている圧縮ツール「XZ Utils」のバックドアはどのように埋め込まれるのかをセキュリティ企業のカスペルスキーが解説 - GIGAZINE

・関連コンテンツ

in ネットサービス, セキュリティ, Posted by logc_nt

You can read the machine translated English article Attacks on GitHub attempting to add mali….