ユーザー名が52文字以上だと「パスワードなしでログインできる」欠陥が3カ月間も存在していたことをOktaが公表

IDやパスワードなどのユーザアカウントを一元管理するシステムを手がけるOktaが、「ユーザー名が52文字以上だとパスワードによる認証を回避できる脆弱(ぜいじゃく)性」が2024年7月23日から約3カ月間にわたって存在していたと発表しました。

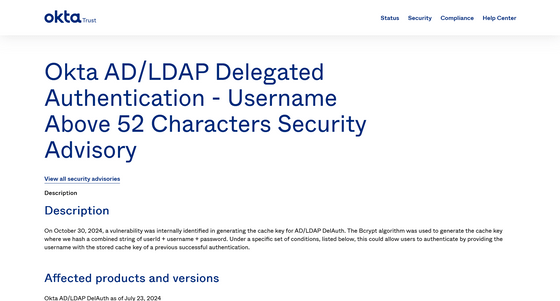

Okta AD/LDAP Delegated Authentication - Username Above 52 Characters Security Advisory

https://trust.okta.com/security-advisories/okta-ad-ldap-delegated-authentication-username/

Oktaは2024年11月1日に、同社の委任認証システムである「Okta AD/LDAP DelAuth」に、正しいパスワードを入力しなくてもアカウントにログインできる脆弱性があったと報告しました。

Oktaのセキュリティ勧告によると、ユーザー名が52文字以上で、過去にそのユーザーが認証に成功した履歴がある場合、保存されたキャッシュキーを使用して認証できてしまうとのこと。

AD/LDAP DelAuthのキャッシュキーの生成にはBcryptというアルゴリズムが使われていましたが、このアルゴリズムでは「userId+username+password」を組み合わせた文字列をハッシュ化してキャッシュキーを生成します。

これにより、AD/LDAPエージェントがダウンしていたりトラフィックが多すぎたりした場合、ユーザーは保存されたキャッシュキーを使用して認証できる可能性があったとのことです。

多要素認証(MFA)が使われている場合はこの問題を回避できましたが、不具合は2024年7月23日から10月30日までシステムに存在し続けました。

Oktaは10月30日にこの脆弱性を発見し、同日暗号アルゴリズムをBcryptからPBKDF2に切り替えることで問題に対処しました。

Oktaは顧客に対し、「2024年7月23日から10月30日までの期間、52文字を超えるユーザー名による予期しない認証があるかどうか、システムログを調査する必要があります」と述べるとともに、多要素認証の設定やフィッシング耐性のある認証システムの使用を推奨しました。

・関連記事

AndroidのパスワードマネージャーからWebViewを悪用して資格情報を盗み出せる脆弱性「AutoSpill」が発見される - GIGAZINE

iPhone全モデルと2020年以降のMacからパスワードやメールを盗み出す「iLeakage」が報告される、実際に動作するデモ映像もあり - GIGAZINE

Apple Vision Proでユーザーの視線を追跡してパスワードを盗み取る攻撃「GAZEploit」が発見される - GIGAZINE

YubiKey 5にサイドチャネル攻撃でセキュリティが破られる脆弱性が見つかる、バージョン5.7より前のYubiKeyは永久に危険との勧告 - GIGAZINE

GmailやAmazonでは「HTMLにプレーンテキストでパスワードが保存されている」とセキュリティ研究者が警告 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1l_ks

You can read the machine translated English article Okta announces that a flaw that allowed ….