BitLockerの回復キーを一瞬で奪取する激安デバイスが作り出されてしまう

Windows 10 ProやWindows 11 ProなどのWindows上位エディションにはストレージ暗号化機能「BitLocker」が搭載されており、攻撃者にPCを分解されてストレージを抜き取られた場合でも情報の閲覧を防ぐことができます。ところが、BitLockerの暗号化解除用の回復キーを一瞬で奪取できるデバイスがセキュリティ系YouTuberのstacksmashing氏によって開発されてしまいました。

Breaking Bitlocker - Bypassing the Windows Disk Encryption - YouTube

◆BitLockerの回復キーを奪取する実例

以下はLenovo製のノートPCで、BitLockerによるストレージ暗号化が施されています。

ノートPCのカバーを外し始めるstacksmashing氏。

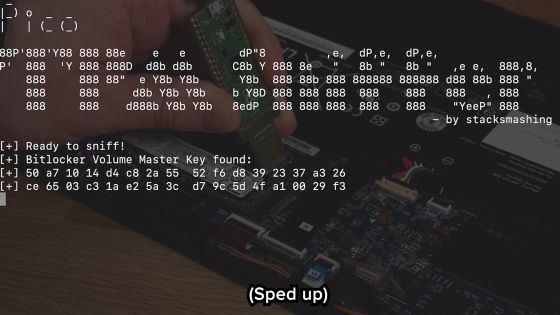

カバーを外したら、回復キー奪取用デバイスを基板上の端子に当てます。

デバイスを端子に当てると一瞬で回復キーが読み取られました。ノートPCの分解を始めてから回復キーを奪取するまでにかかった時間はわずか42.9秒です。

◆回復キーを奪取する仕組み

stacksmashing氏が回復キーの奪取を試みたLenovo製ノートPCには「TPM」と呼ばれるセキュリティチップが搭載されていました。

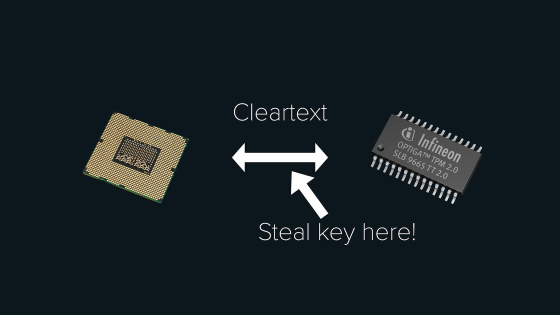

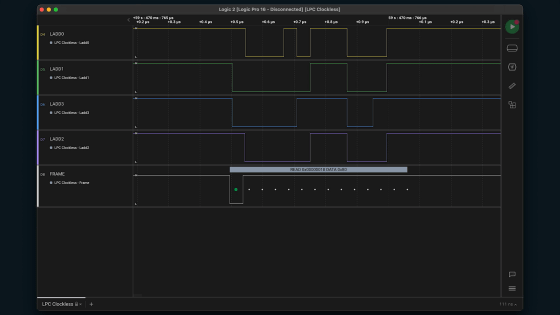

TPMにはBitLockerの回復キーが暗号化された状態で保存されています。TPMはシステムの起動時にハードウェアの正常性を確認した上で回復キーを復号してCPUに送信するのですが、TPMとCPU間の通信は暗号化を伴わずに実行されています。stacksmashing氏はTPMとCPU間の通信が暗号化されていないことに目をつけ、LPCバスを通る通信を分析することで回復キーを奪取する手法を考案しました。

テストに使ったLenovo製ノートPCの基板上には何も実装されていないコネクタが残っていたため、コネクタに電極を接続。

通信内容を分析することで回復キーを奪取することに成功しました。

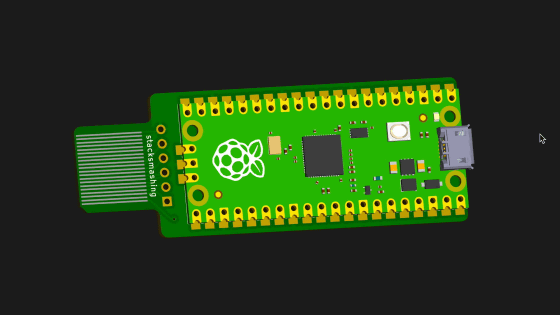

上記の方法では「コネクタに電極を接続する」「通信内容を分析して回復キーを導き出す」といった操作が必要です。stacksmashing氏はこれらの操作を簡略化するために通信内容を処理するためのRaspberry Pi Picoやコネクタを搭載したデバイスを設計しました。

完成したデバイスの見た目はこんな感じ。デバイスの名前は「Pico TPM Sniffer」で、総コストは約10ドル(約1500円)とのこと。

反対側にはRaspberry Pi Picoが搭載されています。

コネクタも搭載しているので、電極を慎重に接続する手間も省けます。

Pico TPM Snifferを用いることで、冒頭の「42.9秒での回復キー奪取」を実現したというわけです。

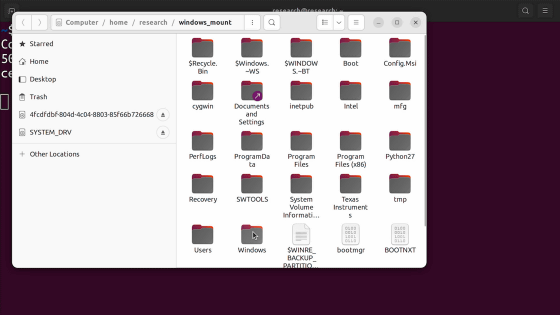

回復キーさえ奪取してしまえば、後はストレージを抜き取って他のマシンに接続して回復キーを用いて復号するだけでストレージの中身を閲覧できます。

stacksmashing氏は実際にBitLockerで暗号化されたストレージを復号することに成功しています。

なお、近年のCPUはTPMを内蔵しているものが多く、今回のテストに用いたLenovo製ノートPCのように専用のTPMチップを搭載しているノートPCは減りつつあります。それでもいくつかのモデルでは依然として同様の手法で回復キーを奪取可能とのことです。

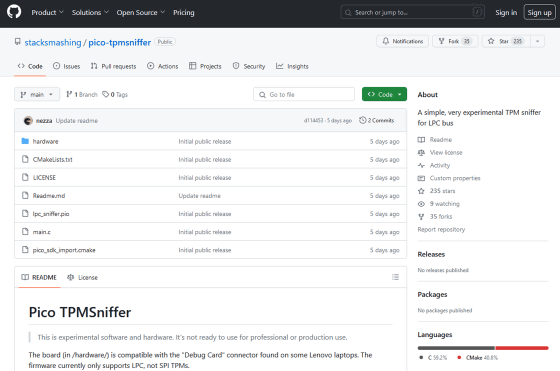

stacksmashing氏はPico TPM Snifferの設計図を以下のリンク先で公開しています。

GitHub - stacksmashing/pico-tpmsniffer: A simple, very experimental TPM sniffer for LPC bus

https://github.com/stacksmashing/pico-tpmsniffer

・関連記事

PCを保護するモジュール「TPM」をハードウェア経由でハッキングしてデータにアクセスできるとの報告 - GIGAZINE

Windows 11に必須な「TPM」で保護されたPCから情報を盗み出す手口をセキュリティ企業が解説 - GIGAZINE

Windowsのストレージ暗号化機能「BitLocker」をバイパス可能な脆弱性が報告される - GIGAZINE

Windows 11のUEFIセキュアブートをバイパスしてPCを乗っ取る恐るべきマルウェア「BlackLotus」が70万円弱で販売されていることが発覚 - GIGAZINE

・関連コンテンツ

in 動画, ハードウェア, セキュリティ, Posted by log1o_hf

You can read the machine translated English article A super cheap device is created that ins….