「HTTP/2ラピッドリセット攻撃」でGoogle Cloudに最大で毎秒3億9800万リクエストのDDoS攻撃があったことが判明

2023年2月にCloudflareが毎秒7100万リクエストのDDoS攻撃を受けました。これは2022年6月にGoogle Cloudが受けた毎秒4600万リクエストを超える、史上最大規模のHTTP DDoS攻撃でしたが、それを桁違いに上回る毎秒3億9800万リクエストに及ぶ攻撃があったことをGoogle Cloudが報告しています。

Google Cloud mitigated largest DDoS attack, peaking above 398 million rps | Google Cloud Blog

https://cloud.google.com/blog/products/identity-security/google-cloud-mitigated-largest-ddos-attack-peaking-above-398-million-rps/

How it works: The novel HTTP/2 ‘Rapid Reset’ DDoS attack | Google Cloud Blog

https://cloud.google.com/blog/products/identity-security/how-it-works-the-novel-http2-rapid-reset-ddos-attack

HTTP/2 Zero-Day Vulnerability Results in Record-Breaking DDoS Attacks

https://blog.cloudflare.com/zero-day-rapid-reset-http2-record-breaking-ddos-attack/

How AWS protects customers from DDoS events | AWS Security Blog

https://aws.amazon.com/jp/blogs/security/how-aws-protects-customers-from-ddos-events/

ここ数年、DDoS攻撃の規模は急激に拡大していて、2022年6月にCloudflareに対して行われた攻撃は最大で毎秒2600万リクエストの規模でしたが、2022年8月にGoogle Cloudに対して行われた攻撃は最大で毎秒4600万リクエストへと拡大。

2023年に入ると、Cloudflareに対して毎秒7100万リクエストというDDoS攻撃が報告されています。

Cloudflareが史上最大規模となる毎秒7100万リクエストの攻撃を受けたことを報告 - GIGAZINE

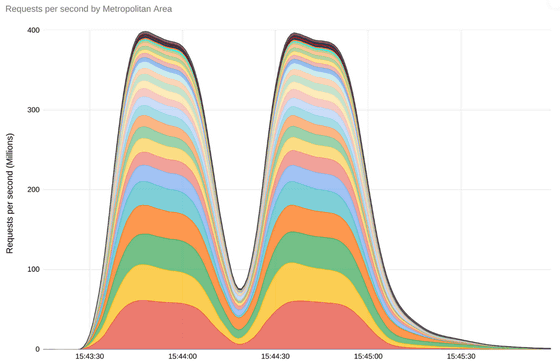

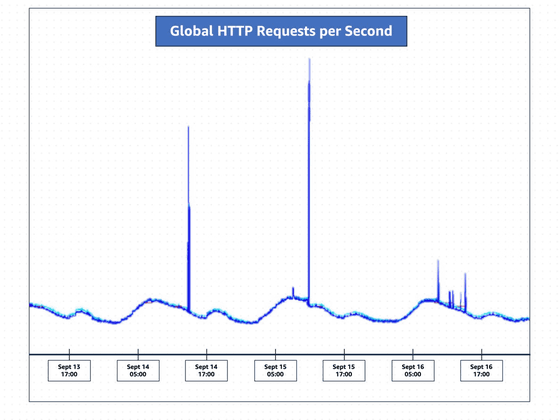

そして2023年8月に新たな攻撃が行われたということになります、今回の攻撃はピーク時に毎秒3億9800万リクエストに達するもので、規模は以前の7.5倍に拡大しています。Googleによると攻撃は2分間で、その規模は2023年9月の1カ月間のWikipediaの総閲覧数よりも多いものだったそうです。

同時期に、Cloudflareでピーク時に毎秒2億1000万リクエストを超える攻撃が観測されているほか、AWSでも毎秒1億5500万リクエストを観測しています。

Googleはこの攻撃を防いだものの、8月下旬以降、攻撃はなおもGoogleのサービスやGoogle Cloudのインフラ、Googleの顧客を含むインフラプロバイダを対象として続いているとのこと。

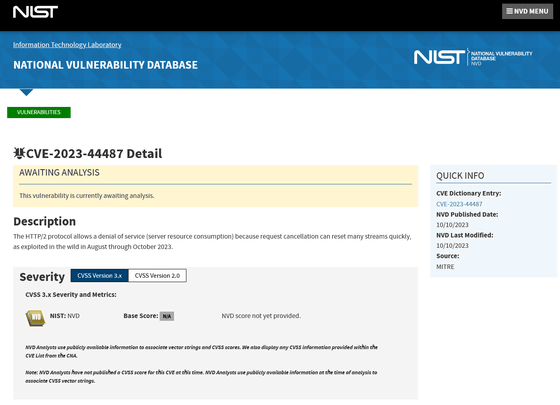

Google、Cloudflare、AWSはお互いに大規模攻撃が発生していることを確認し、攻撃の原因がHTTP/2プロトコルの一部機能とサーバーの実装を悪用することで行われているものであることを明らかにしています。この内容は、脆弱性「CVE-2023-44487」として報告されています。

NVD - CVE-2023-44487

https://nvd.nist.gov/vuln/detail/CVE-2023-44487

今回の攻撃は「HTTP/2ラピッドリセット攻撃」と表現されています。

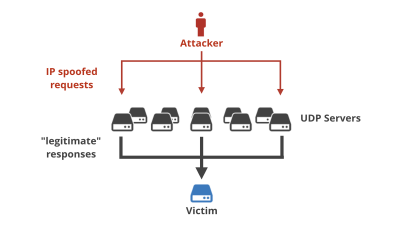

HTTP/2プロトコルでは、クライアントは「RST_STREAM」フレームを送信することにより、前のストリームをキャンセルする必要があることをサーバーに明示できます。このとき、サーバーとクライアントはキャンセルの調整をする必要がなく、クライアントによる一方的なキャンセルが行えます。サーバーが「RST_STREAM」フレームを受信すれば、クライアントは他のデータが処理される前にキャンセルが即座に有効になると想定します。

そこで、エンドポイントから複数のストリームを開き、サーバーやプロキシからの応答を待つことなくただちにストリームのキャンセルを行い、またストリームを開く、というのが「HTTP/2 ラピッドリセット攻撃」です。ストリームが即座にキャンセルされるため、攻撃者は同時オープンストリームの数を超えることなくリクエストを送り続けることができるというわけです。

なお、ロードバランサーやプロキシサーバーとして動作するオープンソースソフトウェアのHAProxyは、2018年にリリースされたバージョン1.9で開発されたコードにより当該脆弱性にすでに対応済みで、影響は出ないことを明らかにしています。

HAProxy is not affected by the HTTP/2 Rapid Reset Attack (CVE-2023-44487)

https://www.haproxy.com/blog/haproxy-is-not-affected-by-the-http-2-rapid-reset-attack-cve-2023-44487

また、Webサーバシステムの「NGINX」は、パフォーマンスとリソース消費を理由として、初期設定で同時ストリーム数を128、HTTPキープアライブを1000としており、このままの値で運用しているなら問題ないと説明しています。

HTTP/2 Rapid Reset Attack Impacting NGINX Products - NGINX

https://www.nginx.com/blog/http-2-rapid-reset-attack-impacting-f5-nginx-products/

・関連記事

「史上類を見ないレベル」のDDoS攻撃を実行可能と評されるマルウェア「Mirai」を10代の少年3人が構築した経緯とは? - GIGAZINE

DDoS攻撃代行サービスを運営していた13ドメインを摘発する「オペレーション・パワーオフ」作戦が実行される - GIGAZINE

お金を払えば好きなサイトにDDoS攻撃できる代行サイトを運営した6人の男たちが起訴される - GIGAZINE

20万件の攻撃を実行した「DDoS攻撃代行サブスクリプションサービス」の運営者に懲役2年の実刑判決 - GIGAZINE

わずか9歳の子どもが学校にDDoS攻撃を仕掛けていることが判明 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by logc_nt

You can read the machine translated English article It turned out that there was a DDoS atta….