Google Authenticatorのバックアップ機能はE2E暗号化されておらず重大なセキュリティリスクにさらされる可能性が高いことが判明

ログイン情報の複数デバイス間同期に対応した「Google Authenticator(Google認証システム)」のクラウドバックアップにおいて、エンドツーエンド(E2E)暗号化が行われていないことがセキュリティ研究者の調べで明らかになりました。Googleはこの懸念を受けて、Google Authenticatorの将来的なE2E対応を表明しています。

Google has just updated its 2FA Authenticator app and added a much-needed feature: the ability to sync secrets across devices.

— Mysk ???????????????? (@mysk_co) April 26, 2023

TL;DR: Don't turn it on.

The new update allows users to sign in with their Google Account and sync 2FA secrets across their iOS and Android devices.… pic.twitter.com/a8hhelupZR

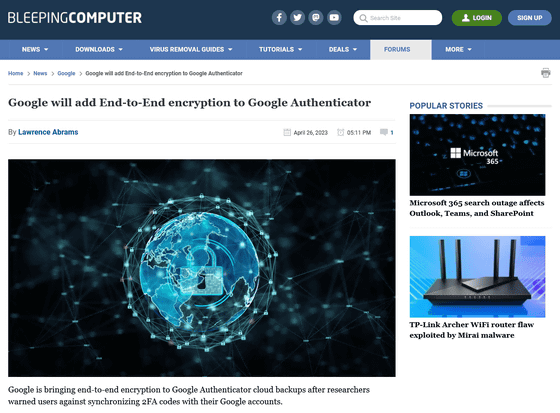

Google will add End-to-End encryption to Google Authenticator

https://www.bleepingcomputer.com/news/google/google-will-add-end-to-end-encryption-to-google-authenticator/

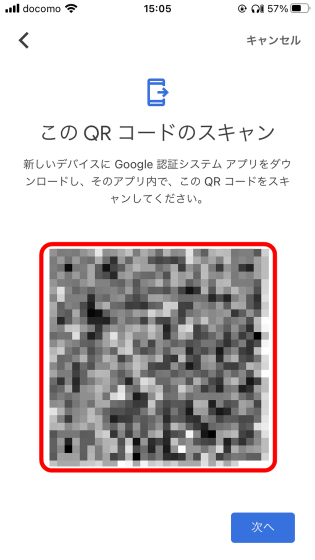

App Storeでは「Google Authenticator」、Google Playでは「Google 認証システム」の名前で提供されているこのサービスは、2要素認証で利用可能なワンタイムパスワードの発行アプリです。「Microsoft Authenticator」などの他社製ワンタイムパスワード発行アプリではクラウドを介したバックアップ機能が搭載されていますが、Google Authenticatorには長らくクラウドを介したバックアップ機能が存在せず、QRコードを用いたバックアップ方法しか用意されていませんでした。このため、Google Authenticatorには「バックアップ前に端末が壊れてしまうと2要素認証を利用できなくなる」という問題がありました。

スマホを壊してGoogle製二要素認証アプリのバックアップコードが生成不能になったという体験談、バックアップ方法はこれ - GIGAZINE

そこに登場したのがGoogleアカウントを介したクラウド同期。これにより、仮に端末を紛失してしまっても、Googleアカウントでログインさえできれば別の端末でワンタイムパスワードが確認できるようになりました。

Google Authenticator(Google認証システム)がログイン情報のデバイス間同期に対応してバックアップがめちゃくちゃ簡単になったので同期手順をまとめてみた - GIGAZINE

しかし、セキュリティ企業・Myskの研究者は、Google Authenticatorで当該ログイン情報がクラウドにアップロードされる際、E2E暗号化されていないことを発見しました。E2E暗号化されていないということは、Google AuthenticatorがGoogleのサーバーに送ったデータに本来は権限のないユーザーがアクセスできる可能性があるということです。

2要素認証のQRコードには、ワンタイムパスワード生成用の鍵やシードが含まれていて、もしこの鍵やシードを誰かが入手した場合、同じワンタイムパスワードを生成して2要素認証を突破することができてしまいます。

このため、Myskは端的に「Google Authenticatorのクラウド同期は使ってはいけない」と呼びかけました。

この反応を受けて、Googleのグループプロダクトマネージャーであるクリスチャン・ブランド氏は、将来的にGoogle AuthenticatorにE2E暗号化を提供する予定を明らかにしました。なお、提供時期は明らかになっていません。

(1/4) We’re always focused on the safety and security of @Google users, and the newest updates to Google Authenticator was no exception. Our goal is to offer features that protect users, BUT are useful and convenient.

— Christiaan Brand (@christiaanbrand) April 26, 2023

・関連記事

Google Authenticator(Google認証システム)がログイン情報のデバイス間同期に対応してバックアップがめちゃくちゃ簡単になったので同期手順をまとめてみた - GIGAZINE

スマホを壊してGoogle製二要素認証アプリのバックアップコードが生成不能になったという体験談、バックアップ方法はこれ - GIGAZINE

Twitterのショートメールを使った2要素認証が2023年3月20日以降は有料に、無料のまま2要素認証を有効にする方法は? - GIGAZINE

無料で二要素認証ができ安全にバックアップ&デバイス間でエクスポートもできるオープンソースアプリ「Aegis Authenticator」レビュー - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by logc_nt

You can read the machine translated English article It turns out that the backup function of….