Intel製CPUのマイクロコードを抽出できるソフトウェアが公開される

近年流通しているCPUの多くはマイクロプログラム方式と呼ばれる実装方式を採用しており、セキュリティ上の欠陥が見つかった際などにマイクロコードを書き換えることでアップデートを適用できます。IntelやAMDなどのCPUメーカーは基本的にマイクロコードの内容を公開していないのですが、一部のIntel製CPUのマイクロコードを抽出可能なソフトウェアがハードウェア研究者によって公開されました。

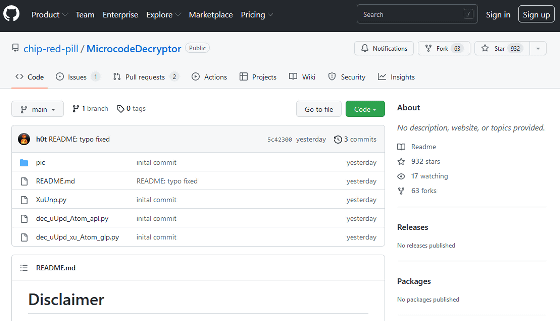

chip-red-pill/MicrocodeDecryptor

https://github.com/chip-red-pill/MicrocodeDecryptor

Intel製CPUのマイクロコードを抽出するソフトウェアは、ハードウェア研究者のMaxim Goryachy氏、Mark Ermolov氏、Dmitry Sklyarov氏らによって開発されました。

Goryachy氏によると、開発したソフトウェアではIntel製CPUの脆弱(ぜいじゃく)性「Red Unlock」を用いてデバッグモードをアクティブにすることでマイクロコードを抽出できるとのこと。マイクロコードはRC4で暗号化されていますが、開発チームはApollo Lake世代とGemini Lake世代の復号化キーを取得することに成功。これによって、以下のCPUのマイクロコードを抽出することが可能となりました。

| モデル | アーキテクチャ |

| Pentium J4205 | Goldmont, Apollo Lake |

| Celeron J3455 | Goldmont, Apollo Lake |

| Celeron J3355 | Goldmont, Apollo Lake |

| Pentium N4200 | Goldmont, Apollo Lake |

| Celeron N3450 | Goldmont, Apollo Lake |

| Celeron N3350 | Goldmont, Apollo Lake |

| Atom x7 E3940 | Goldmont, Apollo Lake |

| Atom x5 E3930 | Goldmont, Apollo Lake |

| Atom x7 A3960 | Goldmont, Apollo Lake |

| Atom x7 A3950 | Goldmont, Apollo Lake |

| Atom x5 A3940 | Goldmont, Apollo Lake |

| Atom x5 A3930 | Goldmont, Apollo Lake |

| Atom C3958 | Goldmont, Denverton |

| Atom C3955 | Goldmont, Denverton |

| Atom C3858 | Goldmont, Denverton |

| Atom C3850 | Goldmont, Denverton |

| Atom C3830 | Goldmont, Denverton |

| Atom C3808 | Goldmont, Denverton |

| Atom C3758 | Goldmont, Denverton |

| Atom C3750 | Goldmont, Denverton |

| Atom C3708 | Goldmont, Denverton |

| Atom C3558 | Goldmont, Denverton |

| Atom C3538 | Goldmont, Denverton |

| Atom C3508 | Goldmont, Denverton |

| Atom C3338 | Goldmont, Denverton |

| Atom C3308 | Goldmont, Denverton |

| Pentium Silver J5005 | Goldmont Plus, Gemini Lake |

| Celeron J4105 | Goldmont Plus, Gemini Lake |

| Celeron J4005 | Goldmont Plus, Gemini Lake |

| Pentium Silver N5000 | Goldmont Plus, Gemini Lake |

| Celeron N4100 | Goldmont Plus, Gemini Lake |

| Celeron N4000 | Goldmont Plus, Gemini Lake |

| Pentium Silver N5030 | Goldmont Plus, Gemini Lake Refresh |

| Celeron N4120 | Goldmont Plus, Gemini Lake Refresh |

| Celeron N4020 | Goldmont Plus, Gemini Lake Refresh |

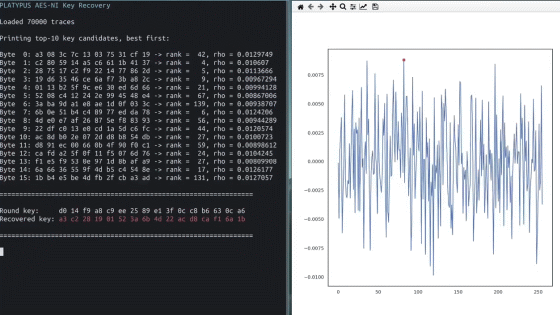

Goryachy氏は、マイクロコードを抽出して分析することで、Intelのセキュリティ技術「Intel TXT」や仮想化支援技術「VT-x」について探求したり、2018年に大きな話題となった脆弱性「Spectre」に対するIntelの対処を理解したりできると述べています。

Today we've published Intel Microcode decryptor! It gives you an amazing opportunity for researching x86 platforms. You can understand how Intel mitigated spectre vulnerability, explore the implementation of Intel TXT, SGX,VT-x technologies! Enjoy it! https://t.co/CrMYbrPu03 pic.twitter.com/pW6iQoUGLJ

— Maxim Goryachy (@h0t_max) July 18, 2022

なお、公開されたソフトウェアではマイクロコードの抽出はできますが、マイクロコードの書き換えには対応していないとのことです。

・関連記事

Intelがチップ価格を最大20%引き上げる予定、インフレによるコスト増で秋には幅広いCPUや周辺機器の価格が上昇か - GIGAZINE

Intel製CPUに「消費電力の監視データ」から暗号化キーを解読される脆弱性が判明 - GIGAZINE

Intelの新型CPUにUSBポート経由でシステムのフルコントロールが奪われるデバッグの仕組みがあることが判明 - GIGAZINE

たった99秒で「CPUの作り方」がわかるムービー - GIGAZINE

・関連コンテンツ

in ハードウェア, ソフトウェア, Posted by log1o_hf

You can read the machine translated English article Software that can extract microcode of I….