AmazonのAlexaに音声コマンドで自分自身をハックしてしまう攻撃方法「Alexa versus Alexa」が報告される

スマートスピーカー・Amazon Echoに搭載されている音声アシスタントのAlexaは、音声を認識してさまざまな動作を行うことが可能です。これは同時に、悪意ある攻撃コマンドであっても音声入力があれば実行してしまう恐れがあるともいえますが、このたび、別の端末や攻撃者からの音声がなくてもAmazon Echo自身が発した音声コマンドで自らをハック可能な「Alexa versus Alexa(AVA)」と呼ばれる攻撃の存在が報告されました。

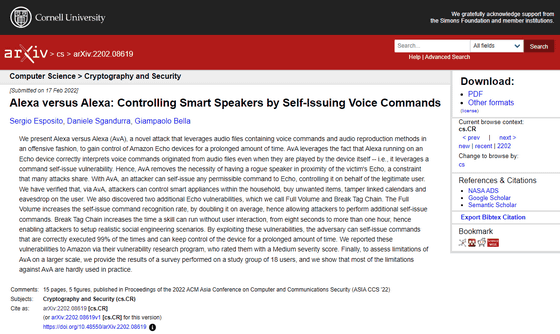

[2202.08619] Alexa versus Alexa: Controlling Smart Speakers by Self-Issuing Voice Commands

https://doi.org/10.48550/arXiv.2202.08619

Attackers can force Amazon Echos to hack themselves with self-issued commands | Ars Technica

https://arstechnica.com/information-technology/2022/03/attackers-can-force-amazon-echos-to-hack-themselves-with-self-issued-commands/

この論文はロンドン大学ロイヤル・ホロウェイ校のSergio Esposito氏とDaniele Sgandurra氏、イタリア・カターニア大学のGiampaolo Bella氏によるもの。

Esposito氏らが報告した「AVA」は、Amazon Echoが音声ファイルから発信された音声コマンドを端末自身が再生しても正しく解釈する「自己発行コマンド」の脆弱(ぜいじゃく)性を利用した攻撃です。

攻撃者はAVAにより、Echoが実行可能なコマンドをユーザーの代わりに発することで、Echoを制御可能です。たとえば、その他のスマート家電の制御や物品の購入、リンクされているカレンダーの情報改変、ユーザーの盗聴などができるようになります。

また、Amazon Echoの脆弱性として「Full Volume」「Break Tag Chain」の2つを追加で発見したとのこと。

「Full Volume」は、自己発行コマンドの認識率を平均で2倍に高めるもので、攻撃者がさらに自己発行コマンドを効率的に実行できるようになります。

「Break Tag Chain」は、ユーザーの操作なしにスキルを実行できる時間を8秒から1時間以上に延長するもので、攻撃者は現実的なソーシャルエンジニアリングのシナリオを設定できるようになります。

こうした脆弱性を利用することで、攻撃者は極めて高い確率で正しくコマンドを発行し、Amazon Echoを長時間にわたって制御することができるとのこと。

なお、この脆弱性はAmazonの脆弱性調査プログラム経由で報告がなされ、深刻度スコア「中」の評価を受けています。理由としては、Amazon Echoにコマンドを発行させるにあたっては、EchoとのBluetoothペアリングのために攻撃者の端末が短時間であっても近接する必要があり、ペアリング後も攻撃端末はBluetoothの利用可能な範囲内になければいけないため、インターネット上から無差別攻撃に利用できるものではないためです。

すでにAmazonは一部の脆弱性には対応を行っていますが、いまだ可能な攻撃もあるとのことで、Esposito氏らは対策として、Amazon Echoを積極的に使う場面以外ではマイクをミュートにしておくことを推奨しています。

・関連記事

Amazonの音声アシスタント「Amazon Echo」が殺人現場の音声を録音? - GIGAZINE

AmazonのAlexaが10歳の女の子に「半差しの電源プラグに硬貨で触れろ」という危険極まりないお題のチャレンジを与えたと発覚 - GIGAZINE

Alexaユーザーの4人に1人は最初の1週間しか使っていない - GIGAZINE

Amazonのハードウェア史上最大のヒット商品になったスピーカー型音声アシスタント「Amazon Echo」誕生秘話 - GIGAZINE

Amazon Alexaがもうすぐ広告を読み上げるようになるかもしれない - GIGAZINE

人工知能Alexa搭載のスマートスピーカー「Amazon Echo」開封の儀&実際に使ってみた - GIGAZINE

・関連コンテンツ

in ソフトウェア, ハードウェア, セキュリティ, Posted by logc_nt

You can read the machine translated English article Amazon's Alexa reports 'Alexa versus….