90以上のWordPressのテーマとプラグインにウェブサイトへの不正アクセスを可能にするバックドアが仕込まれていた

ネット上に存在する全ウェブサイトのうち43.3%で利用されているというブログソフトウェア・WordPressにおいて、合計90以上のテーマやプラグインに、ウェブサイトへの不正アクセスを可能にするバックドアが仕込まれていたことがわかりました。

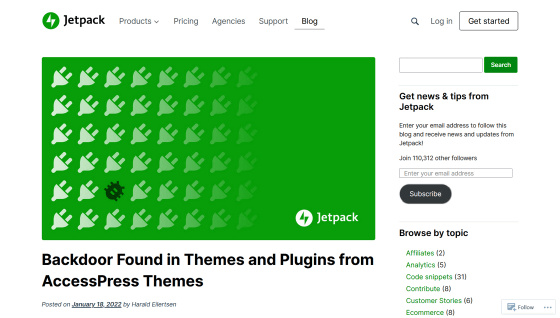

Backdoor Found in Themes and Plugins from AccessPress Themes

https://jetpack.com/2022/01/18/backdoor-found-in-themes-and-plugins-from-accesspress-themes/

AccessPress Themes Hit With Targeted Supply Chain Attack

https://blog.sucuri.net/2022/01/accesspress-themes-hit-with-targeted-supply-chain-attack.html

Over 90 WordPress themes, plugins backdoored in supply chain attack

https://www.bleepingcomputer.com/news/security/over-90-wordpress-themes-plugins-backdoored-in-supply-chain-attack/

Supply chain attack used legitimate WordPress add-ons to backdoor sites | Ars Technica

https://arstechnica.com/information-technology/2022/01/supply-chain-attack-used-legitimate-wordpress-add-ons-to-backdoor-sites/

WordPressではウェブサイトの見た目を変えるテーマや拡張機能を提供するプラグインをインストールして、自身のウェブサイトを自由にカスタマイズすることができます。WordPressを使うウェブサイトのセキュリティおよび最適化ツールを開発するJetpackの研究者らは、AccessPressという企業が提供するWordPressのテーマやプラグインに、ウェブサイトへのアクセス権を不正に取得できるバックドアが仕込まれていたと発表しました。

今回バックドアが見つかったのはAccessPressが配布する40のテーマと53のプラグインであり、これらは36万以上のアクティブなウェブサイトで使用されているとのこと。Jetpackの研究者は、攻撃者が2021年9月前半にAccessPressのウェブサイトを侵害してバックドアを仕込んだと考えており、AccessPressの公式ウェブサイトやミラーリングサイトから、バックドアを含むテーマやプラグインがインストール可能だったと述べています。

悪意のあるPHPコードが含まれたテーマやプラグインがインストールされると、メインテーマディレクトリに「initial.php」ファイルを追加し、これをメインの「functions.php」ファイルに含めるとのこと。「initial.php」ファイルはバックドアをエンコーディングする機能を持っており、「wp-includes/vars.php」にバックドアのコードを書き込むと、あらかじめ仕込まれていた自己破壊関数によって自動で消滅する仕組みです。

自動消滅機能によってこのマルウェアは検出されにくくなっていますが、ウェブサイトがコアファイルの整合性を監視するセキュリティプラグインを使用している場合は、「vars.php」ファイルが変更されたことがわかるため検出できるとのこと。

AccessPressで見つかったバックドアを調査したセキュリティ企業・Sucuriによると、今回のバックドアに関連して見つかったマルウェアはスパムや詐欺サイトへのリダイレクトを提供する程度であり、それほど洗練された攻撃は行われていなかった模様。しかし、バックドアを仕込んだ犯罪者がダークウェブ上で「バックドアでアクセスできるウェブサイトのリスト」を販売した可能性も指摘されています。

当初、JetpackはなかなかAccessPressと連絡が取れなかったそうですが、コミュニケーションチャネルを確立して詳細情報を提供した後は、すぐに問題のある拡張機能が削除されたとのこと。しかし、すでに侵害されたテーマやプラグインをインストールしている場合、単にテーマやプラグインを削除・置換・更新しても、植え付けられたウェブシェルを根こそぎ排除することはできないとIT関連サイトのBleeping Computerは指摘しています。

Bleeping Computerは影響を受けた可能性のあるウェブサイトの管理者に対し、以下の操作を行うように推奨しています。

1:「wp-includes/vars.php」ファイルの146~158行目に「wp_is_mobile_fix」という関数があるかどうかを確認し、関数が見つかった場合はウェブサイトが侵害されている。

2:ファイルシステムに対して「wp_is_mobile_fix」または「wp-theme-connect」を照会して、影響を受けるファイルがあるかどうかを確認する。

3:コアのWordPressファイルを新しいコピーに置き換える。

4:影響を受けたプラグインをアップグレードし、別のテーマに切り替える。

5:wp-adminとデータベースのパスワードを変更する。

・関連記事

35万以上のWordPressサイトに影響を与える重大な脆弱性が発見される、数日で45万回以上の攻撃が行われたという報告も - GIGAZINE

WordPressでメディアファイル編集時にサーバー上の任意のファイルを削除可能な脆弱性、バージョン4.9.6でも未修正 - GIGAZINE

WordPressのCaptchaプラグインにバックドア発見、30万件以上のサイトに影響か - GIGAZINE

「オープンソースがインターネットの未来」と信じ19歳から18年かけて8600億円の企業を作り出したWordPress創業者マット・マレンウェッグ氏とはどんな人物なのか? - GIGAZINE

Windows・macOS・Linuxを標的にするバックドアマルウェア「SysJoker」が報告される - GIGAZINE

「管理者権限でログインできるバックドアアカウント」が10万台以上のZyxel製ネットワーク機器で見つかる - GIGAZINE

Microsoft Exchange Serverのハッキングに自身のブログ名を使われた人物が「私はハッキングしていない」と説明 - GIGAZINE

・関連コンテンツ

in ソフトウェア, ネットサービス, セキュリティ, Posted by log1h_ik

You can read the machine translated English article Over 90 WordPress themes and plugins hav….