Zoomのゼロクリック攻撃につながる脆弱性をGoogleの脆弱性発見チーム「Project Zero」の研究者が発見

ビデオ会議ツールの「Zoom」に、被害者がクリックしなくてもデバイスやZoomサーバーを侵害できてしまう脆弱性が存在したと、Googleの脆弱性発見チーム「Project Zero」の研究者であるナタリー・シルヴァノヴィッチ氏が報告しています。

Project Zero: Zooming in on Zero-click Exploits

https://googleprojectzero.blogspot.com/2022/01/zooming-in-on-zero-click-exploits.html

‘Zero-Click’ Zoom Vulnerabilities Could Have Exposed Calls | WIRED

https://www.wired.com/story/zoom-zero-click-vulnerabilities/

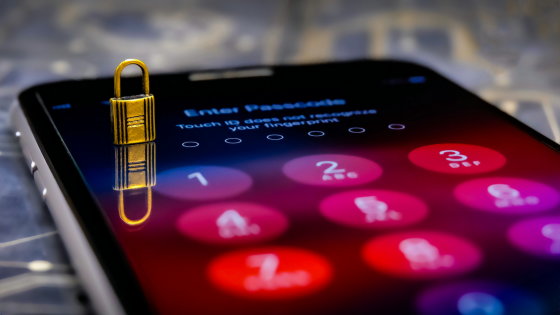

多くのハッキング被害においては、被害者が有害なリンクや添付ファイルを開くといった操作が必要になりますが、「ゼロクリック攻撃」と呼ばれる一部の攻撃は、被害者が何も操作しなくても実行可能です。近年はゼロクリック攻撃の被害が増加しており、要人やジャーナリストの監視に使われたスパイウェアの「Pegasus」でも、iPhoneをターゲットにしたゼロクリック攻撃が行われたことが報じられました。

要人監視などに用いられたスパイウェア・Pegasusで利用されたiPhone向けのゼロクリックエクスプロイトは「技術的に最も洗練されたエクスプロイト」とGoogleのProject Zeroが指摘 - GIGAZINE

シルヴァノヴィッチ氏は、過去にFacebookメッセンジャー・Signal・Google Duo・Facetime・iMessageなど、さまざまな通信プラットフォームでゼロクリック攻撃やその他の攻撃につながる脆弱性を発見した人物です。しかし、Zoomには多くのポップアップや通知による保護が存在するため、攻撃を成功させるにはユーザーが複数回クリックする必要があると考えられていたことから、シルヴァノヴィッチ氏はそれほど優先的にZoomを調べていなかったとのこと。

ところが2021年4月、ハッキングコンテストのPwn2Ownにおいて、Zoomに対するゼロクリック攻撃が可能になる脆弱性が発見されたことから、シルヴァノヴィッチ氏はインスピレーションを受けたそうです。シルヴァノヴィッチ氏はZoomにおけるゼロクリック攻撃の可能性を探るため、ユーザーのデバイスにインストールされるZoomクライアントソフトウェアに焦点を当てて分析を始めました。

Zoomクライアントでオーディオやビデオなどのコンテンツ処理に関わるコードを分析したところ、SDKの中に多くのシリアル化を行っているライブラリが存在し、ここにバッファオーバーフロー攻撃を仕掛けられる脆弱性「CVE-2021-34423」があることが判明。これはZoomクライアントに加え、マルチメディアルーター(MMR)サーバーにも影響することがわかっています。また、MMRサーバーで使用される関数を利用してサーバーのデータを盗み出せる脆弱性も確認されており、「CVE-2021-34424」として報告されています。

今回発見された2つの脆弱性は、被害者と攻撃者がお互いにZoomの「連絡先」に登録し合っている場合、被害者の操作なしでデバイスを乗っ取ったり、ZoomのMMRサーバーを侵害したりする攻撃につながる可能性があったとのこと。シルヴァノヴィッチ氏は、「この研究には数カ月かかった上に、完全な攻撃を実行する段階にもたどりつけなかったので、脆弱性は非常に資金力のある攻撃者にしか利用できないと思います。しかし、攻撃者がこの脆弱性に取り組んでいるとしても驚きではありません」と述べました。

シルヴァノヴィッチ氏が報告した脆弱性はいずれも2021年11月24日に修正されており、Zoomはユーザーに対して、最新バージョンのクライアントソフトウェアをインストールするように通知しています。10月初めに脆弱性をZoomへ伝えたというシルヴァノヴィッチ氏によると、Zoomは非常に応答性が高く、脆弱性を発見するシルヴァノヴィッチ氏の仕事に協力的だったとのこと。

しかし、多くのビデオ会議サービスと違ってZoomはオープンソースではなく、膨大な量のコードが存在しているため、セキュリティ研究者がZoom内部の仕組みを調査するのが難しいとシルヴァノヴィッチ氏は指摘。「Zoomについての研究を行う上での障壁は非常に高いものでした。私が脆弱性を見つけられて、他の研究者が見つけられなかった理由には、この障壁による影響が大きいのではないかと思います」と述べ、セキュリティ研究者による調査が頻繁には行われていないことから、Zoomにはまだ未発見の単純な脆弱性がある可能性を示唆しています。また、ZoomのMMRサーバーにはアドレス空間配置のランダム化(ASLR)が欠如している点も、セキュリティ上の懸念であるとシルヴァノヴィッチ氏は主張しました。

・関連記事

ZoomやMicrosoft Teamsなどビデオ会議ツールの安全性をまとめたレポートをNSAが発表 - GIGAZINE

オンライン会議ツールのZoomに「攻撃者がわずか数分で非公開の会議にアクセスできる脆弱性」があったとの報告 - GIGAZINE

Zoomは「エンドツーエンドの暗号化」についてユーザーに虚偽の宣伝をしたと連邦取引委員会が主張 - GIGAZINE

Zoomで会議内容の流出を防ぐために備えておくべきポイントとは? - GIGAZINE

Googleの超優秀バグハンターやハッカーの神童が集結したドリームチーム「Project Zero」とは? - GIGAZINE

Googleの脆弱性発見チーム「Project Zero」は「ベンダーへの脆弱性報告」に頭を悩ませている - GIGAZINE

Googleの脆弱性発見チーム「Project Zero」が開示ポリシーを変更、パッチ適用までの猶予が設けられる - GIGAZINE

要人監視などに用いられたスパイウェア・Pegasusで利用されたiPhone向けのゼロクリックエクスプロイトは「技術的に最も洗練されたエクスプロイト」とGoogleのProject Zeroが指摘 - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by log1h_ik

You can read the machine translated English article Researchers of Google's vulnerabilit….