グループチャットツールのMicrosoft Teamsに「GIF画像を見るだけでアカウントを乗っ取られる脆弱性」が発見される

新型コロナウイルス感染症(COVID-19)の流行に伴って多くの企業で在宅勤務が導入されており、Microsoft TeamsやZoomをはじめとするビデオ会議やグループチャットツールの需要が急増しています。そんな中、Microsoftとサイバーセキュリティ企業のCyberArkが、Microsoft Teamsに「GIF画像やリンクを介してアカウントが乗っ取られる脆弱性」を発見したと報告しました。

Beware of the GIF: Account Takeover Vulnerability in Microsoft Teams | CyberArk

https://www.cyberark.com/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams/

Microsoft Teams Vulnerability Exposed Organizations to Attacks | SecurityWeek.Com

https://www.securityweek.com/microsoft-teams-vulnerability-exposed-organizations-attacks

Microsoft Teamsはチャット・ビデオ会議・ファイルストレージ・アプリ統合機能を含んだ、企業向けのコミュニケーションおよびコラボレーションプラットフォームです。COVID-19のパンデミックの中で、在宅勤務を行いながらチームの連携を円滑にするツールは企業にとって非常に有用なものとなっています。

そこでCyberArkの研究者は、多くの企業や組織が導入を進めているMicrosoft Teamsのセキュリティについて深く掘り下げて調査してみたとのこと。ユーザーがMicrosoft Teamsを開くと毎回新しいアクセストークンが生成され、クライアントは生成されるアクセストークンの1つを使用することで、ユーザーが画像を見ることを可能にします。研究者はMicrosoft Teamsがアクセストークンを画像リソースに渡す方法に、非常に興味深い問題があることに気がつきました。

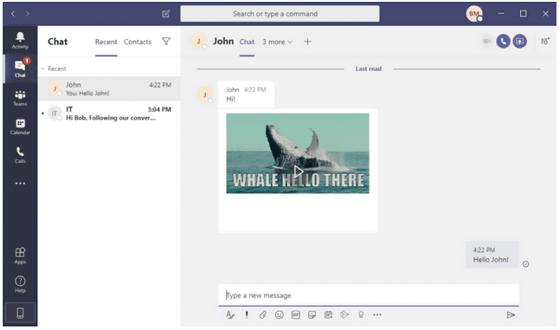

研究者は「悪意のある攻撃者が特殊な方法で作成したGIF画像をMicrosoft Teamsで任意の相手に送信し、相手がGIF画像を開くと、アクセストークンが攻撃者に送信されてしまう」という脆弱性を発見しました。アクセストークンを取得した攻撃者はMicrosoft TeamsのAPIインターフェイスを介して被害者のアカウントを乗っ取ることが可能で、Microsoft Teamsで交わされたメッセージの読み取りやほかのユーザーへのメッセージ送信、グループの作成、グループへのユーザー追加または削除、グループのアクセス許可の変更などが実行できるとのこと。同様の攻撃はGIF画像だけでなく、送信したリンクをクリックさせることでも可能だそうです。

一連の攻撃は自動化することが可能であり、最初に乗っ取ったアカウントを使用して悪意のあるGIF画像をグループメンバー全員にバラまき、組織全体を乗っ取る攻撃者が現れる可能性もあります。これによって高度な機密データ、重要なパスワード、会議やカレンダーのデータ、ビジネスの計画など、機密性の高い情報を入手することもできるとのこと。

CyberArkの研究者は、「さらに厄介なことに、この脆弱性を悪用してほかの従業員に『虚偽の情報』を送信することができます。組織内の最も信頼できるリーダーシップを持った人物のアカウントが乗っ取られることで、金銭的な損害、混乱、直接的なデータ漏えいなどが引き起こされる可能性があります」と指摘。

セキュリティ系ウェブサイトのSecurityWeekのインタビューに対し、CyberArkの研究者はMicrosoft Teamsの脆弱性を用いた複数の攻撃シナリオについて説明しています。考えられるシナリオとしては、「組織のITチームに特定のシステムのパスワードをリセットするように要求し、Microsoft Teams以外のシステムまで乗っ取る」「組織の幹部のアカウントを乗っ取り、CEOに連絡して機密の財務情報を入手する」「役員間の会議スケジュールを入手し、次の会議で使うとだましてマルウェアを仕込んだソフトウェアをインストールさせる」などがあり、被害はMicrosoft Teams上の情報だけにとどまらない可能性があります。

今回発見された脆弱性の前提条件として、アクセストークンが送信されるのは特定のサブドメインだという点があるそうで、攻撃者は何らかの方法で事前にサブドメインを乗っ取っておく必要があります。また、攻撃者が取得したアクセストークンが有効なのは1時間であり、続けてアカウントを乗っ取り続けるには新たなGIF画像を閲覧させる必要があるとのこと。

既にMicrosoftのセキュリティチームはCyberArkの研究者と協力し、アクセストークンが送信されてしまう特定のサブドメインが悪用されないように対処したそうです。Microsoftの広報担当者はSecurityWeekに対し、「私たちはこの問題に取り組み、協調的な脆弱性の公開という原則の下にCyberArkの研究者と協力しました。この手法が実際に使用されたことは確認されていませんが、私たちは顧客の安全を確保するための対策を講じています」と述べました。

by Mike Mozart

・関連記事

Windows 10の脆弱性を諜報機関の「NSA」が報告したことを専門家が重視する理由とは? - GIGAZINE

Windows 10のファイル共有プロトコルの脆弱性に関する修正パッチがリリースされる - GIGAZINE

Microsoft製のソフトウェアに17個の「致命的な脆弱性」が発見されたと報告される - GIGAZINE

Windows Updateで「ブラウザで特定サイトを開くだけでシステムをハック可能」なMicrosoft Graphicsの脆弱性など修正 - GIGAZINE

Googleがオンラインビデオ会議アプリ「Zoom」の使用を禁止 - GIGAZINE

オンラインビデオ会議アプリ「Zoom」の暗号化キーの一部が「中国のサーバー」から発行されていると判明、「待機室」機能にも脆弱性アリ - GIGAZINE

セキュリティ&プライバシー問題が続出のZoomが投資家に集団訴訟される - GIGAZINE

24歳のセキュリティ研究者がMicrosoftと任天堂のサーバーをハッキング、被害総額は4億円以上か - GIGAZINE

・関連コンテンツ