石油パイプラインにランサムウェア攻撃を仕掛けた犯罪者グループ「DarkSide」はどのような活動を行っているのか?

昨今、企業などのコンピューターをマルウェアに感染させてシステムへのアクセスを制限し、制限解除に身代金を要求する「ランサムウェア攻撃」が急増しています。2021年5月9日にアメリカ最大のパイプライン運営企業「Colonial Pipeline」へランサムウェア攻撃を行った犯罪者グループ「DarkSide」がどのような活動を行っているのか、複数の専門家が解説しています。

A Closer Look at the DarkSide Ransomware Gang – Krebs on Security

https://krebsonsecurity.com/2021/05/a-closer-look-at-the-darkside-ransomware-gang/

Shining a Light on DARKSIDE Ransomware Operations | FireEye Inc

https://www.fireeye.com/blog/threat-research/2021/05/shining-a-light-on-darkside-ransomware-operations.html

DarkSide ransomware will now vet targets after pipeline cyberattack

https://www.bleepingcomputer.com/news/security/darkside-ransomware-will-now-vet-targets-after-pipeline-cyberattack/

2021年5月9日、アメリカで最大の石油移送パイプラインを運営するColonial Pipelineが、ランサムウェア攻撃により操業を停止したと発表しました。Colonial Pipelineが運営しているパイプラインは全長約5500マイル(約8851km)におよび、アメリカ東海岸で消費されるガソリンとディーゼル燃料の45%をまかなっているため、アメリカの石油産業や市民の生活に大きな影響が出る可能性があると指摘されていました。また、この攻撃を行ったのはサイバー犯罪集団「DarkSide」であると報じられていました。

アメリカ最大の石油パイプラインがランサムウェア攻撃で停止、バイデン政権は緊急事態を宣言 - GIGAZINE

DarkSideは2020年8月にロシア語のハッキングフォーラムで活動を開始した、ランサムウェアコードを他の犯罪者グループに提供する「Ransomware as a Service(RaaS)」と呼ばれるサービスを手がけるプラットフォームの1つです。RaaSについて詳しくは以下の記事を読むと分かります。

ランサムウェアを「サービス」として犯罪グループに提供することで利益を上げる闇市場が成長している - GIGAZINE

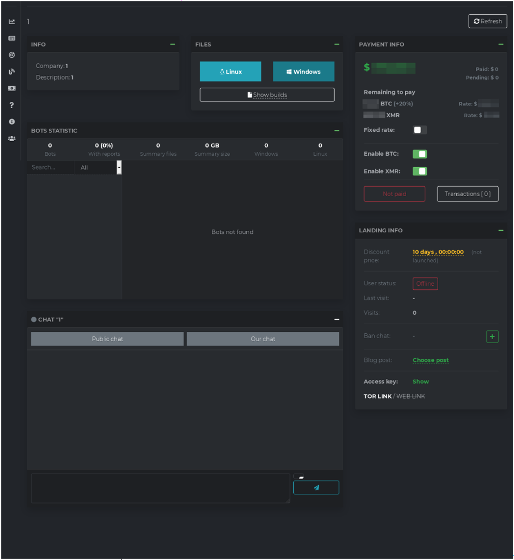

DarkSideは「ランサムウェアの開発・管理者」と「ランサムウェアを展開する雇われの攻撃者」の2つのグループに分かれて活動を行っています。攻撃者は面接に合格すると管理パネルへのアクセス権限を与えられ、このパネル内でランサムウェアビルドの作成や攻撃対象の管理、サポートへの連絡などが行えるようになるとのこと。

攻撃の際は通常、攻撃者がランサムウェアを用いて企業などにハッキングを行い、「攻撃対象のファイルやサーバーの暗号化を解除するデジタルキー」と「盗んだデータを破棄するという約束」の2つに関して身代金を要求します。そして開発・管理者が交渉や支払いの受け入れなどを行い、攻撃者が身代金の7~8割を受け取るという仕組みになっているとのことです。

DarkSideはランサムウェアの開発・提供に加え、匿名通信「Tor」を介してアクセス可能な被害者掲示サイトも運営しています。攻撃者はこのサイトで被害者の名前や盗んだデータなどをさらし上げ、身代金の支払いに圧力をかけることができます。また、DarkSideは「NASDAQやその他の証券取引所で取引される多くの企業の公開前情報を握っており、企業が身代金の支払いを拒否した場合、掲示サイトでその情報を公開して株価を操作できる」とも述べています。

さらにDarkSideは2021年に入ってから、管理パネルから被害者に直接身代金支払いの圧力をかけられる「コールサービス」、攻撃者が追加の圧力が必要だと判断した場合にいつでもDDoS攻撃を開始できる新機能などを追加しています。DarkSideは自身のサイトに設けた「なぜ我々を選ぶのか?」というページで、「被害者は我々がたくさんのデータをダウンロードすること、身代金を支払えば復号化ツールを受け取れることをよく理解しており、我々を『深く信頼』しています。そのため、身代金を支払う被害者の割合は非常に高く、交渉にかかる時間はごくわずかです」と説明しています。

なお、DarkSideは攻撃対象は大企業のみと定めており、教育・医療・公共・非営利団体および独立国家共同体などに攻撃を行うことを禁じています。今回のColonial Pipelineへの攻撃は攻撃者のターゲット選定ミスであり、DarkSideは「今後、攻撃者に攻撃を許可する前にターゲットを審査する」と述べています。また、DarkSideは声明で「我々は政治とは無関係で、地政学にも関与していないので、どこかの政府と結びつけたり動機を探したりする必要はありません。我々の目標は金を稼ぐことであり、社会に問題を起こすことではありません」とも述べています。

石油パイプラインへサイバー攻撃を行った集団が「目的は金を稼ぐことで社会に問題を起こすことではない」と声明を発表 - GIGAZINE

専門家は「RaaSへ何らかの対処を行わない限り、ますます高度に洗練されていく」と述べています。サイバーセキュリティ企業のCovewareの報告によれば、2020年第3四半期(7~9月)にランサムウェア攻撃に対して支払われた金額は合計23万3817ドル(約2500万円)で、第2四半期(4~6月)から31%増加。2020年には、アメリカを拠点とする約2400の政府、学校、医療施設が被害を受けたとのこと。

このようなランサムウェア攻撃に対処すべく、Microsoftやマカフィーなど19社が団結して対策チームを結成。2021年4月29日には81ページにわたる報告書をバイデン政権に提出し、ランサムウェア攻撃を国家安全保障上の脅威として指定するよう要請しています。

・関連記事

石油パイプラインへサイバー攻撃を行った集団が「目的は金を稼ぐことで社会に問題を起こすことではない」と声明を発表 - GIGAZINE

ランサムウェア攻撃を仕掛けたハッカーに身代金を支払うと政府から罰金が科される可能性がある - GIGAZINE

ランサムウェア攻撃で要求される身代金の額が増加傾向、大企業が被害を受けたハッキング事件が影響か - GIGAZINE

医療システムに対するランサムウェア攻撃が多発、新型コロナワクチン開発などに打撃 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1p_kr

You can read the machine translated English article What is the activity of the criminal gro….