「CAPTCHA」を要求することで自動検出を回避するマルウェア攻撃が登場

CAPTCHAは、グニャグニャな文字などを読み取って入力するというテストで、応答者がコンピューターでないことを確認するために使われています。そんなCAPTCHAをあえて仕込むことで、セキュリティソフトウェアの自動検出を回避して攻撃を行うハッキンググループについて、Microsoftが警告しています。

To evade detection, hackers are requiring targets to complete CAPTCHAs | Ars Technica

https://arstechnica.com/information-technology/2020/06/to-evade-detection-hackers-are-requiring-targets-to-complete-captchas/

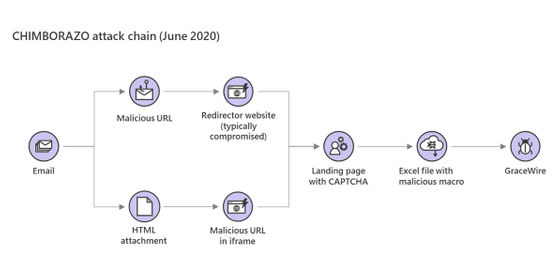

Microsoftが警告を発したのは、マルウェアの自動検出をかいくぐるために、「CAPTCHA」を利用するという手口です。被害者はメールなどに記載されたURLにアクセスするか添付されたExcelファイルなどを開くことによって、まずCAPTCHAが実装されたランディングページにアクセスします。そして、CAPTCHAを解くことによって、パスワードなどの機密情報を盗むトロイの木馬「GraceWire」をダウンロードします。

この手口では被害者に悪意のあるファイルをダウンロードさせるために、CAPTCHAを解かせる必要があります。しかし、CAPTCHAを実装することによって、セキュリティ企業各社やブラウザ自体が実施している機械的な「自動検出」を回避できるとのこと。

Microsoftによると、この攻撃を行っているのは、「CHIMBORAZO」というハッカーグループです。

CHIMBORAZO, the group behind Dudear campaigns that deploy the info-stealing Trojan GraceWire, evolved their methods once again in constant pursuit of detection evasion. The group is now using websites with CAPTCHA to avoid automated analysis. pic.twitter.com/Kz3cdwYDd7

— Microsoft Security Intelligence (@MsftSecIntel) June 17, 2020

サイバーセキュリティ企業Malwarebytesのスレットインテリジェンス部門責任者を務めるJérôme Segura氏によると、CAPTCHAを利用したマルウェア攻撃は珍しいものの、前例が存在するとのこと。2019年12月にはGoogleのreCAPTCHAに見せかけたCAPTCHAを要求するという同様の手口が報告されています。

papiladesigninc[.]com identified as an Emotet Epoch 2 site is also hosting a @canadapostcorp #Phishing page. Delivering a .vbs dropper (detection 2/60) after completing a fake Google #reCAPTCHA #danabot https://t.co/3V75Dnlpms pic.twitter.com/tdpdvmOm8E

— V1rgul3 (@Secu0133) December 22, 2019

IT系ニュースサイトのArs Technicaは、「攻撃ルーチンを定期的に変更することは、攻撃者が防御者の裏をかく方法の1つです。攻撃グループは今後数カ月で再び攻撃手段を変える可能性があり、全ての攻撃を防ぐためには、絶えず警戒する必要があります」と記しています。

・関連記事

ボットと人間を自動的に見分ける「reCAPTCHA v3」のダークサイドとは? - GIGAZINE

GoogleのreCAPTCHAはどうやって人間とボットを見分けているのか? - GIGAZINE

文字の読解や画像クイズをやらされる「CAPTCHA」はボットの進化と共に難度が上がっていく運命 - GIGAZINE

Gmailを使って機密文書を盗み出すマルウェア「ComRAT v4」 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by darkhorse_log

You can read the machine translated English article A malware attack that avoids automatic d….