Windows 10のファイル共有プロトコルに重大度「緊急」の脆弱性、修正パッチは準備中だが回避策はあり

by DobaKung

Microsoftは、セキュリティアドバイザリADV200005を2020年3月11日に行われた定例リリースで更新し、ファイル共有プロトコルであるServer Message Block バージョン3.1.1(SMBv3)で特定リクエストを処理するプロセスに脆弱性があることを発表しました。この脆弱性は「SMBv3サーバーあるいはクライアントで遠隔からコードを実行できるというもの」で、Windows 10 バージョン1903および1909、Windows Server バージョン1903および1909が影響を受けるとのことで、重大度はCritical(緊急)となっています。

ADV200005 | Microsoft Guidance for Disabling SMBv3 Compression

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/adv200005

MS.SMB.Server.Compression.Transform.Header.Memory.Corruption | IPS | FortiGuard

https://fortiguard.com/encyclopedia/ips/48773

CVE-2020-0796: "Wormable" Remote Code Execution Vulnerability in Microsoft Server Message Block SMBv3 (ADV200005) - Blog | Tenable®

https://www.tenable.com/blog/cve-2020-0796-wormable-remote-code-execution-vulnerability-in-microsoft-server-message-block

特定のリクエストを処理する方法に存在するこの脆弱性は、SMBv3サーバーのバッファオーバーフローに起因するもので、圧縮データパケットの処理におけるエラーが原因で発生するとのこと。攻撃者はこの脆弱性を利用して、特別に細工したパケットを送信することで、SMBv3サーバー上で任意のコードを実行可能。SMBv3クライアントに対しては、悪意のあるSMBv3サーバーに接続するよう誘導することで攻撃者が任意のコードを実行できるようになるとのこと。

脆弱性の影響を受けるWindowsのバージョンは以下の通り。

・Windows 10 バージョン1903(32ビット)

・Windows 10 バージョン1903(64ビット)

・Windows 10 バージョン1903(ARM64)

・Windows Server バージョン1903 (Server Coreによるインストール)

・Windows 10 バージョン1909(32ビット)

・Windows 10 バージョン1909(64ビット)

・Windows 10 バージョン1909(ARM64)

・Windows Server バージョン1909 (Server Coreによるインストール)

この脆弱性は、あるセキュリティベンダーが誤ってMicrosoftによる正式公開前にブログで公表してしまったもの。掲載された情報はすぐにブログから削除されたものの、既に一部のセキュリティ研究者の間で話題となっていました。Microsoftはセキュリティアドバイザリを2020年3月10日に公開し、脆弱性の存在を認めました。

CVE-2020-0796 - a "wormable" SMBv3 vulnerability.

— MalwareHunterTeam (@malwrhunterteam) March 10, 2020

Great...

???? pic.twitter.com/E3uPZkOyQN

リークを受けて急きょ公開されたため、記事作成時点ではこの脆弱性に対する修正パッチが用意されておらず、準備中の状態です。Microsoftの広報担当者は「セキュリティアドバイザリで示されている情報のほかに、Microsoftから共有できるものはありません」とコメントしています。

ただし、Microsoftは回避策として、PowerShellで以下のコマンドを入力することで、SMBv3サーバーの圧縮を無効にする方法を示しています。

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

また、SMBv3サーバーの圧縮を無効にするだけではなく、境界ファイアウォールのTCPポート445での受信および送信をブロックすることをMicrosoftは勧めています。しかし、これらの回避策によってSMBv3サーバーの脆弱性を悪用することは防げるものの、根本である脆弱性自体は修正されていないので注意が必要です。

・関連記事

今日は毎月恒例「Windows Update」の日 - GIGAZINE

Microsoftが過去14年間・2億5000万件分のカスタマーサービスの記録をネット上に流出させてしまったことが判明 - GIGAZINE

Windows 10の脆弱性を諜報機関の「NSA」が報告したことを専門家が重視する理由とは? - GIGAZINE

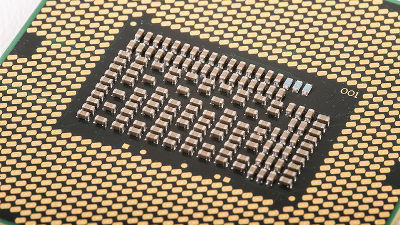

Intel製CPUに新たな脆弱性「LVI」が判明、個人情報や企業の機密情報が流出する可能性も - GIGAZINE

スマホの通信規格「4G/LTE」「5G」でユーザーになりすまして通信に介入できる脆弱性が見つかる - GIGAZINE

「机や床を伝わる超音波」でスマホを勝手に操作可能な攻撃「SurfingAttack」が報告される - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by log1i_yk

You can read the machine translated English article Vulnerability of severity `` emergency &….