Windowsに重大度「緊急」のゼロデイ脆弱性2件、すでに攻撃も行われている可能性

by Bolly Holly Baba

Microsoftが、未修正のゼロデイ脆弱性2件について警告する新しいセキュリティアドバイザリを2020年3月23日に発行しました。Microsoftによると、この脆弱性の影響を受けるのはWindows 10をはじめとするWindowsシリーズで、Windowsエクスプローラーで使われているファイルのプレビュー機能に関連するもの。また、すでにこの脆弱性を利用したと思われる標的型攻撃が確認されているとのことです。

ADV200006 | Type 1 Font Parsing Remote Code Execution Vulnerability

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/adv200006

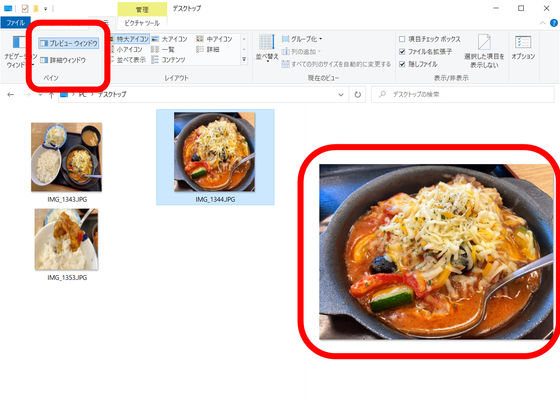

Microsoftによれば、ファイルを開かなくてもエクスプローラー上で中身を閲覧できる「プレビューペイン」「詳細ペイン」でフォント表示を行う「Adobe Type Manager」ライブラリの、PostScript Type1形式のフォント処理で「リモートでコードを実行可能な未修正の脆弱性」が2つ存在するとのこと。いずれの場合でも、サードパーティ製のソフトでユーザーに特定の文書を開かせたり、プレビューウィンドウで文書を表示させることで、攻撃者はこの脆弱性を悪用できるとMicrosoftは述べています。

この脆弱性の影響を受けるOSのバージョンは以下の通りで、いずれも重大度は「Critical(緊急)」となっています。

・Windows 7 (32bit) SP1

・Windows 7 (64bit) SP1

・Windows 8.1 (32bit)

・Windows 8.1 (64bit)

・Windows RT 8.1

・Windows 10 (32bit)

・Windows 10 (64bit)

・Windows 10 バージョン1607 (32bit)

・Windows 10 バージョン1607 (64bit)

・Windows 10 バージョン1709 (32bit)

・Windows 10 バージョン1709 (64bit)

・Windows 10 バージョン1709 (ARM64)

・Windows 10 バージョン1803 (32bit)

・Windows 10 バージョン1803 (64bit)

・Windows 10 バージョン1803 (ARM64)

・Windows 10 バージョン1809 (32bit)

・Windows 10 バージョン1809 (64bit)

・Windows 10 バージョン1809 (ARM64)

・Windows 10 バージョン1903 (32bit)

・Windows 10 バージョン1903 (64bit)

・Windows 10 バージョン1903 (ARM64)

・Windows 10 バージョン1909 (32bit)

・Windows 10 バージョン1909 (64bit)

・Windows 10 バージョン1909 (ARM64)

・Windows Server 2008 (32bit) SP2

・Windows Server 2008 (32bit) SP2 ServerCore

・Windows Server 2008 (32bit) for Itanium-based Systems SP2

・Windows Server 2008 (64bit) SP1

・Windows Server 2008 (64bit) SP1 ServerCore

・Windows Server 2008 (64bit) SP2

・Windows Server 2008 (64bit) SP2 ServerCore

・Windows Server 2008 R2 for Itanium-based Systems SP2

・Windows Server 2012

・Windows Server 2012 ServerCore

・Windows Server 2012 R2

・Windows Server 2012 R2 ServerCore

・Windows Server 2016

・Windows Server 2016 ServerCore

・Windows Server 2019

・Windows Server 2019 ServerCore

記事作成時点では修正パッチがないものの、Microsoftはこの脆弱性を認識し、修正パッチの開発にも取り組んでいると述べており、毎月第2水曜日に行われるWindows Updateで配布する予定としています。

Microsoftはセキュリティアドバイザリで、「プレビューペインと詳細ペインを無効化すること」を、該当するすべてのWindowsのユーザーに対応策として強く勧めています。また、WebClientサービスを無効化することで、WebDAVクライアントを介したリモート攻撃を防ぐことができるとしています。

さらにMicrosoftは、「Adobe Type Manager Font Driver(ATMFD.dll)のファイル名を変更することで、Adobe Type Managerそのものを一時的に無効にしてしまう」という荒技も紹介していますが、この方法は一部のサードパーティ製アプリの動作を停止させてしまう可能性があるとのことなので、注意が必要です。

・関連記事

Windows 10のファイル共有プロトコルの脆弱性に関する修正パッチがリリースされる - GIGAZINE

Windows 10のファイル共有プロトコルに重大度「緊急」の脆弱性、修正パッチは準備中だが回避策はあり - GIGAZINE

Intel製CPUの新たな脆弱性「L1Dエビクションサンプリング」を利用してデータを引き出す攻撃「CacheOut」が報告される - GIGAZINE

Microsoftが過去14年間・2億5000万件分のカスタマーサービスの記録をネット上に流出させてしまったことが判明 - GIGAZINE

Windows 7のサポートがついに終了 - GIGAZINE

・関連コンテンツ